هشدار در خصوص آسیبپذیریهای موجود در محصولات Adobe

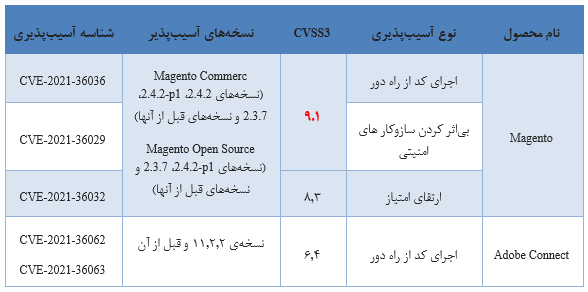

شرکت Adobe در تاریخ 26 مرداد ماه بهروزرسانیهایی را به منظور وصله چندین آسیبپذیری در محصولات خود منتشر کرده است. لذا توصیه میشود در اسرع وقت نسبت به بهروزرسانی محصولات آسیبپذیر اقدام شود.

محصولات تحت تاثیر این آسیبپذیریها به شرح زیر هستند:

- Adobe XMP-Toolkit-SDK

- Adobe Bridge

- Adobe Captivate

- Adobe Photoshop

- Adobe Media Encoder

جزییات آسیبپذیریها

دو آسیبپذیری اجرای کد از راه دور (CVE-2021-36052 و CVE-2021-36064) با شدت بالای 8.8 و 8.4 در نسخههای 2020.1 و پیش از آن از محصول Adobe XMP-Toolkit-SDK وجود دارد که بهرهبرداری موفقیتآمیز از آن به مهاجم امکان اجرای کد از راه دور را خواهد داد. هیچگونه روشی جهت کاهش مخاطرات این آسیبپذیریها منتشر نشده است؛ بنابراین بهروزرسانی این محصول به نسخه2021.07 توصیه میگردد. جهت بهروزرسانی و اطلاعات بیشتر در مورد آسیبپذیریهای مذکور به لینک زیر مراجعه کنید:

https://helpx.adobe.com/security/products/xmpcore/apsb21-65.html

همچنین آسیبپذیری CVE-2021-36078 با شدت 8.8 از 10 نسخههای 11.1 به قبل از محصول Adobe Bridge را تحت تاثیر خود قرار داده و بهرهبرداری موفقیتآمیز از آن به مهاجم امکان اجرای کد از راه دور را خواهد داد. هیچگونه روشی جهت کاهش مخاطرات این آسیبپذیری منتشر نشده است. اعمال وصلههای منتشر شده (بهروزرسانی به نسخه 11.1.1 و 10.1.3) این آسیبپذیری را رفع میکند. اطلاعات بیشتر از آسیبپذیری فوق در لینک زیر موجود است:

https://helpx.adobe.com/security/products/bridge/apsb21-69.html

سایر آسیبپذیریهای موجود در دیگر محصولات با شدت متوسط و پایین در این بهروزرسانی وصله شدهاند. برای کسب اطلاعات بیشتر در مورد این آسیبپذیریها به پیوند زیر مراجعه کنید:

https://helpx.adobe.com/security.html

منابع:

https://helpx.adobe.com/security.html

https://helpx.adobe.com/security/products/bridge/apsb21-69.html

https://helpx.adobe.com/security/products/xmpcore/apsb21-65.html