هشدار در خصوص آسیبپذیری موجود در دوربینهای Hikvision

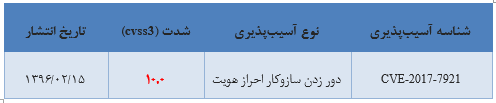

بررسی آسیبپذیری بحرانی در دوربینهای Hikvision با شناسهی CVE-2017-7921 در سطح کشور، نشان میدهد که برخی از دوربینهای موجود همچنان آسیبپذیر بوده و در برابر این ضعف امنیتی به درستی محافظت نشدهاند. عدم بهروزرسانی ثابتافزار (firmware) موجب آسیبپذیر ماندن این دستگاهها شده است. جدول زیر مشخصات آسیبپذیری مورد بحث را نمایش میدهد.

مهاجم با استفاده از این آسیبپذیری قادر است سازوکار کنترل دسترسی را بی اثر کرده و با دسترسی به فایل config نام کاربری و رمز عبور دوربین را سرقت کرده و دستگاه تحت کنترل خود گیرد. اکیداً توصیه میگردد نسخه ثابتافزار دستگاه خود را به آخرین نسخه ارتقا دهید.

دوربینها و نسخههای ثابتافزار زیر آسیبپذیر میباشند:

- DS-2CD2xx2F-I Series

V5.2.0 build 140721 to V5.4.0 build 160530 - DS-2CD2xx0F-I Series

V5.2.0 build 140721 to V5.4.0 Build 160401 - DS-2CD2xx2FWD Series

V5.3.1 build 150410 to V5.4.4 Build 161125 - DS- 2CD4x2xFWD Series

V5.2.0 build 140721 to V5.4.0 Build 160414 - DS-2CD4xx5 Series

V5.2.0 build 140721 to V5.4.0 Build 160421 - DS-2DFx Series

V5.2.0 build 140805 to V5.4.5 Build 160928 - DS-2CD63xx Series

V5.0.9 build 140305 to V5.3.5 Build 160106

در صورت عدم امکان ارتقای نسخهی ثابتافزار:

- امکان دسترسی به دوربینها از طریق اینترنت را به حداقل برسانید.

- شبکههای کنترل دسترسی و دستگاههای کنترل از راه دور را با فایروال محافظت کنید.

- درصورت نیاز به دسترسی از راه دور به دوربینها از روشهای ایمن مانند VPNها استفاده کنید. با این حال باید توجه داشت که خود VPNها ممکن است آسیبپذیر باشند و باید بهطور منظم به آخرین نسخه بهروزرسانی شوند.