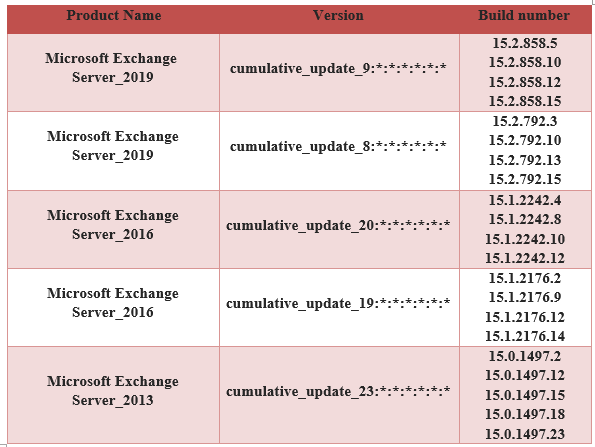

زنجیرهای از آسیبپذیریهای بحرانی با شناسههای CVE-2021-34473, CVE-2021-34523, CVE-2021-31207 در محصولات مایکروسافت وجود دارد که بهره برداری موفق از آنها به اجرای کامل حمله ProxyShell Attack میانجامد. سوءاستفاده از آسیبپذیری ها از راه دور و از طریق سرویس Microsoft client access service که بر روی پورت پیش فرض 443 در IIS وجود دارد، صورت میگیرد. بهرهبرداری موفق از این سه آسیبپذیری به مهاجم این امکان را میدهد تا در سیستم قربانی کد دلخواه خود را اجرا نماید.

مطابق با بررسیهای صورت گرفته و اطلاعات موجود به مدیران مربوطه توصیه میشود دو رشته " /mapi/nspi/ " و " /autodiscover/autodiscover.json " در فایلهای Log سرویس دهنده IIS بررسی شود. اگر هرکدام از رشتهها در خروجی رویت شد، این به این معنا است که سیستم هدف مورد بررسی آسیبپذیری قرار گرفته است و زنگ خطری است برای مدیر مربوطه.

نسخههای آسیبپذیر

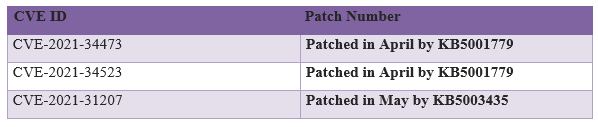

به مدیران و مسئولان مربوطه اکیدا توصیه میشود تا نرم افزار مورد استفاده خود را با وصلههای امنیتی منتشر شده برای این سه آسیبپذیری وصله نمایند.

منبع:

- 61