بدافزار مرورگرهای وب و کیف پول های ارز دیجیتال

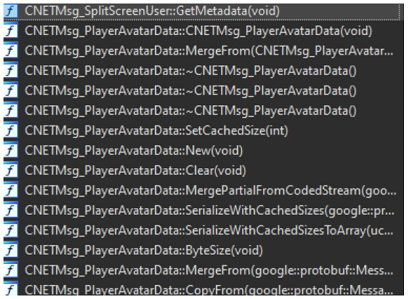

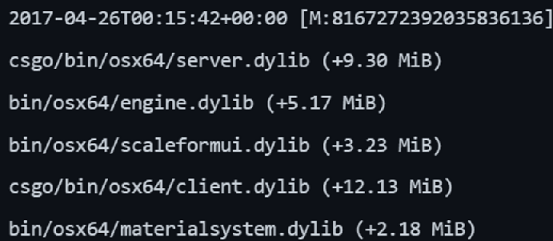

گونه جدیدی از بدافزار مخفی سرقت اطلاعات به نام Bandit Stealer، به دلیل توانایی در هدف قرار دادن تعداد زیادی مرورگر وب و کیف پول ارزهای دیجیتال، توجه محققان امنیت مجازی را به خود جلب کرده است.Trend Micro در گزارش خود عنوان کرد: "این بدافزار، پتانسیل آن را دارد که به پلتفرمهای دیگر گسترش یابد زیرا با استفاده از زبان برنامهنویسی Go توسعه یافته است و احتمالاً امکان سازگاری بین پلتفرمها را فراهم میکند." این بدافزار در حال حاضر روی هدف قرار دادن ویندوز، با استفاده از یک ابزار خطفرمان قانونی به نام runas.exe متمرکز شدهاست. این ابزار به کاربران اجازه میدهد تا برنامهها را به عنوان یک کاربر دیگر و با مجوزهای مختلفی اجرا کنند. هدف این بدافزار، افزایش امتیازات و اجرا شدن در دستگاه قربانی با داشتن دسترسیهای مدیریتی است. در نتیجه این بدافزار اقدامات امنیتی برای جمعآوری دادههای گسترده را به طور مؤثری دور میزند. با این وجود، کاهش کنترل دسترسی مایکروسافت برای جلوگیری از اجرای غیرمجاز ابزار، به معنای تلاشی برای اجرای باینری بدافزار به عنوان یک مدیر است، که این امر مستلزم ارائه اعتبارات لازم است.

Trend Micro عنوان کرد: « کاربران میتوانند برنامهها با استفاده از دستور runas.exe، به عنوان مدیر یا هر حساب کاربری دیگری با امتیازات مناسب را اجرا کنند. در نتیجه کاربران با استفاده از این دستور، محیط امنتری را برای اجرای برنامههای حیاتی فراهم میکنند یا وظایف سطح سیستم را انجام میدهند. این ابزار منحصرا در شرایطی مفید است که حساب کاربری فعلی، از امتیازات کافی برای اجرای یک دستور یا برنامه خاص برخوردار نباشد». Bandit Stealer برای تعیین اینکه آیا در یک سندباکس یا در یک محیط مجازی اجرا شود، بررسیهایی را ترتیب داده است. این بدافزار همچنین با استفاده از تغییرات رجیستری ویندوز، خود را در دستگاه قربانی ماندگار میکند. در واقع این کار را قبل از شروع فعالیتهای مربوط به جمعآوری دادههای خود انجام میدهد که این فعالیتها شامل جمعآوری دادههای شخصی و مالی ذخیرهشده در مرورگرهای وب و کیف پولهای ارز دیجیتال است.

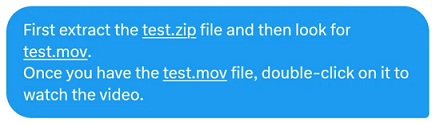

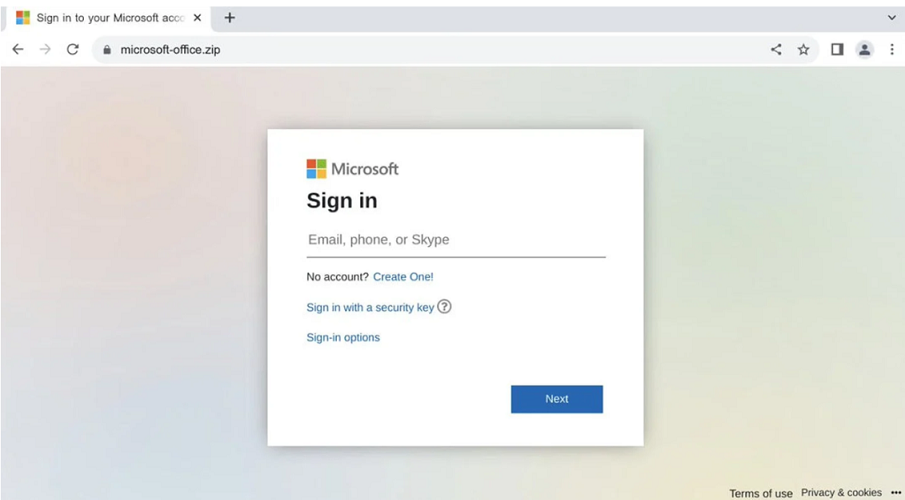

گفته میشود که Bandit Stealer از طریق ایمیلهای فیشینگ حاوی یک فایل قطرهچکان توزیع میشود. این فایل قطرهچکان، در همان حین که یک پیوست به ظاهر بیخطر مایکروسافتورد را به عنوان مانور حواسپرتی باز میکند، باعث ایجاد آلودگی در پسزمینه میشود.

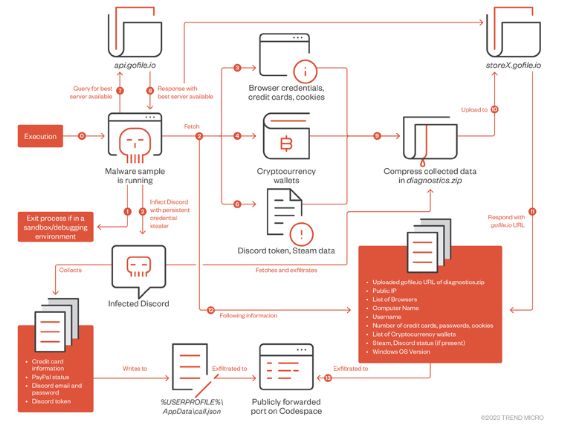

Trend Micro عنوان کرد که نصب کننده جعلی Heart Sender را نیز شناسایی کردهاست. Heart Sender سرویسی است که فرآیند ارسال ایمیلهای هرزنامه و پیامهای SMS، به گیرندگان متعدد را خودکارسازی میکند. این سرویس کاربران را فریب میدهد تا بدافزار تعبیه شده را راهاندازی کنند. این توسعه زمانی صورت گرفت که شرکت امنیت مجازی، یک سارق اطلاعات مبتنی بر Rust را کشف کرد که ویندوز را مورد هدف قرار میداد. این سارق اطلاعات، از یک GitHub Codespaces webhook استفاده میکرد که توسط مهاجم، بهعنوان کانال نفوذی برای دریافت اعتبارات مرورگر وب، کارتهای اعتباری، کیف پولهای ارز دیجیتال و توکنهای Steam و Discord قربانی کنترل میشد. این بدافزار، در یک تاکتیک نسبتاً غیر معمول، کلاینت نصب شده Discord را دستکاری میکند تا کد جاوا اسکریپت طراحی شده برای ضبط اطلاعات از برنامه را تزریق نماید، و بنابراین با همین روش به پایداری در سیستم دست مییابد.

این یافتهها همچنین در مورد چندین نوع بدافزار دیگر مانند Luca، StrelaStealer، DarkCloud، WhiteSnake و Invicta Stealer نیز صدق میکنند. برخی از این بدافزارها از طریق ایمیلهای هرزنامه و نسخههای جعلی نرمافزارهای مشهور منتشر میشوند. یکی دیگر از روندهای قابل توجه، استفاده از ویدیوهای یوتیوب برای تبلیغ نرمافزارهای کرک شده از طریق کانالهای در معرض خطر با میلیونها دنبالکننده است. دادههای جمعآوریشده از سارقان میتواند از بسیاری جهات برای اپراتورها سودمند باشد و به آنها امکان سوءاستفاده از اهدافی مانند سرقت هویت، سود مالی، نقض دادهها، حملات پرکردن اعتبارنامه و تصاحب حسابها را میدهد. این پیشرفتها نشان دهنده سیر تکاملی بدافزارهای سارق به یک تهدید مرگبارتر هستند، درست مانند بازار بدافزار به عنوان یک سرویس (MaaS) که این پیشرفتها را به راحتی در دسترس قرار میدهد و موانع ورود مجرمان سایبری را از سر راه برمیدارد. در واقع، دادههایی که توسط Secureworks Counter Threat Unit (CTU) جمعآوری میشود، به یک «بازار سرقت اطلاعاتی رو به رشد»، با حجم بالایی از گزارشهای سرقت رفته تبدیل میشود.

با وجود پیچیدگی روزافزون، اکوسیستم MaaS نیز در حالت نوسانی قرار گرفته است، و اقدامات قانونی، عاملان تهدید را بر آن داشته تا warez خود را در تلگرام بفروشند.

منبع خبر