تیمی از محققان جورجیاتک، گونه جدیدی از حملات به نام «Hot Pixels» را توسعه دادهاند که میتواند پیکسلها را از محتوای نمایش داده شده در مرورگر قربانی بازیابی نموده و به کمک آن، به تاریخچه بازدید دست پیدا کند. این حمله از زمانهای محاسباتی وابسته به داده بر روی سیستمهای مدرن مبتنی بر تراشه (SoC ها) و واحدهای پردازش گرافیکی (GPU) بهرهبرداری نموده، سپس از آنها برای استخراج مخفیانه اطلاعات از صفحات وب بازدید شده در مرورگرهای کروم و سافاری استفاده میکند. حتی در صورت فعال بودن آخرین اقدامات متقابل کانال جانبی ، باز هم این حمله رخ میدهد. محققان دریافتند که پردازندههای مدرن در تلاشاند تا در کنار سرعتهای اجرایی بالا، بتوانند نیازهای مصرف برق و محدودیتهای اتلاف گرما را نیز تعدیل کنند. که همین مساله، منجر به الگوهای رفتاری متمایزی میشود که به دستورالعملها و عملیات خاصی میانجامد. این الگوها از طریق اندازهگیریهای حسگر داخلی قابل دسترسی هستند. آنها اغلب از طریق نرمافزار، به راحتی قابل دسترسی هستند و بسته به نوع دستگاه، میتوانند با دقتی بالای 94٪ به تشخیص آنچه در دستگاه قربانی مشاهده میشود کمک کنند.

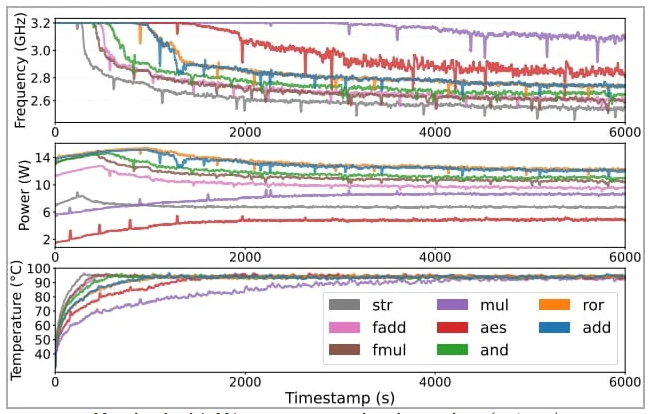

محققان با تجزیه و تحلیل اندازههای فرکانس، توان و دما در دستگاههای مدرن، به این نتیجه رسیدند که پردازندههایی که به صورت منفعل خنک شدهاند ، میتوانند اطلاعات را از طریق توان و فرکانس به بیرون نشت دهند، در حالیکه تراشههایی که به صورت فعال خنک شدهاند ، دادهها را از طریق خوانش دما و توان افشا میکنند. محققان با استفاده از تراشههای Apple M1، هستههای Cortex-X1 Arm موجود در داخل دستگاه Google Pixel 6 Pro و Qualcomm Snapdragon 8 Gen 1 موجود بر روی OnePlus 10 Pro آزمایشی انجام دادند. آنها نقاط گلوگاه (محدودیتهای حرارتی) را ترسیم کردند و بارهای کاری را با معیارهای متمایز فرکانس و توان مصرفی مرتبط کردند. در مرحله بعد، تیم تحقیقاتی، با کانالهای نشت وابسته به دادهها، برروی پردازندههای گرافیکی یکپارچه و محرمانه، از جمله پردازندههای M1 و M2 اپل، AMD Radeon RX 6600، Nvidia GeForce RTX 3060 و Intel Iris Xe آزمایشی انجام دادند. محققان یک بررسی دقیق و توصیفی درباره این موضوع انجام دادند که چگونه رفتارهای پردازشی مختلف بر عوامل قابل مشاهده مانند مصرف برق، دما و فرکانس تاثیر میگذارد. آنها از این دادهها به عنوان پایهای برای ارزیابی حمله «Hot Pixels» استفاده کردند.

"Hot Pixels" چگونه کار میکند

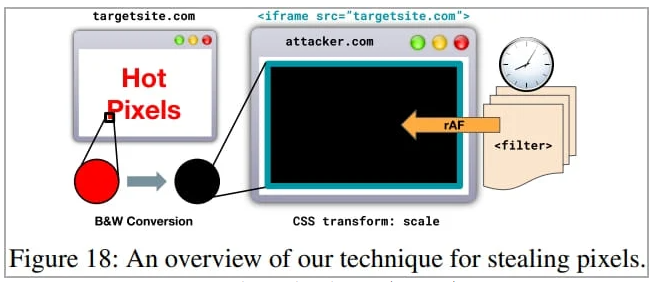

حمله «Hot Pixels» بر روی آخرین نسخههای کروم و سافاری با پیکربندیهای پیشفرض آنها، از جمله تمام اقدامات متقابل کانال جانبی، آزمایش شد. راهاندازی، توان و دمای پردازندهها را محدود میکند. بنابراین دادههای مربوط به رنگ پیکسلهای نمایش دادهشده در صفحه نمایش قربانی (سفید یا سیاه) از طریق فرکانس پردازنده به بیرون درز میکند. مکانیسم حمله شامل اعمال فیلترهای SVG برای القای اجرای وابسته به داده بر روی CPU یا GPU سیستم قربانی است. پس از آن از جاوا اسکریپت برای اندازهگیری زمان و فرکانس محاسبات به منظور استنتاج رنگ پیکسل استفاده میشود. محققان برای سرقت پیکسلها از سایت هدف، در صفحهای که توسط مهاجم کنترل میشود از یک عنصر iframe استفاده میکنند. محتویات iframe، که حاوی اطلاعات حساسی در مورد قربانی هستند، نامرئیاند، اما میتوان با اعمال فیلتر SVG در بالای آن و اندازهگیری زمانهای رندر، آن را محاسبه کرد.

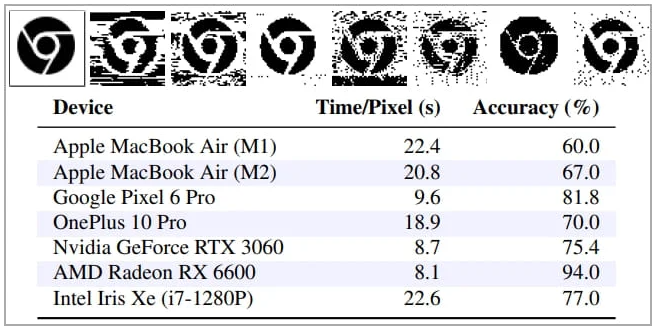

دقت اندازهگیریها بین 60 تا 94 درصد و زمان لازم برای رمزگشایی هر پیکسل بین 8.1 تا 22.4 ثانیه بود. "نشتکنندهترین" دستگاه AMD Radeon RX 6600 بود، در حالی که به نظر میرسد بهترین دستگاههای محافظت شده متعلق به اپل باشند.

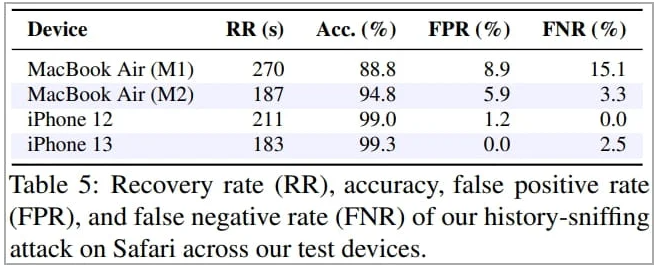

Safari به دلیل مسدود کردن انتقال کوکی برروی عناصر iframe که منشأ مشابهی با صفحه اصلی ندارند، تحت تأثیر حمله ای که در بخش قبل شرح داده شد، قرار نمیگیرد. از این رو، پیکسلهای بارگذاری شده در iframe حاوی هیچ داده کاربری نیستند. با این حال، محققان دریافتند که Safari در برابر یک زیرشاخه از حمله Hot Pixels آسیبپذیر است که میتواند با شنود تاریخچه مرور کاربران، حریم خصوصی آنها را به خطر بیاندازد. روش ابداع شده شامل قرار دادن لینک صفحات حساس برروی سایت تحت کنترل مهاجم و سپس استفاده از تکنیک فیلتر SVG برای استنتاج رنگ است. هایپرلینکهای سایتهای بازدید شده باید رنگ متفاوتی نسبت به هایپرلینکهایی داشته باشند که قربانی هرگز بازدید نکردهاست، بنابراین اصول اولیه Hot Pixels را میتوان برای اطلاع از تاریخچه مرور قربانی به کار برد. همچنین، از آنجایی که کل هایپرلینک دارای رنگی یکسان است، بازیابی تنها یک پیکسل از هر هایپرلینک کافی است، بنابراین لیستهای بسیار بزرگی از لینکها را میتوان در مدت کوتاهی تجزیه کرد . دقت دادههای به سرقت رفته در این حمله در آیفون 13 به 99.3 درصد رسید. تنها 2.5 درصد از یافتهها، دارای نتیجه منفی کاذب بود. نرخ بازیابی به ازای هر 50 هایپرلینک، 183 ثانیه بود

محققان یافتههای خود را در اختیار اپل، Nvidia، AMD، Qualcomm، اینتل و گوگل قرار دادند. همه فروشندگان این مشکلات را تصدیق نموده و در تلاش برای کاهش آن هستند. حملات Hot Pixels فقط بر روی دستگاههایی که به سرعت به وضعیت پایداری از مصرف برق میرسند، مانند گوشیهای هوشمند، خوب عمل میکنند، اگرچه توان عملیاتی نشت دادهها معمولاً کم است. با این حال، فروشندگان و ذینفعان متاثر از این حملات، از قبل در مورد راهحلهایی برای مشکلات گزارششده، مانند محدود کردن استفاده از فیلترهای SVG در iframe در استاندارد HTML، بحث نمودهاند. تیم Chrome قبلاً روی پیادهسازی مکانیسم جداسازی کوکیها که در Safari یافت شده بود، کار میکرد. این مکانیسم از بارگیری کوکیها در iframe های بدون پشتوانه جلوگیری میکند. همچنین پیشنهادهایی برای محدود کردن دسترسی به حسگرهایی که خوانش های حرارتی، توان و فرکانسی را برای کاربران غیرمجاز در سطح سیستم عامل فاش می کنند، وجود دارد.

منبع

https://www.bleepingcomputer.com/news/security/hot-pixels-attack-checks-cpu-temp-power-changes-to-s…

- 120