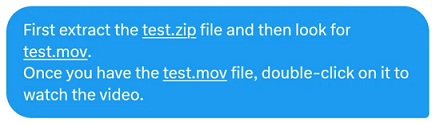

دامنههای جدید تازه ظهور ZIP و MOV باعث بحث و جدل بین کارشناسان امنیت سایبری شده است. پژوهشگران امنیت سایبری و مدیران فناوری اطلاعات نگرانیهایی را درباره امکان استفاده از این دامنهها توسط عوامل تهدید برای حملات فیشینگ و انتقال بدافزار بیان کردهاند. به تازگی، گوگل هشت دامنه سطح بالا جدید را معرفی کرده است که میتوان برای میزبانی وبسایتها و آدرسهای ایمیل آنها خریداری کرد. دامنههای جدید عبارتند از.dad، .esq، .prof، .phd، .nexus، .foo و برای موضوع مقاله ما، دامنههای TLD .zip و .mov است. با اینکه دامنههای TLD ZIP و MOV از سال 2014 در دسترس بودند، اما تا این ماه تنها برای عمومیت در دسترس شدند و هر کسی میتواند یک دامنه مانند Domain.zip را برای یک وبسایت خریداری کند. با این حال، این دامنهها ممکن است به عنوان دامنه خطرناک درک شوند زیرا این TLDها نیز افزونههایی از فایلهایی هستند که به طور معمول در ارسالهای انجمنها، پیامها و بحثهای آنلاین به اشتراک میگذارند، که حالا توسط برخی از پلتفرمها و برنامههای آنلاین به صورت خودکار به آدرسهای URL تبدیل میشوند. دو نوع فایل رایج ، فایلهای فشرده ZIP و ویدئوهای MPEG 4 هستند که نام آنها با) .zip فایل فشرده) یا) .mov فایل ویدئو) ختم میشود. بنابراین، بسیار معمول است که افراد دستورالعملهایی را که حاوی نامهای فایل با پسوندهای .zip و .mov هستند، منتشر کنند. اما با تبدیل شدن آنها به TLDها، برخی از پلتفرمهای پیامرسان و وبسایتهای شبکه اجتماعی نامهای فایل با پسوندهای .zip و .mov را به صورت خودکار به آدرسهای URL تبدیل میکنند. به عنوان مثال، در توییتر، اگر به شخصی دستورالعمل ارسال کنید تا یک فایل zip را باز کند و به یک فایل MOV دسترسی پیدا کند، نامهای بیخطر فایل به URL تبدیل میشوند، همانطور که در زیر نشان داده شده است.

شکل 1 توییتر به طور خودکار نام فایل های .zip و .mov را پیوند میدهد

وقتی افراد URLها را در دستورالعملها مشاهده میکنند، به طور معمول فکر میکنند که از طریق آن URL میتوانند فایل مرتبط را دانلود کنند و ممکن است بر روی لینک کلیک کنند. با این حال، اگر یک فرد خطرناک دامنهای با پسوند .zip با همان نامی که به آن پیوند داده شده است را در اختیار داشته باشد، ممکن است فردی به اشتباه به آن سایت سر بزند و در یک عملیات کلاهبرداری فیشینگ شرکت کند یا نرمافزار مخرب را دانلود کند و فکر کند که این URL ایمن است زیرا از یک منبع قابل اعتماد آمده است.

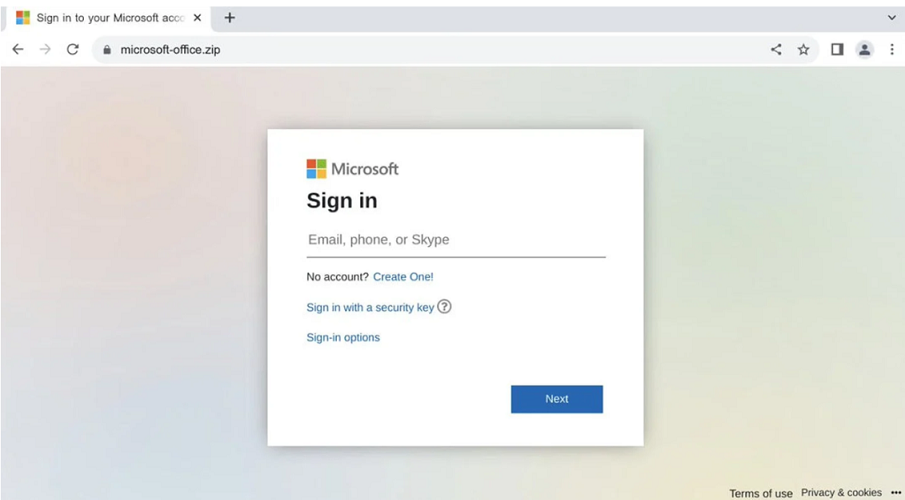

اگرچه احتمالاً کمتر است که فعالان تهدید هزاران دامنه را ثبت کنند تا چند قربانی را به دام بیندازند، اما تنها کافی است یک کارمند شرکت به اشتباه نرمافزار مخرب را نصب کند تا تمام شبکه تحت تأثیر قرار بگیرد. سوء استفاده از این دامنهها صرفاً نظری نیست و شرکت اطلاعات سایبری Silent Push Labs در حال حاضر کشف کرده است که چیزی که به نظر یک صفحه فیشینگ در microsoft-office[.]zip به منظور دزدیدن اطلاعات ورود به حساب Microsoft میآید وجود دارد.

شکل 2 دامنه ZIP مورد استفاده برای فیشینگ حساب مایکروسافت

محققان امنیت سایبری همچنین به شروع بازی با دامنهها پرداختهاند. بابی راوش در تحقیق خود درباره توسعه پیوندهای فیشینگ قانعکننده با استفاده از کاراکترهای یونیکد و جداکننده userinfo (@) در URLها، نتایج جالبی را منتشر کرده است. تحقیقات راوش نشان میدهد که چگونه افراد خطرناک میتوانند URLهای فیشینگ را ایجاد کنند که به نظر میرسند URLهای قابل دانلود فایل معتبر در GitHub هستند، اما در واقع هنگام کلیک بر روی آنها، به یک وبسایت با آدرس v1.27.1[.]zip هدایت میشوید، همانطور که در زیر توضیح داده شده است.

https://github.com/kubernetes/kubernetes/archive/refs/tags/@v1.27.1.zip

توسعههای اخیر باعث بروز یک بحث بین توسعهدهندگان، محققان امنیت و مدیران IT شده است، که برخی از آنها احساس میکنند نگرانیها اساسی ندارد و دیگران معتقدند که پسوندهای TLD مربوط به فایلهای ZIP و MOV به یک محیط آنلاین قبلاً پرخطر، خطر اضافی ایجاد میکنند. این نظرات متفاوت میتوانند ناشی از ارزیابیهای مختلف از خطرات ممکن در زمینه امنیت سایبری و تأثیر این تغییرات باشند. برخی ممکن است بر این باور باشند که با رعایت شیوههای معمول امنیتی، خطرات جدیدی که با اضافه شدن پسوندهای TLD به وجود آمده است، مدیریت شده و کنترل شود. در عین حال، دیگران ممکن است بیشتر به سمت احتیاط و کاهش خطر بیشتر رویگردان شوند و توجه بیشتری به این مسئله بپردازند. خطر اشتباه بین نامهای دامنه و نامهای فایل جدید نیست. به عنوان مثال، محصولات Command شرکت 3M از نام دامنه command.com استفاده میکنند، که همچنین یک برنامه مهم در سیستمعامل MS DOS و نسخههای اولیه ویندوز است. برنامهها راهکارهایی برای کاهش این خطرات دارند (مانند (Google Safe Browsing) و این راهکارها برای پسوندهای TLD مانند .zip هم کاربرد خواهند داشت. همزمان، فضاهای نامگذاری جدید فرصتهای گستردهتری برای نامگذاری مانند community.zip و url.zip ایجاد میکنند. گوگل به جدیت در مقابله با فیشینگ و بدافزار میپردازد و گوگل رجیستری دارای مکانیزمهای موجود برای تعلیق یا حذف دامنههای مخرب در تمامی پسوندهای TLD خود، از جمله .zip است. گوگل به پایش استفاده از .zip و سایر پسوندهای TLD متعهد میماند و در صورت ظهور تهدیدات جدید، تدابیر مناسبی را برای حفاظت از کاربران اتخاذ خواهد کرد.

با واقعیت اینکه نیازی به انجام هیچ کار اضافی نسبت به آنچه که از قبل برای محافظت از خود انجام میدهید ندارید.

همانطور که همه باید میدانند، همیشه ایمن نیست که بر روی لینکهایی که افراد ارسال میکنند کلیک کنید یا فایلها را از سایتهایی که اعتماد ندارید دانلود کنید. مانند هر لینک دیگری، اگر یک لینک با پسوند .zip یا .mov را در یک پیام مشاهده میکنید، قبل از کلیک کردن بر روی آن تحقیق کنید. اگر هنوز مطمئن نیستید که لینک ایمن است، بر روی آن کلیک نکنید.

با رعایت این مراحل ساده، تأثیر پسوندهای جدید TLD بسیار کم خواهد بود و خطر شما را به طور قابل توجهی افزایش نمیدهد. با این حال، ممکن است مواجهه با این لینکها با گذشت زمان بیشتر شود زیرا بیشتر برنامهها خودکاراً نامهای فایلهای ZIP و MOV را به لینک تبدیل میکنند، که یک مورد دیگری است که باید در هنگام استفاده از اینترنت مراقب آن باشید.

مراجع

- 201