گروه Clop مسئولیت حملات اخاذی MOVEit را بر عهده گرفت

باند باجافزار Clop به BleepingComputer گفته است که پشت حملات سرقت داده MOVEit Transfer هستند، جایی که یک آسیبپذیری zero-day برای نفوذ به سرورهای چند شرکت و سرقت دادهها مورد سوءاستفاده قرارگرفته است. این موضوع انتساب یکشنبه شب مایکروسافت به گروه هکری را تأیید میکند که آنها با نام Lace Tempest دنبال میکنند، همچنین بهعنوان TA505 و FIN11 شناخته میشود. نماینده Clop همچنین تأیید کرد که آنها در 27 می، در طول تعطیلات طولانی روز یادبود ایالاتمتحده، همان طور که قبلاً توسط Mandiant فاش شده بود، از این آسیبپذیری بهرهبرداری کردند. انجام حملات در روزهای تعطیل یک تاکتیک رایج برای عملیات باجافزار Clop است که قبلاً حملات سوءاستفاده در مقیاس بزرگ را در طول تعطیلات انجام داده است، زمانی که کارکنان حداقل هستند. بهعنوان مثال، آنها دقیقاً در شروع تعطیلات کریسمس 2020 از آسیبپذیری روز صفر مشابهی در محصول Accellion FTA برای سرقت دادهها سوءاستفاده کردند.

در حالی که Clop تعداد سازمانهای نقض شده در حملات MOVEit Transfer را اعلام نکرد، اما میگوید که در صورت عدم پرداخت باج، قربانیان در سایت نشت دادههایشان نمایش داده میشوند. علاوه بر این، گروه باجافزار تأیید کرد که آنها شروع به اخاذی از قربانیان نکردهاند، احتمالاً از زمان برای بررسی دادهها و تعیین اینکه چه چیزی ارزشمند است و چگونه میتوان از آن برای افزایش تقاضای باج از سوی شرکتهای مورد نفوذ استفاده کرد، استفاده میکند.

در حملات اخیر کلاپ به GoAnywhere MFT، این باند بیش از یک ماه منتظر بود تا درخواستهای باج به سازمانها را ایمیل کند. در انتها و بدون اینکه BleepingComputer سوالی در این مورد بپرسد، باند باجافزار گفت که آنها هر گونه اطلاعاتی را که از دولتها، ارتش و بیمارستانهای کودکان در طول این حملات به سرقت رفته بود، حذف کردهاند.

کلوپ در ایمیل خود به BleepingComputer گفت: «من میخواهم فوراً به شما بگویم که به ارتش، بیمارستانهای کودکان، دولت و غیره مانند این ما حمله نمیکنیم و اطلاعات آنها پاکشده است.»

BleepingComputer هیچ راهی برای تأیید صحت این ادعاها ندارد و مانند هر حمله سرقت داده، همه سازمانهای تحت تأثیر باید طوری با آن برخورد کنند که گویی دادهها در معرض خطر سوءاستفاده هستند. در حالی که Clop بهعنوان یک عملیات باجافزار شروع شد، این گروه قبلاً به BleepingComputer گفته بود که از رمزگذاری دور میشوند و به جای آن اخاذی از طریق سرقت اطلاعات را ترجیح میدهند.

2 اولین قربانیان

ما همچنین اولین افشاگریهای خود را از سازمانهایی دیدیم که در حملات سرقت داده MOVEit Clop مورد نفوذ قرار گرفتند. Zellis، ارائهدهنده راهکارهای حقوق و دستمزد و منابع انسانی در بریتانیا تأیید کرد که به دلیل این حملات دچار نقض اطلاعات شده است که بر برخی از مشتریانش نیز تأثیر گذاشته است.

Zellis به BleepingComputer گفت: «تعداد زیادی از شرکتها در سراسر جهان تحت تأثیر آسیبپذیری روز صفر محصول MOVEit Transfer Progress Software قرارگرفتهاند. ما میتوانیم تأیید کنیم که تعداد کمی از مشتریان ما تحت تأثیر این مشکل جهانی قرارگرفتهاند و ما فعالانه برای پشتیبانی از آنها تلاش میکنیم. هیچ یک از نرمافزارهای متعلق به Zellis تحت تأثیر قرار نگرفتهاند و هیچ حادثه یا خطری برای هیچ بخش دیگری از داراییهای فناوری اطلاعات ما وجود ندارد.»

«زمانی که از این حادثه مطلع شدیم، اقدام فوری انجام دادیم، سروری را که از نرمافزار MOVEit استفاده میکرد، قطع کردیم و یک تیم پاسخگوی حوادث امنیتی خارجی متخصص را برای کمک به تجزیه و تحلیل فارنزیک و نظارت مستمر درگیر کردیم. همچنین به ICO، DPC و NCSC در بریتانیا و هم در ایرلند اطلاع دادهایم.»

شرکت Aer Lingus به BleepingComputer تأیید کرد که از طریق نفوذ Zellis MOVEit دچار نقض شده است. در بیانیه ایر لینگوس آمده است: «با این حال، تأییدشده است که هیچ جزئیات مالی یا بانکی مربوط به کارمندان فعلی یا سابق Aer Lingus در این حادثه به خطر نیفتاده است. همچنین تأیید شده است که هیچ اطلاعات تماس تلفنی مربوط به کارمندان فعلی یا سابق Aer Lingus به خطر نیفتاده است.»

همان طور که توسط The Record گزارششده است، بریتیش ایرویز نیز تأیید کرده است که نقض Zellis آنها را تحت تأثیر قرار داده است. متأسفانه، همان طور که با حملات قبلی Clop به پلتفرمهای انتقال فایل مدیریت شده دیدیم، احتمالاً با گذشت زمان شاهد یک جریان طولانی از افشای شرکتها خواهیم بود.

باند باجافزار Clop سه شنبه شب ادعا کرد که دادههای "صدها شرکت" را به سرقت برده است و در صورت عدم پرداخت باج، انتشار اطلاعات سرقت شده سازمانها را از 14 ژوئن آغاز خواهد کرد.

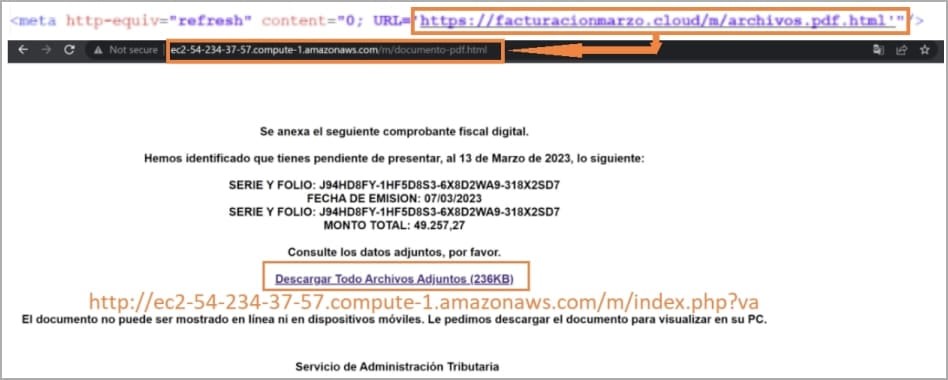

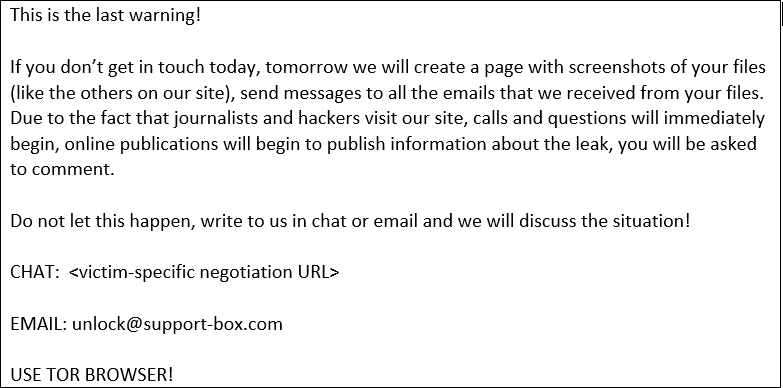

در حملات قبلی GoAnywhere و Accellion FTA، عوامل تهدید خواستههای اخاذی خود را به مدیران شرکت ایمیل کردند.

ایمیل اخاذی Clop در طول حملات Accellion

برای کسانی که تحت تأثیر حملات سرقت داده MOVEit Transfer قرارگرفتهاند، Clop اکنون رویکرد متفاوتی را در پیشگرفته است و به سازمانهای تحت تأثیر گفته است که اگر میخواهند در مورد باج مذاکره کنند، با آنها تماس بگیرند.

منبع:

https://www.bleepingcomputer.com/news/security/clop-ransomware-claims-responsibility-for-moveit-ext…