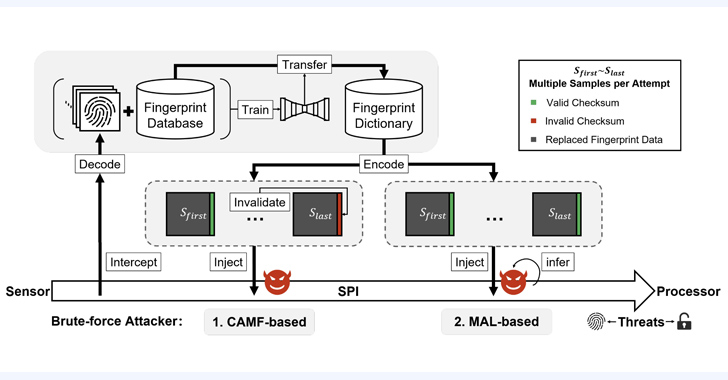

محققان یک تکنیک حمله جدید را ابداع کردهاند که میتواند با استفاده از بروتفورس اثرانگشت برروی گوشیهای هوشمند، احرازهویت کاربر را دور بزند و کنترل دستگاه را به دست بگیرد. این رویکرد که BrutePrint نام دارد، محدودیتهایی را که برای مقابله با تلاشهای ناموفق احراز هویت بیومتریک اعمال میشوند، دور میزند. BrutePrint این کار را با مجهر بودن به دو آسیبپذیری روز صفر در چارچوب احرازهویت اثرانگشت گوشیهای هوشمند (SFA) انجام میدهد. این نقصها که عبارتند از Cancel-After-Match-Fail (CAMF) و Match-After-Lock (MAL)، از عیبهای منطقی در چارچوب احراز هویت استفاده میکنند، که اینعیب ها به دلیل محافظت ناکافی از دادههای اثرانگشت در رابط محیطی سریالی (SPI) حسگرهای اثر انگشت ایجاد میشوند.

در اینجا BrutePrint به عنوان واسطهای بین حسگر اثرانگشت و TEE [محیط مورد اعتماد اجرا] عمل میکند. هدف اصلی، ارائه تعداد نامحدودی از تصاویر اثرانگشت است، تا زمانی که مطابقت ایجاد شود. با این حال، این پیشفرض را در نظر میگیرد که عامل تهدید از قبل دستگاه قربانی را در اختیار گرفته باشد. علاوه بر این، مهاجم باید دارای پایگاه دادهای از اثرانگشت و یک راهاندازی شامل یک برد میکروکنترلر و یک کلیک خودکار باشد که بتواند دادههای ارسال شده توسط حسگر اثر انگشت را ربوده تا حمله را با قیمتی کمتر از 15 دلار به انجام برساند. اولین آسیبپذیری ذکر شده که این حمله را ممکن میسازد CAMF است که با غیرفعال کردنchecksum اطلاعات مربوط به اثرانگشت، تحمل سیستم در برابر خطاهای انجام شده را افزایش میدهد و در نتیجه تلاشهای نامحدودی را در اختیار مهاجم قرار میدهد. از سوی دیگر، آسیبپذیری MAL برای استنتاج تطابق تصاویر اثرانگشت برروی دستگاه قربانی، از یک کانال جانبی استفاده میکند. حتی زمانیکه دستگاه، پس از تلاشهای مکرر برای ورود به سیستم، وارد حالت قفلشده میشود، MAL باز هم میتواند به کار خود ادامه دهد.

محققان توضیح دادند:« اگرچه حالت قفل بیشتر در Keyguard و به منظور غیرفعالسازی باز کردن قفل بررسی میشود، اما نتیجه احراز هویت توسط TEE انجام میشود. از آنجایی که نتیجه احرازهویت موفقیتآمیز بلافاصله پس از مشاهده یک نمونه منطبق، برگردانده میشود، حملات کانال جانبی از رفتارهایی مانند زمان پاسخ و تعداد تصاویر به دست آمده میتوانند نتیجه را استنتاج کنند.» در یک راهاندازی آزمایشی، BrutePrint در 10 مدل مختلف از تلفنهای هوشمند از جمله Apple، Huawei، OnePlus، OPPO، Samsung، Xiaomi و vivo مورد ارزیابی قرار گرفت. به این حمله اجازه داده شد که در دستگاههای Android و HarmonyOS تلاشهای بینهایتی را برای ورود انجام دهد و در دستگاههای iOS، ده تلاش اضافی داشته باشد.

منبع خبر

- 33