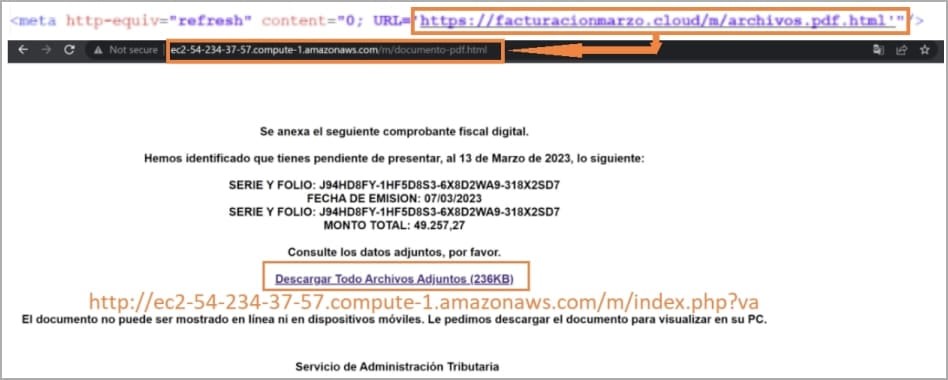

کمپینی شامل بدافزار باتنت Horabot که قبلاً ناشناخته بود، حداقل از نوامبر 2020، کاربران اسپانیایی زبان در آمریکای لاتین را هدف قرار داده و آنها را با یک تروجان بانکی و ابزار هرزنامه آلوده کرده است. البته عوامل تهدید میتوانند با استفاده از مضامین فیشینگ به زبان انگلیسی، دامنه فعالیت خود را به سایر بازارها نیز گسترش دهند. این بدافزار اپراتورها را قادر میسازد تا کنترل حسابهای ایمیل Hotmail ،Outlook، Gmail یا Yahoo قربانی را در دست بگیرند. همچنین دادههای ایمیل و کدهای 2FA را که وارد صندوق ورودی میشوند را سرقت کنند و ایمیلهای فیشینگ را از حسابهای مورد نفوذ، ارسال کنند. عملیات جدید Horabot توسط تحلیلگران Cisco Talos کشف شد که گزارش میدهند عامل تهدید پشت آن احتمالاً در برزیل مستقر است. زنجیره آلودگی چندمرحلهای با ارسال یک ایمیل فیشینگ با مضمون مالیاتی آغاز میشود که دارای یک پیوست HTML است. باز کردن HTML یک زنجیره تغییر مسیر URL را راهاندازی میکند که قربانی را در یک صفحه HTML میزبانی شده در یک نمونه AWS تحت کنترل مهاجم میفرستد.

صفحه بدخواه میزبانی شده روی AWS. منبع: سیسکو

قربانی روی لینک موجود در صفحه کلیک میکند و یک بایگانی RAR را دانلود میکند که حاوی یک فایل دستهای با پسوند CMD است. این فایل، یک اسکریپت PowerShell را دانلود میکند که DLLهای تروجان و مجموعهای از فایلهای اجرایی قانونی را از سرور C2 واکشی میکند. این تروجانها برای دریافت payload از یک سرور C2 متفاوت اجرا میشوند. یکی اسکریپت دانلودر PowerShell و دیگری باینری Horabot است.

تروجان بانکی

یکی از فایلهای DLL موجود در ZIP دانلود شده، «jli.dll» که توسط فایل اجرایی «kinit.exe» بارگذاری میشود. این یک تروجان بانکی است که به زبان دلفی نوشته شده است. اطلاعات سیستم (زبان، اندازه دیسک، نرمافزار آنتیویروس، نام میزبان، نسخه سیستمعامل، آدرس،IP، اعتبارنامه کاربر و دادههای فعالیت) را هدف قرار میدهد.

علاوه بر این، تروجان به اپراتورهای خود قابلیتهای دسترسی از راه دور مانند انجام عملیات فایل را ارائه میدهد و همچنین میتواند ثبت کلید، عکس گرفتن از صفحه و ردیابی رویداد ماوس را انجام دهد. هنگامی که قربانی برنامهای را باز میکند، تروجان یک پنجره جعلی را در بالای آن قرار میدهد تا قربانی را فریب دهد تا دادههای حساسی مانند اعتبارنامه بانکی آنلاین یا کدهای یک بار مصرف را وارد کند. تمام اطلاعات جمعآوری شده از رایانه قربانی از طریق درخواستهای HTTP POST به سرور فرمان و کنترل مهاجم ارسال میشود. سیسکو توضیح میدهد که این تروجان چندین مکانیسم ضد تحلیل داخلی دارد تا از اجرای آن در جعبههای شنی یا در کنار دیباگرها جلوگیری کند. آرشیو ZIP نامبرده، همچنین حاوی یک ابزار هرزنامه رمزگذاری شده DLL به نام «_upyqta2_J.mdat» است که برای سرقت اطلاعات کاربری سرویسهای ایمیل محبوب مانند Hotmail، Gmail و Yahoo طراحی شده است.

پس از افشای اعتبارنامه، این ابزار حساب ایمیل قربانی را تصاحب میکند، ایمیلهای هرزنامه تولید میکند و آنها را به مخاطبین موجود در صندوق پستی قربانی ارسال میکند و تا حدودی به طور تصادفی آلودگی را بیشتر میکند. این ابزار همچنین دارای قابلیتهای keylogging، اسکرین شات و رهگیری یا ردیابی رویداد ماوس است که ازنظر عملکردی با تروجان بانکی همپوشانی دارند، احتمالاً برای افزونگی.

Horabot

پیلود اولیهای که بر روی سیستم قربانی ریخته میشود Horabot است، یک باتنت مستند مبتنی بر PowerShell که صندوق پستی Outlook قربانی را هدف قرار میدهد تا لیست مخاطبین را بدزدد و ایمیلهای فیشینگ حاوی پیوستهای مخرب HTML را منتشر کند. این بدافزار برنامه Outlook دسکتاپ قربانی را برای بررسی دقیق دفترچه آدرس و مخاطبین از محتویات صندوق پستی، راهاندازی میکند. سیسکو در گزارش توضیح میدهد: «پس از راهاندازی اولیه، اسکریپت [Horabot] به دنبال فایلهای داده Outlook از پوشه دادههای برنامه Outlook مربوط به نمایه قربانی میگردد. تمام پوشهها و ایمیلهای موجود در فایل داده Outlook قربانی را برمیشمارد و آدرسهای ایمیل را از فیلدهای فرستنده، گیرندگان، CC و BCC ایمیلها استخراج میکند.» تمام آدرسهای ایمیل استخراج شده در یک فایل Outlook نوشته و کدگذاری شده و به سرور C2 ارسال میشوند. هنگامی که فرآیند توزیع ایمیل فیشینگ به پایان رسید، فایلها و پوشههای ایجادشده محلی حذف میشوند تا هرگونه اثری پاک شود. اگرچه این کمپین Horabot عمدتاً کاربران مکزیک، اروگوئه، برزیل، ونزوئلا، آرژانتین، گواتمالا و پاناما را هدف قرار میدهد، اما همان عوامل تهدیدکننده یا همکار میتوانند با استفاده از مضامین فیشینگ به زبان انگلیسی، دامنه خود را به سایر بازارها در هر زمان گسترش دهند.

منبع:

https://blog.talosintelligence.com/new-horabot-targets-americas/

- 45