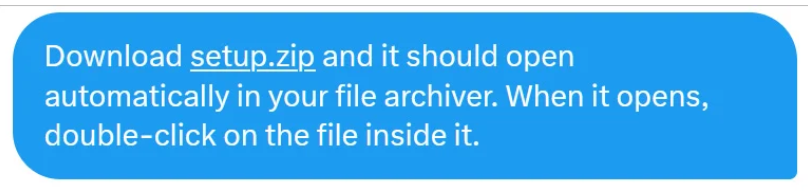

اخیراً یک تکنیک جدید فیشینگ شناسایی شده است که در آن از دامنههای .ZIP استفاده و با نمایش پنجرههای جعلی WinRAR یا Windows File Explorer در مرورگر، کاربران را قانع میکنند تا فایلهای مخرب را اجرا کنند. اوایل این ماه، گوگل امکان ثبت دامینهای TLD ZIP مانند bleepingcomputer.zip را برای میزبانی وبسایتها و آدرسهای ایمیل ارائه کرد. از زمان ارائه این TLD، بحثهای زیادی پیرامون اینکه آیا این موضوع یک اشتباه است و ممکن است برای کاربران خطرات امنیتی ایجاد کند، به وجود آمده است. در حالی که برخی از کارشناسان معتقدند که نگرانیها بیش از حد افزایش یافتهاند، اما نگرانی اصلی این است که برخی از وبسایتها به طور خودکار یک رشته که با '.zip' ختم میشود، مانند setup.zip، را به یک لینک قابل کلیک تبدیل میکنند که میتواند برای ارسال بدافزار یا حملات فیشینگ استفاده شود. به عنوان مثال، اگر شما به کسی دستورالعملهایی درباره دریافت یک فایل به نام setup.zip ارسال کنید، توییتر به طور خودکار setup.zip را به یک لینک تبدیل خواهد کرد، که باعث میشود مردم فکر کنند باید بر روی آن کلیک کنند تا فایل را دریافت کنند.

به عنوان مثال وقتی بر روی آن لینک کلیک میکنید، مرورگر شما سعی میکند به سایت https://setup.zip متصل شود، که ممکن است شما را به سایت دیگری هدایت کند، یک صفحه HTML نمایش دهد یا شما را به دریافت یک فایل دعوت کند. با این حال، مانند سایر حملات بدافزار یا فیشینگ، برای اقدام به باز کردن یک فایل، ابتدا باید یک کاربر را متقاعد کنید، که ممکن است چالشبرانگیز باشد.

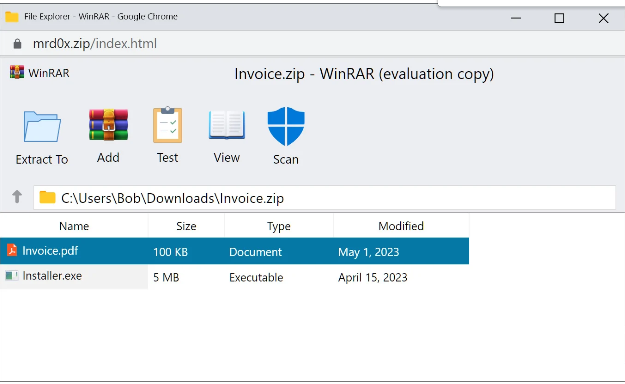

یک ابزار فیشینگ قدرتمند به نام فشردهساز فایل در مرورگر (File Archiver in the Browser) توسط تحقیقگر امنیتی به نام آقای mr.d0x توسعه داده شده است. این ابزار به شما امکان میدهد نمای کذبی از نرمافزار فشردهساز فایل مانند WinRAR و پنجرههای بررسی فایل در ویندوز را در مرورگر ایجاد کنید که در دامینهای .zip نمایش داده میشوند تا کاربران را به فکر این بیاندازد که فایل .zip را باز کردهاند. این ابزار قادر به تعبیه یک پنجره جعلی WinRAR به طور مستقیم در مرورگر است که هنگام باز شدن یک دامین با پسوند .zip، به نمایش در میآید و به کاربران این احساس را میدهد که یک فایل فشرده ZIP را باز کردهاند و در حال حاضر فایلهای داخل آن را مشاهده میکنند. اگرچه وقتی در مرورگر نمایش داده شود بسیار زیبا به نظر میرسد، اما در حالتی که به صورت پنجره Popup نمایش داده شود، واقعا جلوه میکند، زیرا شما میتوانید نوار آدرس و نوار پیمایش را حذف کنید و فقط یک پنجره WinRAR به نمایش درآورید که بر روی صفحه نمایش نمایش داده میشود، همانطور که در زیر نشان داده شده است.

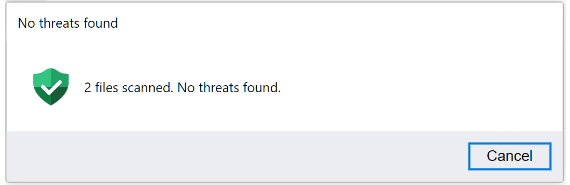

برای افزایش قابلیت قانع کردن پنجره جعلی WinRAR، تحقیقگران یک دکمه جعلی با عنوان "اسکن امنیتی" پیادهسازی کردهاند که هنگام کلیک بر روی آن، نمایش میدهد که فایلها اسکن شدهاند و هیچ تهدیدی شناسایی نشده است.

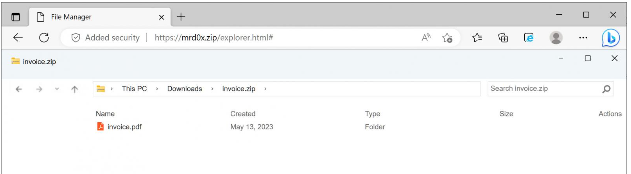

هر چند این ابزارک در هنگام نمایش هنوز نوار آدرس مرورگر را نشان میدهد، اما احتمالاً برخی از کاربران را فریب خواهد داد و فکر میکنند که این یک بایگانی معتبر WinRAR است. علاوه بر این، استفاده از CSS و HTML خلاقانه میتواند برای بهبود بیشتر این ابزارک استفاده شود. مهندس محمد دوکس همچنین نسخه دیگری را ایجاد کرده است که یک پنجره جعلی از نمایشگر پروندههای ویندوز در مرورگر نمایش میدهد و به تظاهر از باز کردن یک فایل ZIP میپردازد. این قالب بیشتر به عنوان یک پروژه در حال پیشرفت محسوب میشود و بعضی از موارد در آن وجود ندارد

این ابزارک فیشینگ میتواند هم برای سرقت اطلاعات ورودی (credential theft) و هم برای ارسال نرمافزارهای مخرب استفاده شود. اگر کاربر بر روی یک فایل PDF در پنجره جعلی WinRar دوبار کلیک کند، ممکن است او را به صفحهای دیگر هدایت کند که درخواست ورود به حساب کاربری را برای مشاهده صحیح فایل مورد نظر مطرح میکند. همچنین، این ابزارک میتواند برای ارسال نرمافزارهای مخرب استفاده شود؛ به طوری که یک فایل PDF نمایش داده میشود ولی وقتی کاربر بر روی آن کلیک میکند، مرورگر فایلی با نام مشابه و با پسوند .exe را دانلود میکند. به عنوان مثال، پنجره بایگانی جعلی ممکن است یک فایل document.pdf نمایش دهد، اما هنگام کلیک، مرورگر فایل document.pdf.exe را دانلود میکند. با توجه به اینکه ویندوز به طور پیش فرض پسوندهای فایل را نشان نمیدهد، کاربر در پوشه دانلود خود فقط یک فایل PDF مشاهده خواهد کرد و ممکن است بدون اینکه بفهمد که این یک فایل اجرایی است، بر روی آن دوبار کلیک کند. نکتهی جالب این است که ویندوز در جستجوی فایلها، در صورت عدم یافتن فایل، سعی میکند رشتهی جستجو شده را در مرورگر باز کند. اگر آن رشته یک دامنه معتبر باشد، سایت مربوطه در مرورگر باز میشود؛ در غیر اینصورت، نتایج جستجو از طریق بینگ نمایش داده میشود. در صورتی که کسی یک دامنه با پسوند zip با نامی مشابه یک نام فایل معمولی ثبت کند و کاربری در ویندوز جستجویی انجام دهد، سیستم عامل به صورت خودکار سایت مربوطه را در مرورگر باز میکند.

اگر این سایت میزبان ابزارک فیشینگ "File Archivers in the Browser" باشد، ممکن است کاربر را در اشتباه بیندازد و فکر کند که WinRar یک بایگانی ZIP واقعی را نشان میدهد. این تکنیک نشان میدهد که چگونه دامنههای zip میتوانند برای ایجاد حملات فیشینگ و ارسال نرمافزارهای مخرب یا سرقت اطلاعات ورودی مورد استفاده قرار گیرند.

مراجع

- 59