محققان شرکت Neodyme سه آسیبپذیری متمایز RCE در بازی Counter-Strike: Global Offensive کشف کردند. هر آسیبپذیری از طریق یک سرور پایتون مخرب در هنگام اتصال کلاینت به بازی بهرهبرداری میشود. با انتشار یک پچ در تاریخ ۲۸ آوریل ۲۰۲۱، تعدادی از آسیبپذیریهای بحرانی در Counter-Strike: Global Offensive برطرف شده است، اما بازی همچنان با ۲۱ میلیون بازیکن ماهانه، عمدتا به دلیل گستردگی حالتهای بازی موجود در سرورهای جامعه محبوب است.

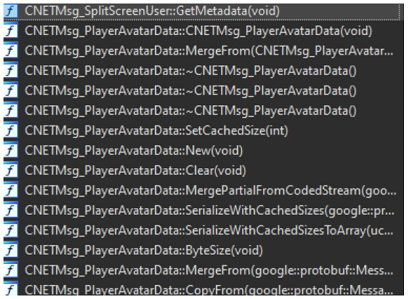

در دسترس بودن گسترده مودهای مختلف بازی، سرورهای اجتماعی و پشتیبانی مودینگ در Counter-Strike: Global Offensive، همراه با تجزیهکنندههای مختلف که دادههای بالقوه مخرب را مستقیماً از سرور بازی مدیریت میکنند، منجر به سطح حمله قابل توجهی میشود. پشته شبکه شبیه به TCP در موتور منبع (Source Engine)، که بر پایه UDP است، پیچیدگیها و آسیبپذیریهای ذاتی را داراست که در حملات گذشته بهرهبرداری شدهاند. اگرچه جوامع تقلب مانند UnknownCheats برای علاقه مندان بازی مزاحمت آور هستند، اما برای پژوهشگران امنیت منابع قابل ارزشی فراهم میکنند. این منابع شامل مطالب مفصل مربوط به مهندسی معکوس و ابزارهای تقلب است که در درک پروتکلهای شبکه به کمک میکند. نمادهای اشکالزدایی که نامهای قابل تشخیصی از توابع و ساختارهای کلاس را فراهم میکنند، ابزاری مفید برای مهندسی معکوس هستند و بهطور ناخواسته ممکن است در باینریهای نهایی یک بازی قرار بگیرند وقتی برنامهنویسان فراموش میکنند آنها را حذف کنند.

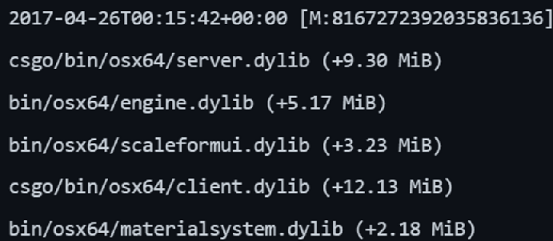

نسخه آوریل ۲۰۱۷ از CS: GO برای macOS بهطور ناخواسته شامل نمادهای اشکالزدایی کامل بود که میتوانستند از طریق ابزارهایی مانند SteamDB و مخازن قدیمی بهصورت خودکار شناسایی شوند. با این حال، به نظر میرسد که Valve توانایی دریافت نسخههای قدیمیتر را از طریق SteamCMD غیرفعال کرده است.

تهدیداتی که توسط پژوهشگران امنیت سایبری کشف شدهاند به شرح زیر است:

آسیبپذیری 1: اجرای دستورات دسترسی خاص از طریق سرور

آسیبپذیری 2: دانلود دلخواه فایل به دلیل حذف پسوند فایل

آسیبپذیری 3: نوشتن خودکار یک فایل متنی دلخواه در دایرکتوری بازی

آسیبپذیری 4: استفاده از بررسیهای امضای غیرفعال شده

تمام چهار باگ در قالب یک زنجیره باگ مورد استفاده قرار میگیرند تا وظایف غیرمجاز زیر را انجام دهند:

اجرای دستورات دسترسی خاص در سمت کلاینت

دانلود یک DLL مخرب به دایرکتوری بازی

جایگزینی فایل gameinfo.txt انجام میشود تا DLL مخرب در هنگام راهاندازی بازی بارگذاری شود

تخریب client.dll تا حالت ناامن فعال شود

علاوه بر این، پژوهشگران امنیتی (فلیپه و آلن) تأیید کردهاند که نمیتوانند زمانی که برای این پروژهی شکار باگ صرف کردهاند را مشخص کنند. با این حال، مقدار قابل توجهی از زمان برای ایجاد یک نمونه پیچیده از) RCE اجرای کد از راه دور) مورد نیاز برنامه پاداش باگ Valve اختصاص داده شد. با اعمال فشار قابل توجه و تهدید به افشای کامل، باگهای شناسایی شده در نهایت ترمیم شدند.

مرجع

- 95