اخیرا بدافزاری مبتنی بر زبان برنامهنویسی Go شناسایی شده است که از اوایل ماه دسامبر سال 2020 میلادی رو به گسترش است. این بدافزار برنامه استخراج کننده رمز ارز XMRig را جهت استخراج رمز ارز Monero برروی سرورهای ویندوزی و لینوکسی مستقر مینماید. بدافزار چند پلتفرمی مذکور، قابلیتی مشابه کرمهای کامپیوتری دارد که امکان گسترش به سیستمهای جدید را با استفاده از بروت-فورس سرویسهای عمومی فراهم میآورد.

این بدافزار با اسکن و سپس بروت-فورس سرویسهای عمومی مانند MYSQL، Tomcat، Jenkinsو WebLogic گسترش مییابد. همچنین نسخههای قدیمی این بدافزار قابلیت اکسپلویت آسیبپذیری با شناسه CVE-2020-14882 را که منجربه اجرای کد از راه دور در Oracle WebLogic میشوند، دارند. بدافزار بعد از تحت تاثیر قرار دادن یکی از سرورهای هدف، اسکریپت لودر خود (در لینوکسld.ps1 و در ویندوز ld.sh) را در سیستم هدف قرار میدهد. این اسکریپت جهت استقرار کد باینری کرم و ماینر XMRig در سیستم هدف مورد استفاده قرار میگیرد.

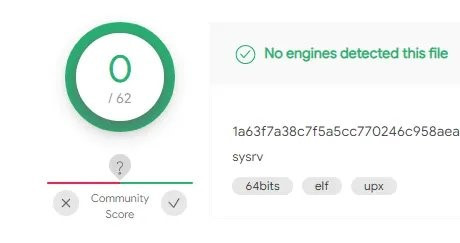

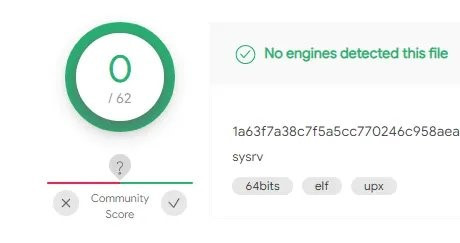

تا تاریخ 10 دی 1399طبق گزارش منتشر شده، امکان شناسایی کد باینری ELF کرم و اسکریپت مربوط به لودر بدافزار توسط VirusTotal وجود نداشته است. این موضوع نشان میدهد که خطر این بدافزار در سیستمهای لینوکسی بسیار بیشتر است.

هکرهای پشتیبان این بدافزار به صورت فعال قابلیتهای این بدافزار را از طریق سرور (C2) command-and-control به روزرسانی مینمایند. برای محافظت از سیستمها در برابر این بدافزار لازم است:

- گذرواژههای پیچیده انتخاب شود، تعداد تلاشهای ناموفق ورود به سیستم را محدود کرده و از روشهای احراز هویت دو فاکتور استفاده شود.

- سرویسهای با دسترسی عمومی غیر ضروری از دسترس خارج شود.

- نرمافزارهای به روز نگه داشته و وصلههای لازم اعمال شود.

منبع:

https://www.bleepingcomputer.com/news/security/new-worm-turns-windows-linux-servers-into-monero-min…