غولهای فناوری اطلاعات تحت تاثیر زنجیره آسیبپذیری SolarWinds

چندی پیش خبری مبنی بر آسیبپذیری SolarWinds و خطرات احتمالی آن در کشور مطرح شد. در حال حاضر اطلاعات بیشتری از این حملات در اختیار رسانهها قرار میگیرد. اکنون بعد از خبر تحت تاثیر قرار گرفتن اینتل، مایکروسافت و موارد مشابه، VMware و سیسکو نیز تصدیق کردهاند که تحت تاثیر زنجیره حملات SolarWinds قرار داشتهاند.

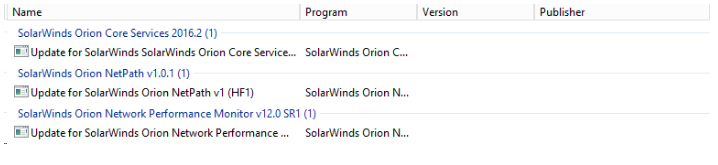

VMware در بیانیهای از وجود چندین نرمافزار آلوده در شبکه داخلی خود خبر داد و بیان کرد که این آسیبپذیریها اکسپلویت نشدهاند. این شرکت تاکید کرد که آسیبپذیری روز صفر این شرکت با شناسه آسیبپذیری CVE-2020-4006 به عنوان یک روش حمله مضاعف در کنار آسیبپذیری SolarWinds جهت تحت تاثیر قرار دادن اهداف مهم استفاده میشود. محصولات زیر از VMware تحت تاثیر این آسیبپذیری روز صفرم قرار دارند. توصیه میشود کاربران این محصولات با مراجعه به این سایت محصولات خود را بهروزرسانی نمایند.

- VMware Workspace One Access (Access)

- VMware Workspace One Access Connector (Access Connector)

- VMware Identity Manager (vIDM)

- VMware Identity Manager Connector (vIDM Connector)

- VMware Cloud Foundation

- vRealize Suite Lifecycle Manager

همچنین سیسکو بیان کرده است که با وجود اینکه از Solarwinds برای مدیریت شبکه و مانیتورینگ آن در شبکه شرکت خود استفاده نمیکرده، چندین نمونه نرم افزار آلوده Solarwinds را در محیط آزمایشگاهی و سیستم نهایی کارمندان خود یافته است.

متاسفانه شرکتهای تحت تاثیر این آسیبپذیری بسیار زیاد هستند و برای مقابله با این آسیبپذیری در کشور لازم است، تمام سازمانها در گام اول از عدم آسیبپذیری سیستمهای خود اطمینان حاصل نمایند و سپس با استفاده از اقدامات پیشگیرنده مانع از نفوذ این بدافزار در سامانه خود شوند.

منابع:

https://securityaffairs.co/wordpress/112535/security/solarwinds-vmware-cisco.html?utm_source=rss&ut…

https://securityaffairs.co/wordpress/112416/hacking/microsoft-breached-solarwinds-hack.html

https://www.bleepingcomputer.com/news/security/vmware-latest-to-confirm-breach-in-solarwinds-hackin…