هشدار در خصوص آسیبپذیری در محصولات vSphere Client و ESXi

به طور کلی در کشور بیش از ۲۰۰۰ IP آدرس وجود دارد که نسبت به یک نقص امنیتی خطرناک در Client vSphere آسیبپذیر هستند. با توجه اینکه در حال حاضر مهاجمان در حال پویش گسترده برای یافتن سیستمهای آسیبپذیر و حمله به آنها میباشند (در حال حاضر بهرهبرداری از این #آسیبپذیری توسط برخی باجافزارها مشاهده شده است) و اینکه اغلب نسخههای نصب شده در ایران کرک بوده و امکان وصله شدن سریع وجود ندارد؛ لذا پیشنهاد میشود هر پورت ۴۴۳ برای IPهای آسیبپذیر مسدود شود. همچنین جداسازی رابطهای vCenter Server از محیط سازمان و قرار دادن آنها در یک VLAN جداگانه با دسترسی محدود در شبکه داخلی، نیز پیشنهاد میشود.

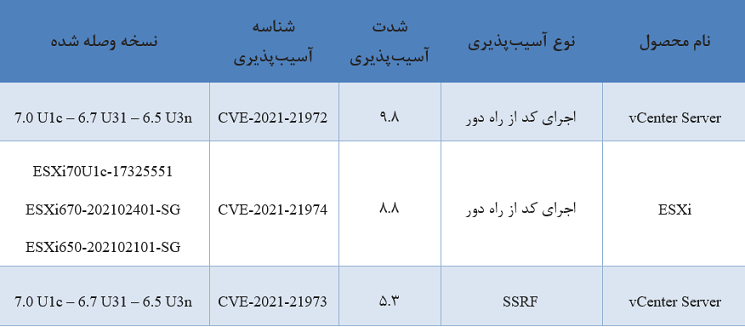

در جدول زیر آسیبپذیریهای محصولات VMware و نسخه وصله شده در این بهروزرسانی آورده شده است.

برای وصله کردن آسیبپذیری مربوط به محصول ESXi و با توجه به اینکه آسیبپذیری مربوط به پروتکل OpenSLP است، VMware پیشنهاد میکند که در صورت عدم استفاده از OpenSLP نسبت به غیرفعال کردن آن از طریق راهنمای زیر اقدام کنید (لازم به ذکر است که با این کار کلاینتهای CIM که از پروتکل SLP برای یافتن سرورهای CIM از طریق پورت 427 استفاده میکنند، امکان یافتن سرورها را نخواهند داشت):

https://kb.vmware.com/s/article/76372

همان طور که پیشتر گفته شد شرکت VMware از وجود یک آسیبپذیری بحرانی از نوع اجرای کد از راه دور در پلتفرم مدیریت زیرساخت مجازی سرور vCenter خبر داده است که به مهاجمان امکان میدهد سیستمهای آسیبپذیر را تحت کنترل خود گیرند. این آسیبپذیری به طور دقیقتر مربوط به vSphere Client (HTML5) و در افزونهی vCenter Server وجود دارد. سرور vCenter به مدیران IT کمک میکند تا هاستها و ماشینهای مجازی شده را در محیطهای تجاری از طریق یک کنسول واحد مدیریت کنند. این آسیبپذیری با شناسه CVE-2021-21972 بحرانی بوده و دارای شدت 9.8 میباشد. لازم به ذکر است که افزونهی vCenter Server بهطور پیشفرض در vRealize Operations (vROps) نصب میباشد.

مهاجم با دسترسی به شبکه و پورت 443 امکان بهرهبرداری از این نقض امنیتی و اجرای دستور از راه دور با مجوزهای نامحدود در سیستمعامل اصلی که میزبان vCenter Server است، را خواهد داشت. افزونهی vCenter Server تحت تاثیر یک آسیبپذیری دیگر با شناسه CVE-2021-21973 نیز میباشد که شدت کمتری (5.3) دارد. برای مطالعه بیشتر در خصوص این آسیبپذیریها اینجا کلیک نمایید.

منابع خبر:

https://www.vmware.com/security/advisories/VMSA-2021-0002.html

https://thehackernews.com/2021/02/critical-rce-flaw-affects-vmware.html