یک خانواده جدید از بدافزارهای رمزگذاریکننده به نام 3AM به تازگی ظاهر شده است. نرمافزار آسیبپذیرکننده 3AM به زبان برنامهنویسی Rust نوشته شده است و به نظر میرسد یک خانواده کاملاً جدید از نرمافزارهای مخرب باشد. این نرمافزار آسیبپذیرکننده قبل از اقدام به رمزگذاری فایلها، سعی میکند خدمات متعددی را در کامپیوتر مورد نفوذ خود متوقف کند. پس از انجام عملیات رمزگذاری، سعی میکند نسخههای Volume Shadow (VSS) را پاک کند.

نحوه امادگی برای حمله:

فعالیت مشکوک اولیه از سوی افراد تهدیدی شامل استفاده از دستور gpresult برای جمعآوری تنظیمات سیاستهای اعمال شده بر روی کامپیوتر برای یک کاربر مشخص بود. حملهکننده همچنین اجرای اجزای مختلف Cobalt Strike را انجام داد و تلاش کرد تا امتیازات کاربری را در کامپیوتر با استفاده از ابزار PsExec ارتقا دهد.

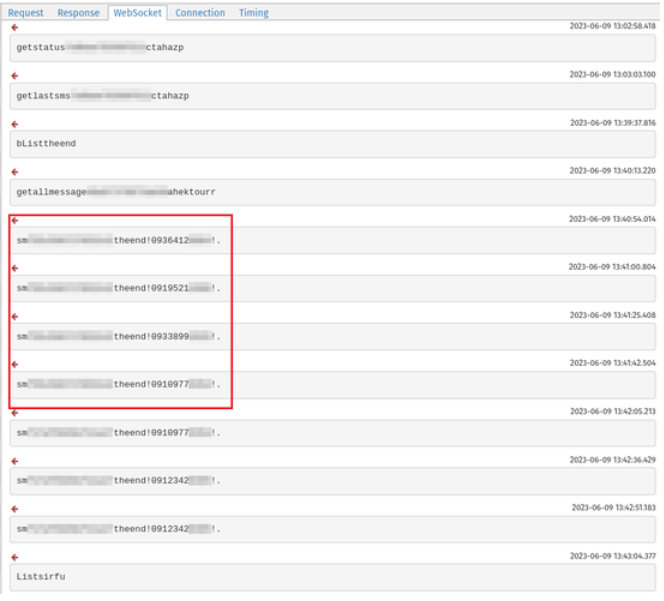

سپس حملهکنندگان دستورات تجسسی مانندwhoami، netstat، quser و net share را اجرا و تلاش میکنند تا سرورهای دیگری را برای حرکت جانبی با استفاده از دستورات quser و net view بررسی کنند. آنها همچنین یک کاربر جدید برای پایداری اضافه کردند و از ابزار Wput برای انتقال فایلهای قربانیان به سرور FTP خود استفاده کردند.

ابتدا حملهکنندگان تلاش کردند تا از نرمافزار باج افزار LockBit استفاده کنند، اما زمانی که این عملیات مسدود شد، به جای آن از 3AM استفاده کردند. استفاده از 3AM تنها تا حدودی موفق بود. حملهکنندگان تنها توانستند آن را بر روی سه دستگاه در شبکه سازمانی نصب کنند و دو مورد آن مسدود شد.

تحلیل نرمافزار آلودگی به نام 3AM:

نرمافزار آلودگی به نام 3AM با اجرای یک الگوی معمول، ابتدا اطلاعات را دزدیده و سپس آنها را رمزگذاری کرده و یک یادداشت خواهشی را قرار میدهد که تهدید به فروش اطلاعات دزدیده شده دارد تا زمانی که مبلغ مورد نیاز پرداخت شود.

در زیر، نسخهای از متن یادداشت آمده است که در یک فایل به نام 'RECOVER-FILES.txt' در هر پوشهای که نرمافزار آلودگی آن را اسکن میکند، قرار دارد:

Hello. "3 am" The time of mysticism, isn't it?

All your files are mysteriously encrypted, and the systems "show no signs of

life", the backups disappeared. But we can correct this very quickly and return

all your files and operation of the systems to original state.

All your attempts to restore data by himself will definitely lead to their

damage and the impossibility of recovery. We are not recommended to you to

do it on our own!!! (or do at your own peril and risk).

There is another important point: we stole a fairly large amount of sensitive

data from your local network: financial documents; personal information of your

employees, customers, partners; work documentation, postal correspondence and

much more.

We prefer to keep it secret, we have no goal to destroy your business.

Therefore can be no leakage on our part.

We propose to reach an agreement and conclude a deal.

Otherwise, your data will be sold to DarkNet/DarkWeb. One can only guess how

they will be used.

Please contact us as soon as possible, using Tor-browser:

http://threeamxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx.onion/recovery

Access key:

xxx

شرح متن به صورت زیر است:

- نامگذاری: نرمافزار آلودگی به نام 3AM به دلیل افزودن پسوند .threeamtime به فایلهای رمزگذاری شده، این نام را دارد.

- متن یادداشت خواهشی: در یادداشت خواهشی نرمافزار آلودگی، اشاره به ساعت 3 صبح و جلب طلسم و رمزآمیزی شده است. این نکته نشان از تلاش حملهکنندگان برای ایجاد اثر ترسناکی در متن یادداشت دارد.

- رمزگذاری فایلها: نرمافزار 3AM فایلهای رمزگذاری شده را با پسوند .threeamtime انتهای نام فایلها میچسباند.

- تهدید با فروش اطلاعات: یادداشت خواهشی حاوی تهدید به فروش اطلاعات حساسی است که از شبکه محلی شما دزدیده شده است. این اطلاعات شامل اسناد مالی، اطلاعات شخصی کارکنان، مشتریان، همکاران، اسناد کاری، مکاتبات پستی و موارد دیگر است.

- پیشنهاد توافق: حملهکنندگان پیشنهاد میدهند تا توافقی برای بازگرداندن دادهها و عملکرد سیستمها به وضعیت اولیه ببندند.

- تهدید با فروش به Darkweb: اگر توافقی انجام نشود، حملهکنندگان تهدید میکنند که دادههای دزدیده شده را در تاریکنت (DarkNet) یا وب تاریک (DarkWeb) به فروش برسانند، و تبعات نامشخصی که این عمل ممکن است داشته باشد را ترسیم میکنند.

- راه ارتباطی: حملهکنندگان از طریق مرورگر Tor ارتباط برقرار کرده و یک لینک به آدرس onion برای تماس ارائه دادهاند.

- کلید دسترسی: در این یادداشت، کلید دسترسی برای بازگشت دادهها ذکر شده است که با استفاده از پارامتر خط فرمان -k مشخص میشود.

به طور کلی، نرمافزار آلودگی3AM با ایجاد یک فضای ترسناک و تهدید به فروش اطلاعات حساس، تلاش میکند تا قربانی را به پرداخت جمعآوری پول متقاعد کند تا دادههایش را بازیابی کند.

این توضیحات مرتبط با تحلیل نرمافزار آلودگی 3AM اطلاعات مفصلی ارائه دادهاند. نرمافزار آلودگی 3AM یک اجرایی 64 بیتی است که با زبان برنامهنویسی Rust نوشته شده است. این نرمافزار آلودگی دارای پارامترهای خط فرمانی خاصی است که در زیر توضیح داده شدهاند:

- "-k" – این پارامتر با 32 کاراکتر Base64 تعیین میشود و در یادداشت خواهشی به عنوان "کلید دسترسی" اشاره شده است.

- "-p" – مقدار این پارامتر نامشخص است.

- "-h" – مقدار این پارامتر نیز نامشخص است.

- "-m" – این پارامتر تعیین میکند که نرمافزار آلودگی 3AM قبل از اجرای منطق رمزگذاری یکی از دو مقدار "local" یا "net" را بررسی میکند.

- "-s" – این پارامتر موقعیتهای مورد استفاده برای رمزگذاری فایلها را برای کنترل سرعت رمزگذاری مشخص میکند و به صورت اعداد اعشاری نمایش داده میشود.

پارامترهای "-m" و "-h" متقابل هستند، به این معنا که از آن دو به تنهایی استفاده میشود. همچنین استفاده از پارامترهای "-h" و "-m" و مقادیر "local" و "net" در آنها به شکلی مشابه با آرگومانهایی است که توسط نرمافزارهای مخربی مانند Conti استفاده میشود.

این فهرست دستورات نشان میدهد که نرمافزار آلودگی 3AM تلاش میکند تا در زمان اجرای خود به توقف نرمافزارها و سرویسهای مختلف مرتبط با امنیت و پشتیبانگیری در سیستم هدف برسد که در زیر به انها اشاره شده است:

1. netsh.exe advfirewall firewall set rule "group=”Network Discovery”" new enable=Yes:

- تلاش برای فعال کردن یک قانون در جدار برقی ویندوز به نام "Network Discovery" که امکان کشف دستگاههای در شبکه را فراهم میکند.

2. wbadmin.exe delete systemstatebackup -keepVersions:0 -quiet:

- حذف پشتیبانهای مربوط به وضعیت سیستم با استفاده از ابزار مدیریت پشتیبانگیری ویندوز.

3. wbadmin.exe DELETE SYSTEMSTATEBACKUP:

- حذف پشتیبانهای مرتبط با وضعیت سیستم.

4. wbadmin.exe DELETE SYSTEMSTATEBACKUP -deleteOldest:

- حذف پشتیبانهای مرتبط با وضعیت سیستم با حفظ آخرین پشتیبان.

5. bcdedit.exe /set {default} recoveryenabled No:

- غیرفعال کردن ویژگی بازیابی در بوت سیستم.

6. bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures:

- تنظیم ویژگی بوت برای نادیده گرفتن همهی خطاها در بوت سیستم.

7. wmic.exe SHADOWCOPY DELETE /nointeractive:

8. cmd.exe /c wevtutil cl security:

- پاکسازی رویدادهای امنیتی ویندوز.

9. cmd.exe /c wevtutil cl system:

- پاکسازی رویدادهای سیستم ویندوز.

10. cmd.exe /c wevtutil cl application:

- پاکسازی رویدادهای برنامههای کاربردی در ویندوز.

۱۱. دستورات net stop برای متوقف کردن سرویسها و ابزارهای مختلف، که نام بعضی از آنها عبارتند از: vmcomp، vmwp، veeam، Back، xchange، backup، Backup، acronis، AcronisAgent، AcrSch2Svc، sql، Enterprise، Veeam، VeeamTransportSvc، VeeamNFSSvc، AcrSch و غیره.

۱۲. دستورات net stop برای متوقف کردن سرویسها و ابزارهای مرتبط با محصولات امنیتی و پشتیبانگیری نیز وجود دارند، از جمله McAfee و McShield، Kaspersky (KAVF)، Symantec (svc$)، و بسیاری دیگر.

تمام این دستورات به نظر میآید که به توقف و از بین بردن ابزارها و تنظیمات مرتبط با امنیت و پشتیبانگیری در سیستم هدف توسط نرمافزار آلودگی 3AM به منظور تسهیل در عملیات رمزگذاری توسط این نرمافزار پرداختهاند.

علائم هشدار:

نقضهای رمزگذاری: به دلیل استقلال افزایشی رابطهای رمزگذاری از اپراتورهای رمزگذاری، نقضهای رمزگذاری با دو نوع مختلف رمزگذاری در یک حمله تکراری نیست. این نشان میدهد که حملهکنندگان در تلاش برای استفاده از ابزارها و روشهای متنوعتر هستند.

ظهور خانوادههای جدید رمزگذاری: خانوادههای جدید نرمافزار آلودگی به طور متداول ظاهر میشوند و بیشتر به سرعت گم میشوند یا هیچگاه نمیتوانند موفقیت چشمگیری کسب کنند. اما واقعیت این است که 3AM به عنوان یک پشتیبان توسط یک شریک LockBit استفاده شده است، که نشان میدهد که این نرمافزار ممکن است مورد توجه حملهکنندگان قرار گیرد و در آینده ممکن است دوباره مشاهده شود.

حفاظت و کاهش خطر:

برای بهروزرسانیهای حفاظتی جدیدتر، لطفاً به بولتن حفاظتی Symantec مراجعه کنید.

منابع:

1-https://www.bleepingcomputer.com/news/security/hackers-use-new-3am-ransomware-to-save-failed-lockbi…

2- https://socradar.io/lockbit-attack-fails-3am-ransomware-steps-in-as-plan-b/

3- https://gbhackers.com/3am-ransomware-attack/