آسیبپذیری با شناسه CVE-2023-20154 و شدت بحرانی و امتیاز 9.1 در محصولات سیسکو یافت شدهاست. به موجب این آسیبپذیری مهاجم احراز هویتنشده امکان دسترسی به رابط مدیریتی وب با امتیاز مدیریتی را خواهد داشت. یک مهاجم میتواند با ورود به رابط وب سرور آسیبدیده از این آسیبپذیری سوءاستفاده کند. تحت شرایط خاص، مکانیسم احراز هویت دور زده میشود و مهاجم بهعنوان مدیر وارد میشود و یک اکسپلویت موفق میتواند به مهاجم اجازه دهد تا امتیازات مدیریتی در رابط وب سرور آسیبدیده، از جمله توانایی دسترسی و اصلاح هر شبیهسازی و همه دادههای ایجاد شده توسط کاربر را به دست آورد.

مهاجم احراز هویتنشده برای اکسپلویت نیاز به اعتبارنامه های معتبر کاربران ذخیره شده، در سرور احرازهویتکننده خارجی مربوطه دارد. سیسکو به روزرسانی های نرمافزاری را منتشر کرده است که این آسیبپذیری را برطرف میکند.

محصولات زیر چنانچه با احرازهویت LDAP پیکربندی شده باشند تحت تاثیر این آسیب پذیری قرار میگیرند:

از طریق مسیری که در پایین گفته شده می توان احرازهویت LDAP پیکربندی شده را مشاهده کرد:

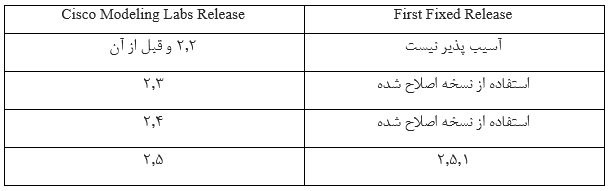

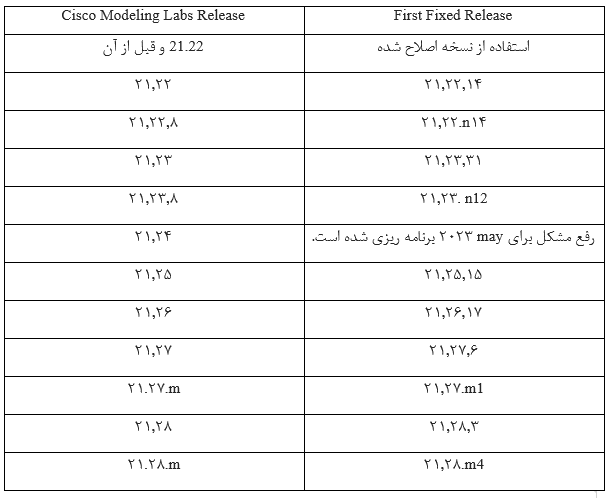

نسخه های اصلاح شده:

آسیبپذیری با شناسه CVE-2023-20046 و شدت بالا و امتیاز 8.8 در محصولات سیسکو یافت شده است. این آسیب پذیری در ویژگی احرازهویت SSH مبتنی بر کلید در محصول Cisco StarOS Software است. به موجب این آسیب پذیری مهاجم احرازهویت شده با ارسال یک کلید SSH معتبر اما با امتیاز پایین از هاستی که IP آن برای یک اکانت با امتیاز بالا است و بعنوان مبدا (source ) پیکربندی شده است میتواند این آسیب پذیری را اکسپلویت و افزایش امتیاز دهد. یک اکسپلویت موفق می تواند به مهاجم اجازه دهد تا از طریق SSH به عنوان یک کاربر با امتیاز بالا وارد دستگاه آسیب دیده شود.

محصولات سیسکو که از نسخه آسیب پذیر Cisco StarOS Software استفاده و برای احراز هویت از SSH مبتنی بر کلید استفاده میکنند، در زیر لحاظ شده است.

برای پیدا کردن دستگاه آسیبپذیر میتوان از دستور authorized-key در server sshd استفاده کرد. اگه نتایج حاوی دو یا چند نمونه IP مشابه برای پارامتر host بود، دستگاه آسیب پذیراست. در مثال زیر نمونه ای لحاظ شده است:

سیسکو اعلام کرد که برای این آسیب پذیری یک PoC منتشر شده است.

آسیبپذیری با شناسه CVE-2023-20036 و شدت بحرانی و امتیاز 9.9 در محصولات سیسکو یافت شده است. این آسیبپذیری از نوع Command Injection و در web UI محصول Cisco Industrial Network Director است. یک مهاجم میتواند با تغییر درخواستی که هنگام آپلود یک بسته به دستگاه ارسال میشود، از این آسیبپذیری سوء استفاده کند.

به طور دقیقتر مهاجم احراز هویت شده می تواند با دستکاری درخواست هنگام آپلود Device Pack این آسیب پذیری را اکسپلویت کند و همچنین دستور دلخواه با امتیاز NT AUTHORITY\SYSTEM در سیستم عامل زیربنایی دستگاه اجرا کند. این آسیبپذیری به دلیل اعتبارسنجی نامناسب ورودی هنگام آپلود Device Pack است.

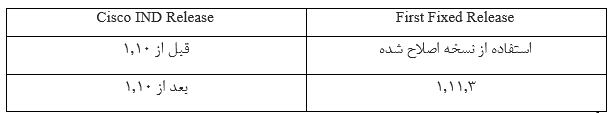

نسخه های اصلاح شده:

آسیبپذیری با شناسه CVE-2023-20125 و شدت بالا و امتیاز 8.6 در محصولات سیسکو یافت شده است. این آسیبپذیری در محصول Cisco BroadWorks Network Server است. به موجب این آسیبپذیری مهاجم بدون احراز هویت و از راه دور میتواند می تواند با ارسال نرخ بالای اتصالات TCP به سرور از این آسیب پذیری سوء استفاده کند. به طور دقیقتر مهاجم بدون احراز هویت میتواند با ایجاد اتصالات TCP زیاد حمله DoS پیاده کند.

سیسکو تایید کرده است که این آسیب پذیری، محصولات سیسکو زیر را تحت تاثیر قرار نمی دهد:

مراجع

- 209