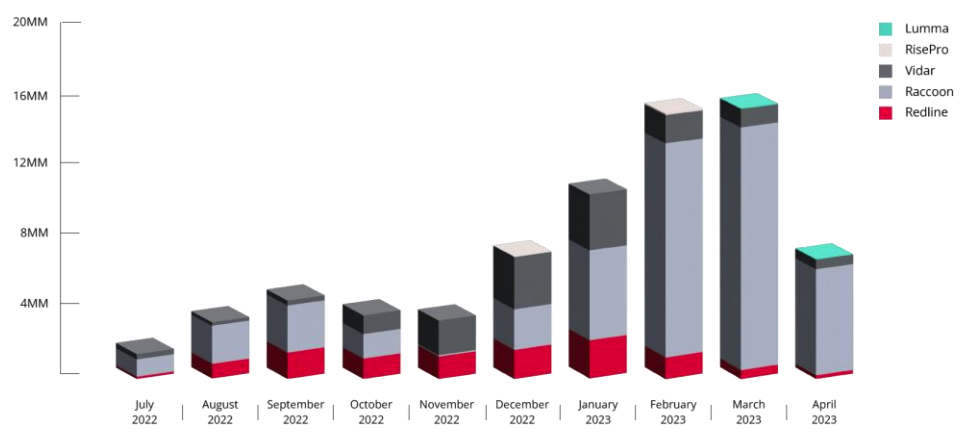

یک باند سایبری با انگیزه مالی که توسط Mandiant با نام «UNC3944» ردیابی شده است، از حملات فیشینگ و تعویض سیمکارت برای ربودن حسابهای مدیریت Microsoft Azure و دسترسی به ماشینهای مجازی بهره میگیرد. از اینرو، مهاجمان از Azure Serial Consoleبرای نصب نرمافزار مدیریت از راه دور، به منظور پایداری و نیز از افزونههای Azure به منظور نظارت مخفیانه، سوءاستفاده میکنند Mandiant .گزارش داد که UNC3944 حداقل از ماه می 2022 فعال بوده است و اهداف کمپین آنها، سرقت دادهها از سازمانهای قربانی با استفاده از سرویس رایانش ابری مایکروسافت است. UNC3944 قبلا به ایجاد جعبه ابزار STONESTOP (بارکننده ) و POORTRY (درایور حالت هسته ) برای خاتمه دادن به نرمافزار امنیتی منسوب شدهبود. عوامل تهدید از حسابهای به سرقت رفته توسعهدهنده سختافزار مایکروسافت، برای امضای درایورهای هسته خود استفاده کردند.

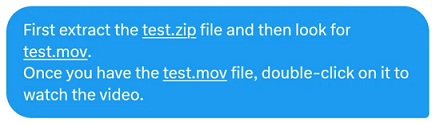

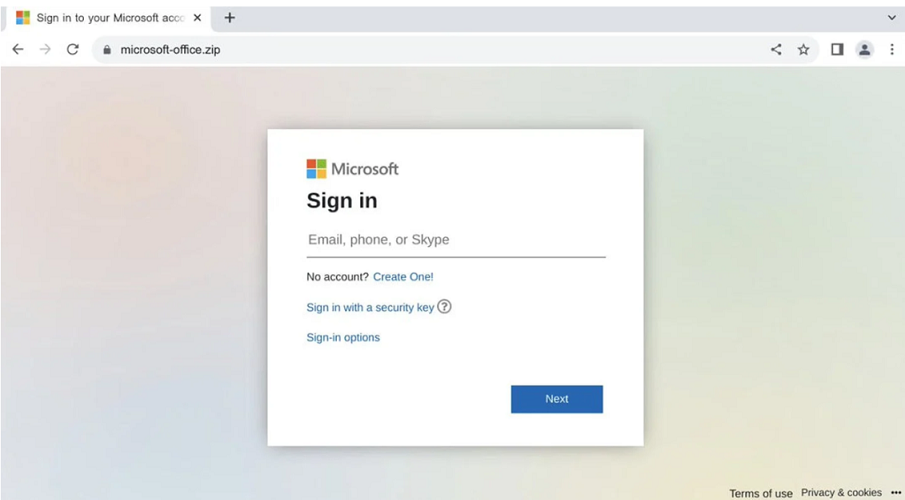

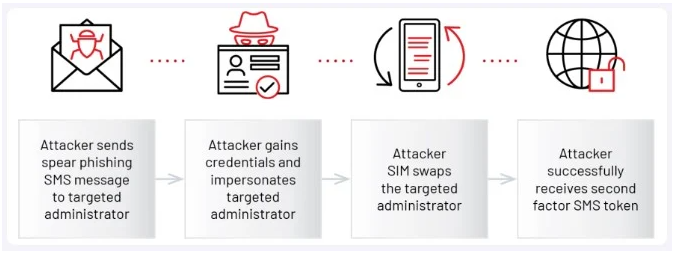

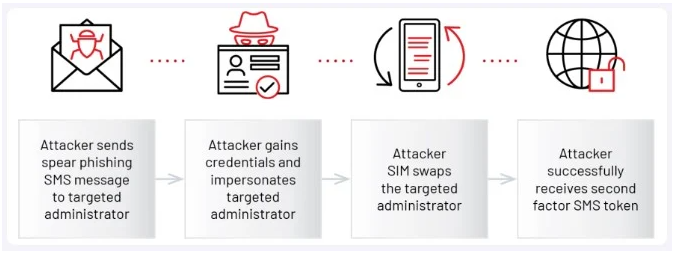

یک تاکتیک متداول UNC3944، دسترسی اولیه به حساب سرپرست Azure است که با استفاده از اعتبارنامههای سرقت شده به دست آمده در فیشینگ پیامکوتاه ، صورت میگیرد. در مرحله بعد، مهاجمان در هنگام تماس با عاملان میز راهنما ، نقش سرپرست را جعل میکنند تا عاملها را فریب دهند که کد تنظیم مجدد چند عاملی را از طریق پیام کوتاه به شماره تلفن هدف ارسال نمایند. با این حال، مهاجمان قبلاً شماره سرپرست را تعویض سیمکارت نموده و شماره را در دستگاه خود بارگیری نموده بودند، بنابراین آنها بدون اینکه قربانی متوجه نفوذ شود، توکن 2FA را دریافت کردند.Mandiant هنوز مشخص نکرده است که چگونه مهاجمان، مرحله تعویض سیم کارت عملیات خود را انجام میدهند. با این حال، موارد قبلی نشان داده است که دانستن شماره تلفن هدف و توطئهچینی با کارمندان مخابرات، برای تسهیل درگاههای شماره غیرقانونی کافی است.

به محض اینکه مهاجمان جایگاه خود را در محیط Azure یک سازمان هدف مستقر کردند، از امتیازات سرپرستی خود برای جمعآوری اطلاعات، دستکاری حسابهای Azure موجود در صورت نیاز یا ایجاد موارد جدید استفاده میکنند.

نمودار دسترسی اولیه

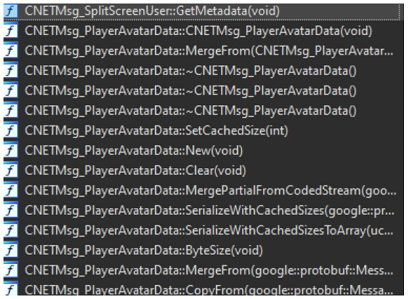

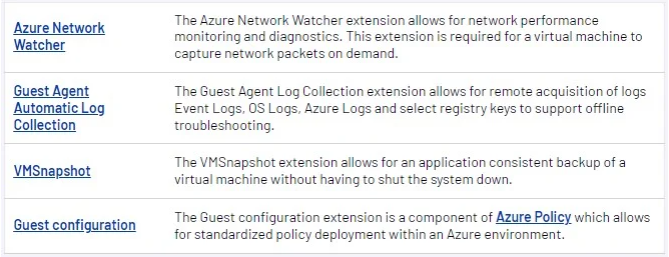

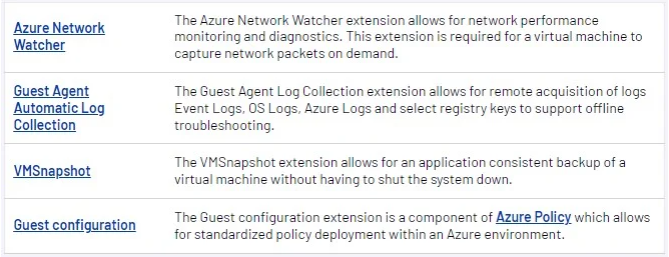

در مرحله بعدی حمله، UNC3944 از افزونههای Azure برای انجام نظارت و جمعآوری اطلاعات، مخفی نمودن عملیات مخرب خود به عنوان کارهای روزانه به ظاهر بیضرر و ترکیب شده با فعالیت عادی، استفاده مینماید. افزونههای Azure ویژگیها و سرویسهای «افزودنی» هستند که میتوانند در ماشین مجازی Azure ادغام شوند تا به گسترش قابلیتها، خودکارسازی وظایف و غیره کمک کنند. از آنجایی که این افزونهها در داخل ماشین مجازی اجرا میشوند و معمولاً برای اهداف قانونی استفاده میشوند، هم مخفی هستند و هم کمتر مورد شک واقع میشوند. در این مورد، عامل تهدید، از افزونههای تشخیصی تعبیهشده Azure مانند "CollectGuestLogs" سوءاستفاده نمود که برای جمعآوری فایلهای ثبت وقایع از نقطه پایانی نقضشده بکار گرفته میشد. علاوه بر این، Mandiant شواهدی از تلاش عامل تهدید برای سوءاستفاده از افزونههای اضافی زیر پیدا کرده است:

افزونههایی که عامل تهدید سعی در سوء استفاده از آنها را داشت

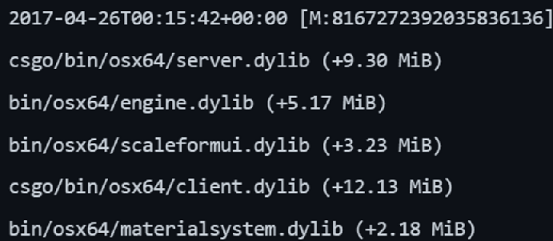

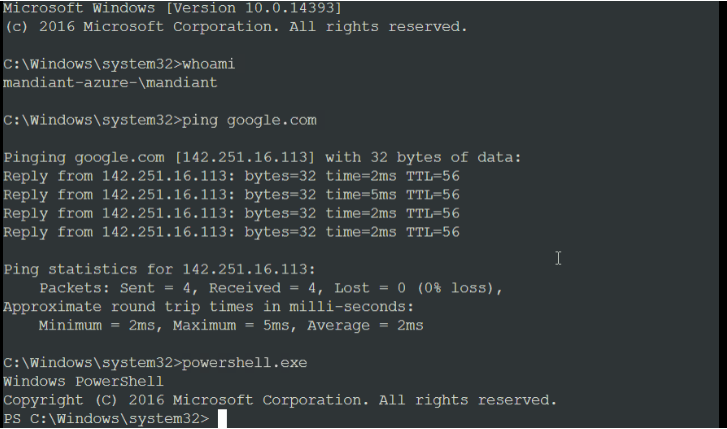

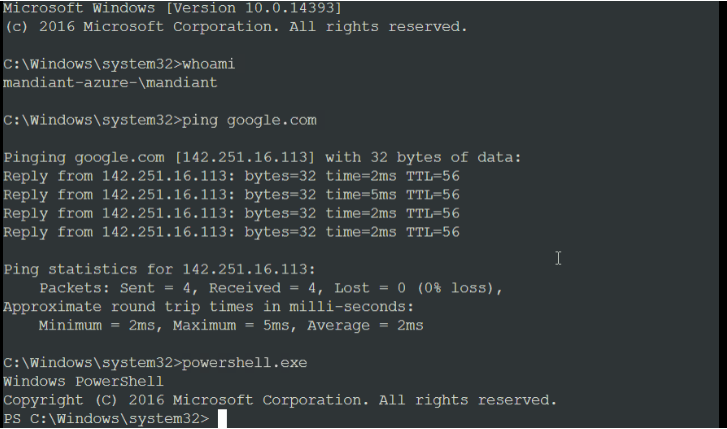

در مرحله بعد، UNC3944 از Azure Serial Console برای دسترسی کنسول اجرایی به ماشینهای مجازی و اجرای دستورات در خط فرمان بر روی پورت سریال استفاده میکند. گزارش Mandiant توضیح میدهد که: «این روش حمله از این جهت منحصر به فرد بود که از بسیاری از روشهای تشخیص سنتی استفاده شده در Azure اجتناب مینمود و دسترسی اجرایی کامل به ماشین مجازی را برای مهاجم فراهم میکرد. Mandiant متوجه شد که "whoami" اولین دستوری است که مزاحمان برای شناسایی کاربر وارد شده فعلی و جمعآوری اطلاعات کافی برای بهرهبرداریهای بعدی اجرا میکنند.

استفاده از کنسول سریال Azure برای دسترسی به ماشین مجازی

در مرحله بعد، عوامل تهدید از PowerShell برای افزایش پایداری خود در ماشین مجازی و نصب چندین ابزار مدیریت از راه دور تجاری در دسترس استفاده میکنند که در گزارش نامی از آنها ذکر نشده است. در گزارش Mandiant آمده است: «برای حفظ پایداری در ماشین مجازی، مهاجم اغلب چندین ابزار مدیریت از راه دور تجاری در دسترس را از طریق PowerShell به کار میبرد.» "مزیت استفاده از این ابزارها این است که آنها برنامههای کاربردی امضا شده قانونی هستند و دسترسی از راه دور مهاجم را بدون ایجاد هشدار در بسیاری از پلتفرمهای تشخیص نقطه پایانی فراهم میکنند." گام بعدی برای UNC3944 ایجاد یک تونل SSH معکوس به سرور C2 خود، برای حفظ دسترسی مخفیانه و مداوم از طریق یک کانال امن و دور زدن محدودیتهای شبکه و کنترلهای امنیتی است. مهاجم، تونل معکوس را با ارسال پورت، پیکربندی میکند و اتصال مستقیم به ماشین مجازیAzure را از طریق دسکتاپ از راه دور تسهیل میکند. به عنوان مثال، هر اتصال ورودی به پورت 12345 ماشین از راه دور، به پورت میزبان محلی 3389 (درگاه خدمات پروتکل دسکتاپ از راه دور) ارسال میشود. در نهایت، مهاجمان از اعتبار یک حساب کاربری در معرض خطر برای ورود به ماشین مجازی Azure در معرض خطر از طریق پوسته معکوس استفاده میکنند و تنها پس از آن، با سرقت دادهها در طول مسیر، اقدام به گسترش کنترل خود در محیط نقض شده میکنند. حمله ارائه شده توسط Mandiant نشان دهنده درک عمیق UNC3944 از محیط Azure و چگونگی استفاده از ابزارهای داخلی برای فرار از تشخیص است. وقتی این دانش فنی با مهارتهای مهندسی اجتماعی سطح بالایی که به مهاجمان در انجام تعویض سیمکارت کمک میکند ترکیب شود، خطر بزرگتر میشود. در عین حال، عدم درک فناوریهای ابری از سوی سازمانهایی که اقدامات امنیتی کافی مانند احراز هویت چند عاملی مبتنی بر پیامک را به کار نمیگیرند، فرصتها را برای این عوامل تهدید پیچیده ایجاد میکند.

منبع خبر

https://www.bleepingcomputer.com/news/security/hackers-use-azure-serial-console-for-stealthy-access…