آسیبپذیری در محصولات Fortinet

Fortinet مجموعهای از آسیبپذیریهای امنیتی که چندین محصول این شرکت را تحت تأثیر قرار میدهند برطرف نموده است، مجموعهای از نقصهای با شدت بالا، مانند باگهای path traversal در رابط مدیریت FortiDeceptor که ماشینهای مجازی را به عنوان هانیپات برای نفوذگران شبکه مدیریت میکند. این غول امنیت سایبری مستقر در کالیفرنیا که بیش از یک سوم کل فایروالها و سیستمهای مدیریت تهدید یکپارچه را در سراسر جهان به خود اختصاص میدهد، تعداد زیادی بهروزرسانی میانافزاری و نرمافزاری در روز سهشنبه 5 جولای منتشر کرده است.

• CVE-2022-26117: آسیبپذیری با شدت بالا (8.0 از 10) در حساب کاربری root پایگاه داده MySQL که محافظت نشده است و در محصول FortiNAC (کنترل دسترسی شبکه) وجود دارد. یک رمز عبور خالی _استفاده از رشته خالی برای رمز عبور_در فایل پیکربندی FortiNAC به مهاجم احرازهویتشده اجازه میدهد از طریق CLI به پایگاه دادههای MySQL دسترسی پیدا کند.

• CVE-2022-30302: آسیبپذیریهای path traversal با شدت بالا (7.9 از10) در رابط مدیریت محصول FortiDeceptor که ممکن است به مهاجم احرازهویتشده از راه دور اجازه دهد از طریق درخواستهای وبِ ساختگی، فایلهای دلخواه را از سیستمفایل اصلی بازیابی و حذف کند.

• CVE-2021-41031: آسیبپذیری ارتقاء سطح دسترسی با شدت بالا (7.8 از 10) از طریق حملهی directory traversal در محصول FortiClient برای ویندوز، که ممکن است به یک مهاجم غیرمجاز محلی اجازه دهد تا سطح دسترسی خود را از طریق named pipe سرویس FortiESNAC به سطح دسترسی SYSTEM ارتقاء دهد.

• CVE-2021-43072: آسیبپذیری سرریز بافر مبتنی بر پشته با شدت بالا (7.4 از 10) از طریق اجرای دستورات ساختگی در CLI محصولات FortiAnalyzer، FortiManager، FortiOS و FortiProxy، که در واقع نقص کپی بافر بدون بررسی اندازه ورودی است _آسیبپذیری Classic Buffer Overflow_ که به یک مهاجم دارای حق دسترسی اجازه میدهد کد یا دستورات دلخواه خود را از طریق عملیات `execute restore image` و `execute certificate remote` در CLI ساختگی با پروتکل TFTP اجرا نماید.

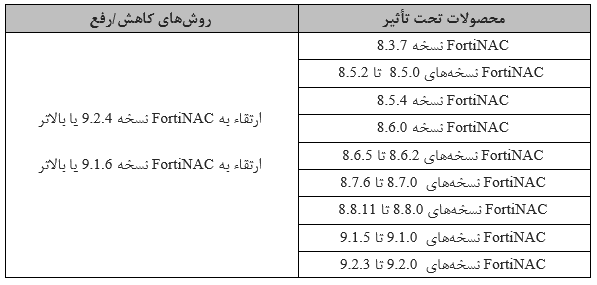

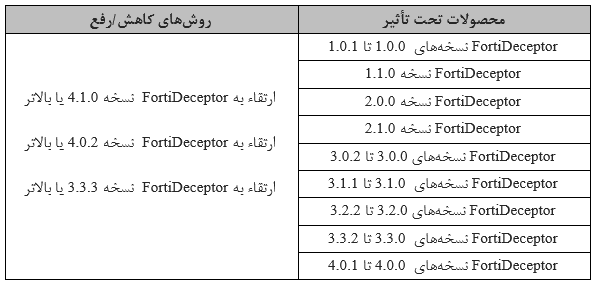

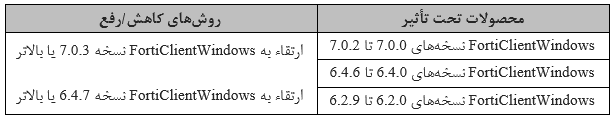

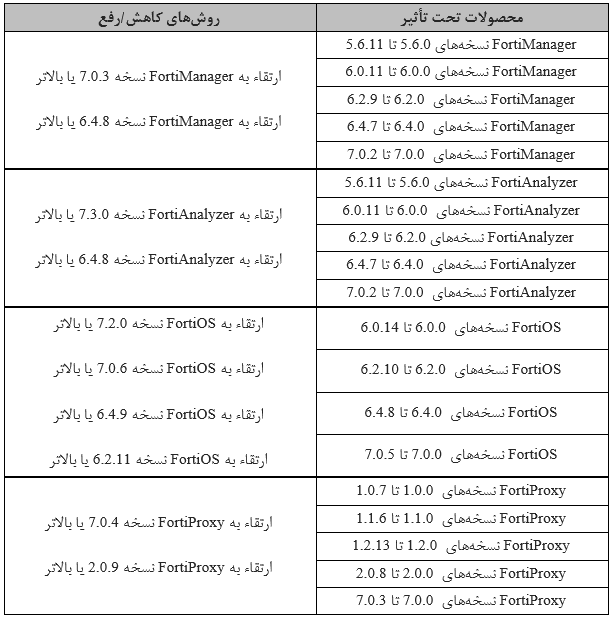

این آسیبپذیریها محصولات Fortinet را به شرح زیر تحت تأثیر قرار میدهند:

• CVE-2022-26117:

• CVE-2022-30302:

• CVE-2021-41031:

• CVE-2021-43072:

به کاربران توصیه میشود نسخههای آسیبپذیر محصولات Fortinet خود را به نسخههای بهروزرسانیشده که در جداول فوق آورده شدهاند ارتقاء دهند.

منابع:

[1] https://securityaffairs.co/wordpress/133059/security/fortinet-multiple-issues-several-products.html

[2] https://www.fortiguard.com/psirt/FG-IR-21-190

[3] https://www.fortiguard.com/psirt/FG-IR-21-206

[4] https://www.fortiguard.com/psirt/FG-IR-21-213

[5] https://www.fortiguard.com/psirt/FG-IR-22-058

- بیشتر بخوانید...

- 209