آسیبپذیری بحرانی در فضای ذخیرهسازی ابری MEGA

کارشناسان یکی از دانشگاههای برجسته اروپا، ETH Zurich سوئیس، یک #آسیبپذیری مهم در فضای ذخیرهسازی ابری MEGA را گزارش کردند که به مهاجم اجازه میدهد اطلاعات کاربر را رمزگشایی کند.

MEGA یک سرویس ذخیرهسازی ابری و میزبانی فایل است که توسط MEGA Limited، یک شرکت مستقر در اوکلند، نیوزلند و از طریق برنامههای مبتنی بر وب ارائه میشود. برنامههای موبایل MEGA برای اندروید و iOS هم موجود است. این شرکت به دلیل ارائه بزرگترین فضای ذخیرهسازی ابری با امکانات کامل و تخصیص فضای ذخیرهسازی 20 گیگابایتی رایگان، در جهان شناخته شده است.

محققان بر این باورند که یک مهاجم، کنترل قلب زیرساخت سرور MEGA را بدست میگیرد و به یک حمله موفق man-in-the-middle و اتصال TLS کاربر به MEGA دست مییابد. زمانی که یک حساب کاربری مورد هدف، موفق به ورود به سیستم شد، فولدرهای مشترک ورودی، فایلهای MEGAdrop و چتها میتوانند رمزگشایی شوند. فایلهای موجود در درایو ابری ممکن است در طی ورودهای بعدی رمزگشایی شوند. علاوه براین ممکن است فایلهایی در حساب کاربری قرار داده شوند که به نظر میرسد توسط خود کاربر بارگزاری شده است.

تیمی از محققان گروه Applied Cryptography در دپارتمان علوم کامپیوتر، مجموعاً 5 آسیبپذیری را در معماری رمزنگاری MEGA گزارش دادند.

آسیبپذیریهای شناسای شده به شرح زیر است:

- هر بار که یک کاربر MEGA وارد سیستم میشود، به تدریج برخی از اطلاعات جمعآوری میشود.

- پس از حداقل 512 ورود، اطلاعات جمعآوری شده به مهاجم این امکان را میدهد تا بخشهایی از حساب کاربری را رمزگشایی کنند و همچنین از ورودهای بیشتر برای رمزگشایی سایر بخشهای باقیمانده استفاده کند.

- حریم خصوصی و یکپارچگی همه دادهها و چتهای ذخیره شده به نابودی کشیده میشود.

- فابلهای دلخواه در حسابهای کاربری وارد میشوند.

- مکانیزم تبادل کلید چت قدیمی مختل میشود.

محققان خاطرنشان کردند که حتی اگر سرورهای API ارائهدهنده، توسط فرد دیگری کنترل شود، اطلاعات رمزگذاری شده کاربر نباید هرگز توسط مهاجم قابل خواندن باشد (حتی پس از 512 بار ورود).

سرویس ذخیرهسازی ابری MEGA در تمام پلتفرمها (ویندوز، اندروید و iOS) تحت تاثیر این آسیبپذیری قرار دارند.

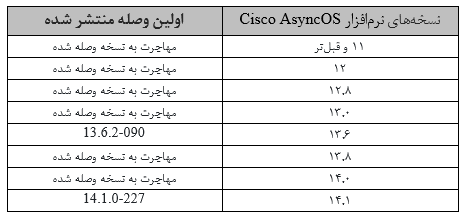

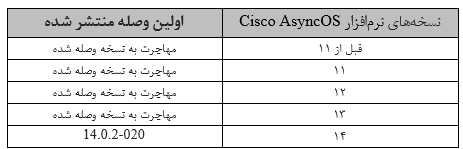

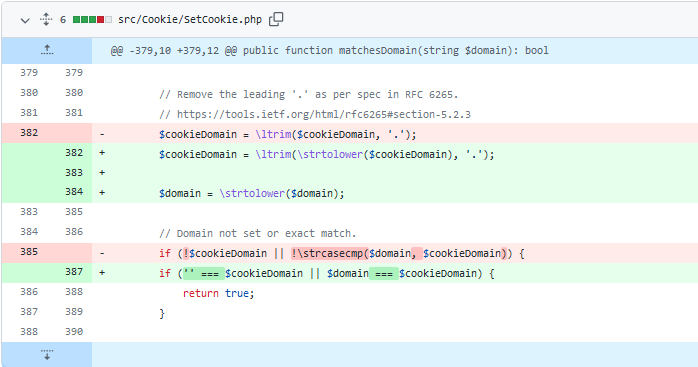

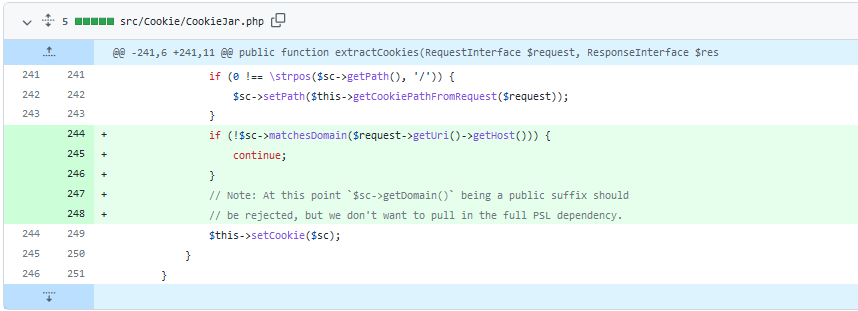

MEGA بروزرسانیهای نرمافزاری را جهت رفع آسیبپذیری مذکور منتشر کرده است. به تمامی کاربران توصیه میشود نرمافزار خود را در تمام دستگاهها ارتقا دهند و سپس حساب کاربری خود را به فرمتی جدید تبدیل نمایند.

منبع:

https://gbhackers.com/critical-flaws-mega-cloud-storage/

https://blog.mega.io/mega-security-update/