انتشار بهروزرسانی مهم برای Wireshark

مقدمه

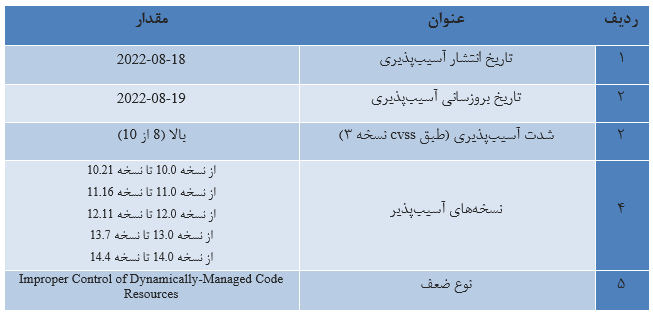

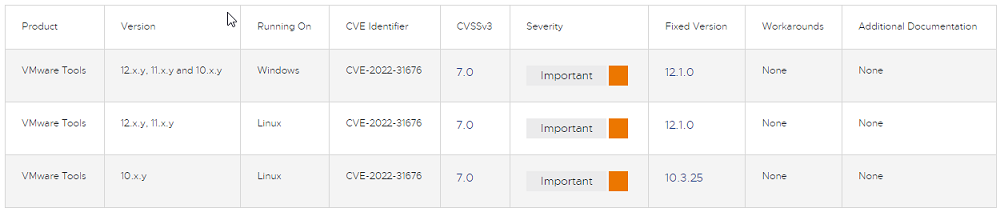

اخیرا برای ابزار Wireshark که یک محصول پرکاربرد در زمینهی تحلیل شبکه میباشد، بهروزسانی امنیتی منتشر شده است. در این بهروزرسانی چندین آسیبپذیری مهم رفع شدهاند.

جزئیات آسیبپذیری

با انتشار نسخهی 3.6.8 برای ابزار Wireshark که یک ابزار قدرتمند در تحلیل و آنالیز ترافیک و پروتکلهای شبکه بشمار میآید، چندین ویژگی جدید نیز به برنامه اضافه شده است. شایان ذکر است که این ابزار توسط طیف گستردهای از سازمانها جهت مدیریت فعالیتهای مرتبط با کسب و کارشان مورد استفاده قرار میگیرد.

با انتشار نسخهی 3.6.8 ابزار Wireshark، دیگر از ویندوز 32 بیتی پشتیبانی نخواهد شد. در این نسخه چندین آسیبپذیری برطرف شده است که از جملهی آنها میتوان به موارد زیر اشاره کرد:

- رمزگشایی ناقص رشتهی GPP-GPRS-Negotiated-QoS-profile3

- HTTP2 dissector فقط اولین رکورد SSL را رمزگشایی میکند.

- بهبود L2TP

- تکرار در متن خلاصه پارامتر ISUP/BICC

- با اجرای rpm-setup.sh بستههای گم شدهای نشان داده میشوند که Centos به آنها نیاز ندارد.

- Qt: یک فایل یا بستهی بسیار بزرگ که فایل pcapng را به خطر خواهد انداخت.

- نقص BGP dissector

- تفسیر اشتباه فیلد cbsp.rep_period در epan/dissectors/packet-gsm_cbsp.c.

- Wireshark و tshark به هنگام خواندن برخی از بستهها پاسخی صادر نمیکنند.

- IPX/IPX RIP: Crash on expand subtree

- Assertion due to incorrect mask for btatt.battery_power_state.

- wnpa-sec-2022-06 F5 Ethernet Trailer dissector infinite loop.

- TCAP Malformed exception on externally re-assembled packet.

- USB Truncation of URB_isochronous in frames

در نسخهی جدید این ابزار از پروتکلهای بهروزرسانی شده پشتیبانی خواهد شد که عبارتند از:

• BGP

• BICC

• BT ATT

• CBSP

• Couchbase

• F5 Ethernet Trailer

• Frame

• GTP

• GTP (prime)

• IPsec

• ISUP

• L2TP

• NAS-5GS

• Protobuf

• SCCP

• TCP

• TLS

توصیههای امنیتی

به کاربرانی که از ابزار Wireshark استفاده میکنند توصیه میشود در اسرع وقت بهروزرسانی منتشر شده را جهت بهبود کارایی و خروجی تحلیلگر خود، اعمال کنند.

منابع خبر

- بیشتر بخوانید...

- 293