رفع آسیبپذیریهای با شدت بالا در محصولات سیسکو

سیسکو چندین آسیبپذیری را با شدت بالا در محصولات خود برطرف نمود. این نقصها محصولات identity، email و web security سیسکو را تحت تأثیر قرار میدهند.

جزئیات آسیبپذیری

- CVE-2022-20961: این آسیبپذیری با شدت بالا (8.8 از 10)، در رابط مدیریت تحتوب سیستم احراز هویت و کنترل دسترسی سیسکو به نام Cisco Identity Services Engine (ISE) وجود دارد و به مهاجم احرازهویتنشده اجازه میدهد از راه دور یک حملهی cross-site request forgery (CSRF) را راهاندازی کرده و اقدامات دلخواه خود را در دستگاههای تحت تأثیر انجام دهد. این آسیبپذیری به دلیل محافظت ناکافی در برابر حملهی CSRF برای رابط مدیریت تحتوب در دستگاه آسیبپذیر ایجاد میشود و مهاجم میتواند با متقاعد کردن کاربرِ رابط مدیریت برای کلیک بر روی یک لینک جعلی از این نقص بهرهبرداری نماید. بهرهبرداری موفقیتآمیز از این نقص، برای مهاجم امکان اجرای اقدامات دلخواه را با دسترسی کاربر مورد هدف فراهم میکند.

- CVE-2022-20956: این آسیبپذیری با شدت بالا (7.1 از 10)، در رابط مدیریت تحتوب سیستم احراز هویت و کنترل دسترسی سیسکو به نام Cisco Identity Services Engine (ISE) وجود دارد و به مهاجم احراز هویتشده اجازه میدهد از راه دور فرایند تعیین مجوز دسترسی (authorization) را دور بزند و به سیستمفایلها دسترسی پیدا کند. این آسیبپذیری به دلیل کنترل دسترسی نامناسب در رابطه مدیریت تحتوب در دستگاه آسیبپذیر ایجاد میشود و مهاجم با ارسال یک درخواست HTTP ساختگی به دستگاه آسیبپذیر میتواند از این نقص بهرهبرداری نماید. بهرهبرداری موفقیتآمیز از این نقص برای مهاجم امکان فهرست، دانلود و حذف فایلهایی را برای مهاجم فراهم میکند که نباید به آنها دسترسی داشته باشد.

- CVE-2022-20958: یک آسیبپذیری با شدت بالا (8.3 از 10) در رابط مدیریت تحتوب نرمافزار Cisco BroadWorks CommPilot Application Software وجود دارد که به مهاجم احرازهویتشده اجازه میدهد از راه دور کد دلخواه خود را بر روی دستگاه آسیبپذیر اجرا نماید. این آسیبپذیری به دلیل اعتبارسنجی ناکافی ورودیهای کاربر ایجاد میشود و مهاجم با ارسال یک درخواست HTTP ساختگی به رابط وب دستگاه آسیبپذیر میتواند از این نقص بهرهبرداری نماید. بهرهبرداری موفق از این نقص برای مهاجم امکان اجرای کد دلخواه را بر روی دستگاه آسیبپذیر به عنوان کاربر bworks فراهم میکند و از این طریق مهاجم میتواند فایلهای دلخواه را در سیستمفایل بخواند و یا در برخی از فرایندها یا پروسسهای در حال اجرا وقفه ایجاد نماید.

- CVE-2022-20951: این آسیبپذیری با شدت بالا (7.7 در 10) در رابط مدیریت تحتوب نرمافزار Cisco BroadWorks CommPilot Application Software وجود دارد که به مهاجم احرازهویتشده اجازه میدهد از راه دور حملهی server-side request forgery (SSRF) را بر روی دستگاه آسیبپذیر انجام دهد. این آسیبپذیری به دلیل اعتبارسنجی ناکافی ورودیهای کاربر ایجاد میشود و مهاجم با ارسال یک درخواست HTTP ساختگی به رابط وب دستگاه آسیبپذیر میتواند از این نقص بهرهبرداری نماید. بهرهبرداری موفق از این آسیبپذیری به مهاجم اجازه میدهد اطلاعات محرمانه را از سرور Cisco BroadWorks و سایر دستگاههای موجود در شبکه به دست آورد.

محصولات تحت تأثیر

این آسیبپذیریها محصولات Cisco Identity Services Engine (ISE) و Cisco BroadWorks CommPilot Application Software را تحت تأثیر قرار میدهند.

توصیههای امنیتی

آسیبپذیریهای مذکور به شرح زیر در محصولات سیسکو برطرف شدهاند:

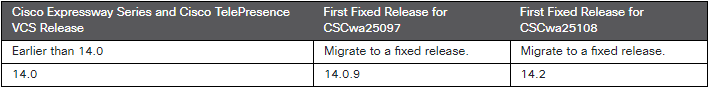

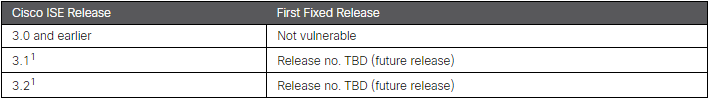

- CVE-2022-2096:

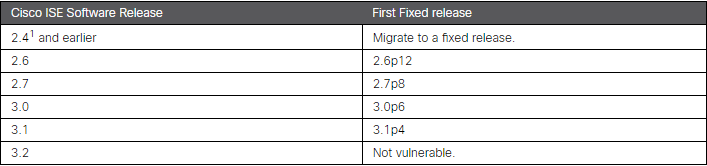

- CVE-2022-20956:

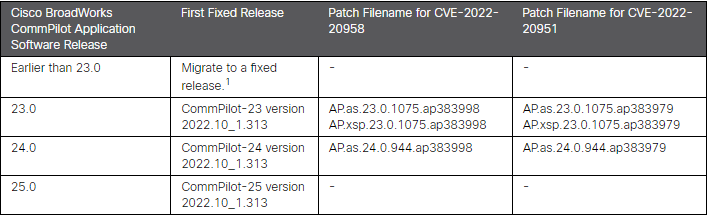

- CVE-2022-20951 و CVE-2022-20958:

منابع خبر:

[1] https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ise-csrf-vgNtTpAs

[2] https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ise-access-contol-Ee…

[3] https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-broadworks-ssrf-BJeQ…

- بیشتر بخوانید...

- 335