مقدمه

کارشناسان امنیت سایبری در هر یک از نرمافزارهایCisco Adaptive Security Appliance (ASA) و Cisco Firepower Threat Defense (FTD) آسیبپذیری با شدت بالا و شناسههای CVE-2022-20715 و CVE-2022-20866 کشف کردند.

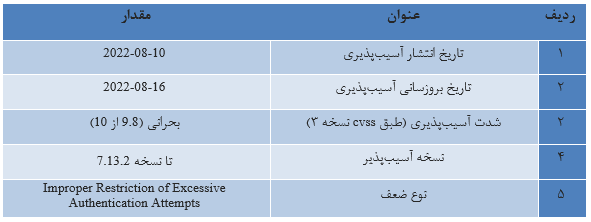

جزئیات آسیبپذیری

آسیبپذیری با شناسهی CVE-2022-20715 امکان دسترسی از راه دور SSL VPN را برای مهاجم احراز هویت نشده فراهم میآورد و به او اجازه میدهد تا از راه دور در دستگاهِ تحت تأثیر این آسیبپذیری حملهی انکار سرویس (DoS) انجام دهد. آسیبپذیری با شناسهی CVE-2022-20866 نیز مربوط به نقص امنیتی در مدیریت کلیدهای RSA دستگاههایی است که از نرمافزارهای تحت تأثیر آن استفاده میکنند که به مهاجم احراز هویت نشده اجازه دهد تا از راه دور کلید خصوصی RSA را بازیابی کند.

محصولات تحت تأثیر

این آسیبپذیری بر محصولاتی تأثیر میگذارد که نسخه آسیبپذیر نرمافزار Cisco ASA یا FTD را اجرا کنند و دارای پیکربندی AnyConnect یا WebVPN آسیبپذیر باشند.

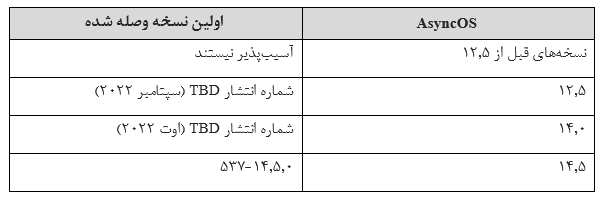

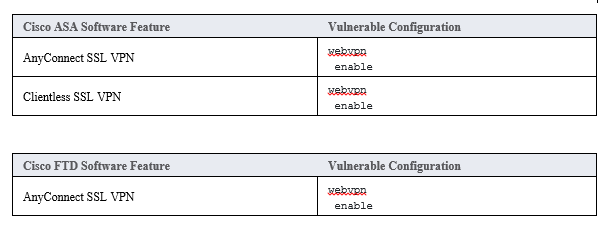

محصولات تحت تأثیر آسیبپذیری با شناسهی CVE-2022-20715:

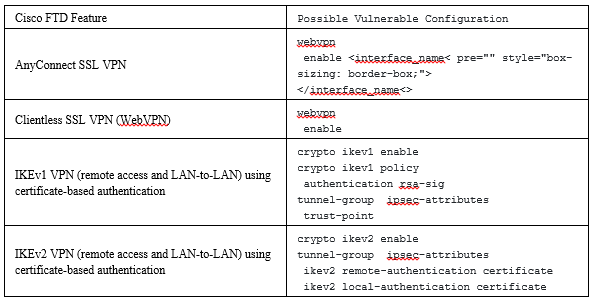

برای بررسی آن که آیا نرمافزارهای ASA و FTD که در حال اجرا هستند، تحت تأثیر این آسیبپذیری قرار دارند یا خیر، از دستور show-running-config CLI استفاده کنید. در ستون سمت چپ جداول زیر، ویژگیهای نرمافزار Cisco ASA و Cisco FTD که آسیبپذیر هستند را مشاهده میکنید. ستون سمت راست نیز خروجی خط فرمان show running-config CLI را در دستگاهی که این ویژگی را فعال کرده است نشان میدهد که حاکی از آسیبپذیر بودن آن است.

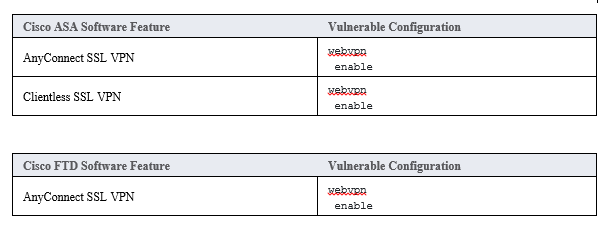

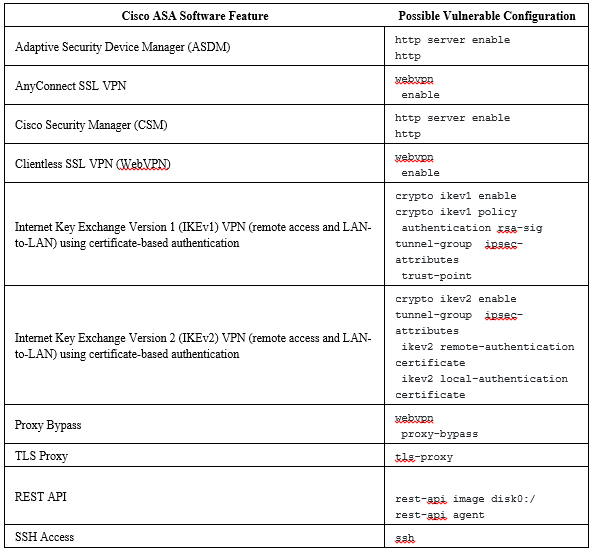

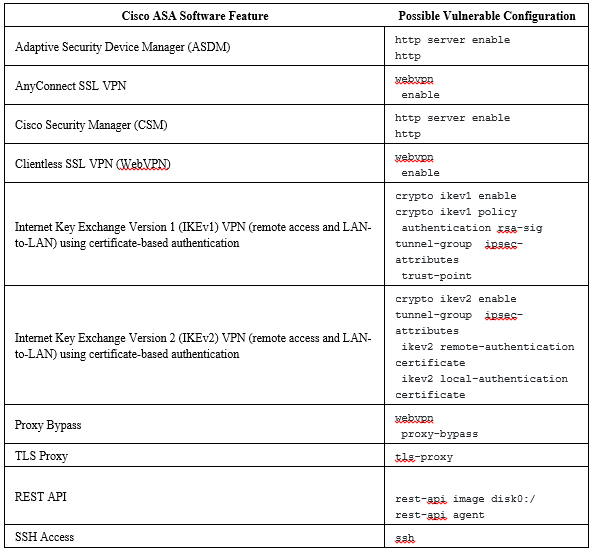

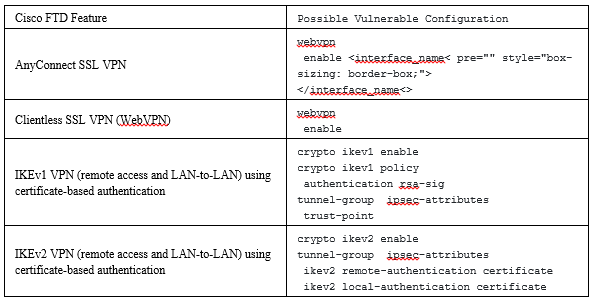

محصولات تحت تأثیر آسیبپذیری با شناسهی CVE-2022-20866:

در صورتی که محصولات سیسکو زیرکه عملکردهای رمزنگاری مبتنی بر سختافزار را انجام میدهند، نسخه آسیبپذیر نرمافزار Cisco ASA یا نرمافزار Cisco FTD را اجرا کنند، تحت تأثیر آن قرار خواهند گرفت:

• ASA 5506-X with FirePOWER Services

• ASA 5506H-X with FirePOWER Services

• ASA 5506W-X with FirePOWER Services

• ASA 5508-X with FirePOWER Services

• ASA 5516-X with FirePOWER Services

• Firepower 1000 Series Next-Generation Firewall

• Firepower 2100 Series Security Appliances

• Firepower 4100 Series Security Appliances

• Firepower 9300 Series Security Appliances

• Secure Firewall 3100

در ستون سمت چپ جداول زیر، ویژگیهای نرمافزار Cisco ASA و Cisco FTD که آسیبپذیر هستند را مشاهده میکنید. اگر یک کلید RSA نادرست یا حساس با پیکربندی ویژگی ذکر شده مرتبط باشد، به طور بالقوه آسیبپذیر است. ستون سمت راست نیز خروجی خط فرمان show running-config CLI را در دستگاهی که این ویژگی را فعال کرده است نشان میدهد که حاکی از آسیبپذیر بودن آن است.

توصیههای امنیتی

به کاربران توصیه میشود جهت پیشگیری از خطرات احتمالی ناشی از این آسیبپذیریها در اسرع وقت نسخههای بهروزرسانیشده محصولات تحت تأثیر را که در ادامه به آنها اشاره شده است، بر روی دستگاه خود نصب کنند.

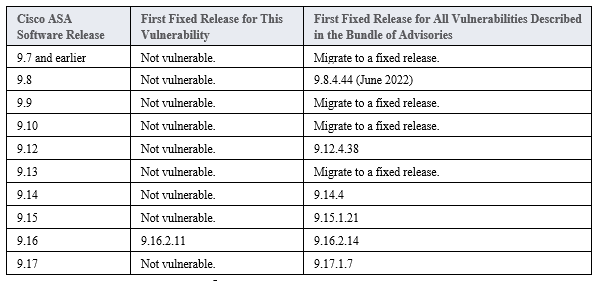

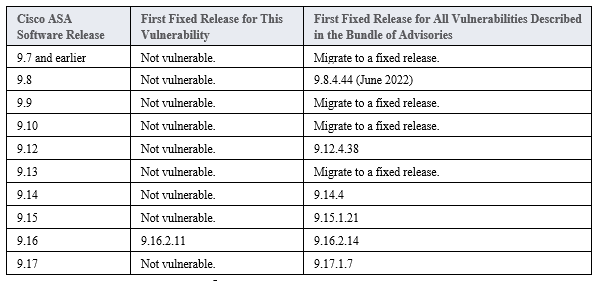

بهروزرسانیهای منتشر شده برای آسیبپذیری با شناسهی CVE-2022-20715:

بهروزرسانیهای منتشر شده برای نرمافزار Cisco Adaptive Security Appliance (ASA)

* شرکت سیسکو دیگر از نرمافزار Cisco ASA نسخه 9.7 و قبل از آن و همچنین نسخههای 9.9، 9.10 و 9.13 به قبل پشتیبانی نمیکند و به مشتریان توصیه میشود به نسخههای دیگری که مشمول پشتیبانی میشوند مهاجرت کنند.

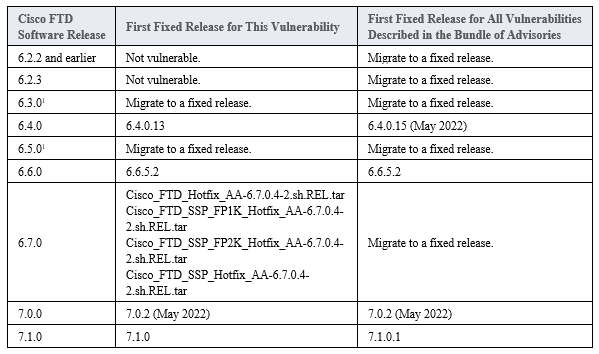

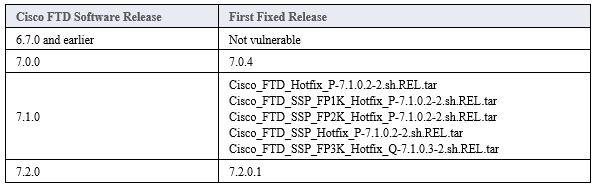

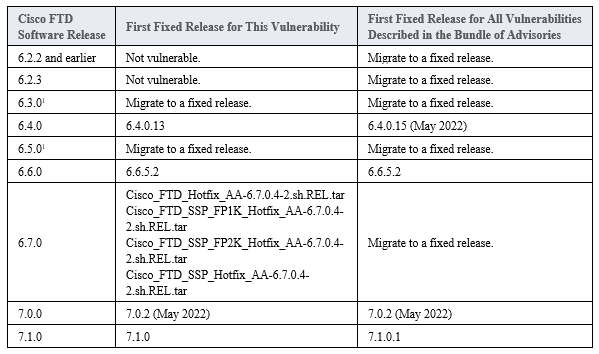

بهروزرسانیهای منتشر شده برای نرمافزار Cisco Firepower Threat Defense (FTD)

* شرکت سیسکو دیگر از نرمافزار Cisco FMC و FTD نسخه 6.2.2 و قبل از آن و همچنین نسخههای 6.3.0 و 6.5.0 به قبل پشتیبانی نمیکند و به مشتریان توصیه میشود به نسخههای دیگری که مشمول پشتیبانی میشوند مهاجرت کنند.

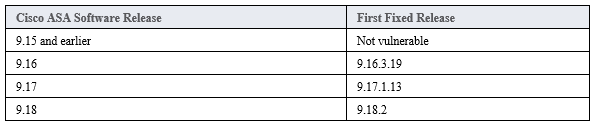

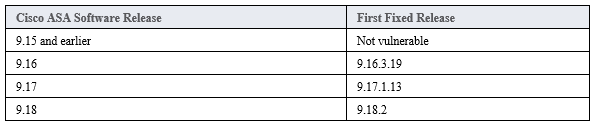

بهروزرسانیهای منتشر شده برای آسیبپذیری با شناسهی CVE-2022-20866:

بهروزرسانیهای منتشر شده برای نرمافزار Cisco Adaptive Security Appliance (ASA)

* شایان ذکر است اگر کاربران، نرمافزار Cisco ASA را به نسخه آسیبپذیر ارتقاء دادهاند، هر چه سریعتر آن را به نسخهی غیرآسیبپذیر تنزل داده و از معتبر بودن کلیدهای RSA اطمینان حاصل کنند. به عنوان مثال، اگر نرمافزار خود را به نسخه 9.16.1 ارتقا دادهاید، آن را به نسخه 9.14.3.18 برگردانید.

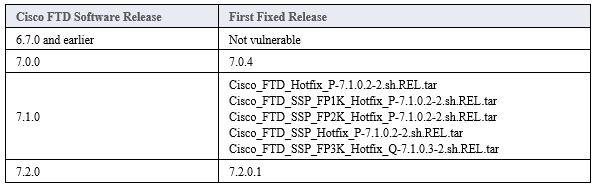

بهروزرسانیهای منتشر شده برای نرمافزار Cisco Firepower Threat Defense (FTD)

* شایان ذکر است اگر کاربران، نرمافزار Cisco FTD را به نسخه آسیبپذیر ارتقاء دادهاند، هر چه سریعتر آن را به نسخهی غیرآسیبپذیر تنزل داده و از معتبر بودن کلیدهای RSA اطمینان حاصل کنند. به عنوان مثال، اگر نرمافزار خود را به نسخه 7.0.0 ارتقا دادهاید، آن را به نسخه 6.4.0.15 برگردانید.

منابع خبر