هشدار متخصصان در خصوص نقصهای امنیتی آنتیویروسهای مشهور

محققان جزئیات چندین نقص امنیتی در آنتیویروس های مشهور را افشاء کردهاند که اکسپلویت این نقصهای امنیتی، امکان افزایش مجوز دسترسی را برای هکرها فراهم میآورد. آنتیویروسها که باید از آلوده شدن سیستمها جلوگیری کنند، ممکن است ناخواسته به بدافزار اجازه افزایش مجوز دسترسی در سیستم را بدهند. از آنجاییکه آنتیویروسها با مجوز دسترسی بالا اجرا میشوند؛ بنابراین هرگونه بهرهبرداری از نقص این محصولات میتواند منجر به افزایش مجوز دسترسی و انجام افعال مخربانه متعدد شود.

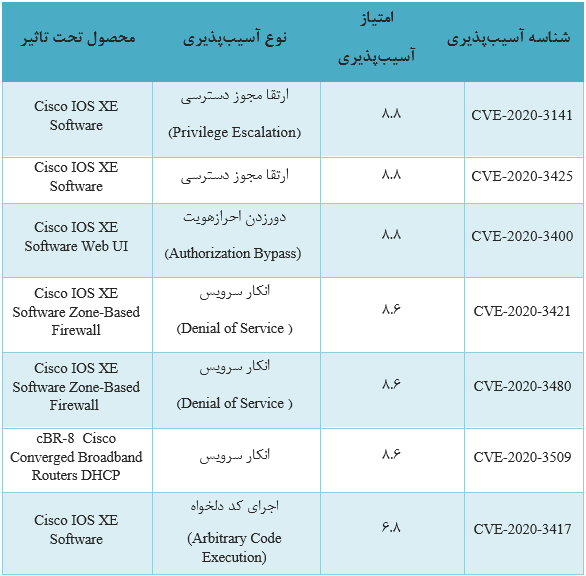

چندین محصول ضد بدافزار (anti-malware) از جمله آنتیویروسهایKaspersky ،McAfee ،Symantec ، Check Point، Fortinet، Trend Micro، Avira و Microsoft Defender تحت تاثیر این نقصها قرار دارند.

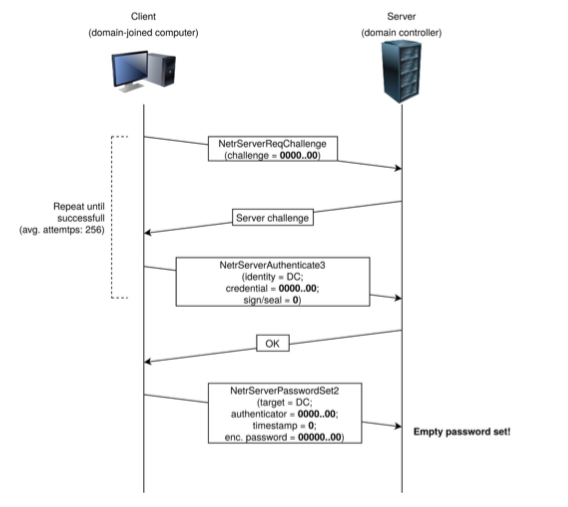

لیست کنترل دسترسی اختیاری (DACL) پیشفرض دایرکتوری C:\ProgramData یکی از دلایل اصلی بسیاری نقصها در این آنتیویروسها است. برنامهها برای ذخیره داده در ویندوز از دایرکتوری ProgramData استفاده میکنند. هر کاربری حق دسترسی نوشتن/خواندن در این دایرکتوری را دارد؛ برعکس دایرکتوری %LocalAppData% که تنها توسط کاربر احراز هویت قابل دسترس است.

افزایش مجوز دسترسی زمانی رخ میدهد که فرایند غیرمجاز (non-privileged) دایرکتوری جدیدی در ProgramData ایجاد میکند که بعدها توسط فرایند دارای مجوز مورد استفاده قرار میگیرد. دقیقا شبیه روالی که در آنتیویروسها رخ میدهد.

محققان آزمایشگاه CyberArk نشان دادند که چگونه در آنتی¬ویروس Avira یک فایل لاگ مشترک که توسط دو فرایند مختلف اجرا میشد، منجر به اکسپلویت فرایند با مجوز بالا شده است که در نتیجه این اکسپلویت امکان حذف فایل و ایجاد لینک نمادین (Symbolic Link) به هر فایل اختیاری با محتویات مخرب فراهم شده است. همچنین این متخصصان نشان دادند که اکسپلویت آنتی¬ویروسهای Trend Micro، Fortinet و چند آنتیویروس دیگر اجازه قرار دادن فایل DLL مخرب در دایرکتوری application و افزایش حق دسترسی را میدهد.

جدول زیر لیست تمام آسیبپذیریهای شناسایی شده در آنتی ویروسها را نشان میدهد. خوشبختانه، تمام آسیبپذیریهای گزارش شده توسط تولیدکنندگان این آنتیویروسها رفع شده است. بنابراین کاربران آنتی ویروسها ذکر شده کافیست از بهروز بودن آنتیویروس خود اطمینان حاصل کنند.

منبع:

https://securityaffairs.co/wordpress/109115/hacking/antivirus-solutions-flaws.html?utm_source=rss&u…