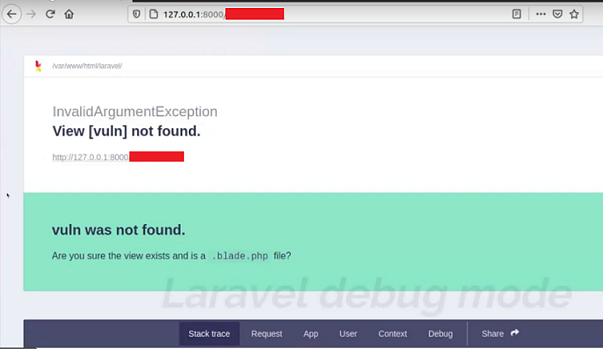

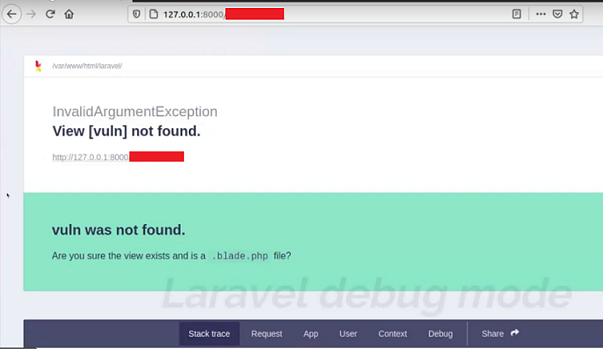

آسیبپذیری نوع RCE با شناسه CVE-2021-3129 و شدت خطرCVSS9.8 به مهاجم بدون احراز هویت این امکان را میدهد تا کد دلخواه خود را از راه دور اجرا نماید. این نقص بحرانی از نسخه های قدیمی تر 2.5.2 Ignition نشات می گیرد که یک Error page برای فریمورک Laravel میباشد و در صورت فعال بودن قابلیت Debug mode بر روی فریمورک، مهاجم میتواند به راحتی از آن سوء استفاده نماید. تصویر زیر نمایی از Error page آسیب پذیر در زمان فعال بودن قابلیت Debug mode را نشان میدهد.

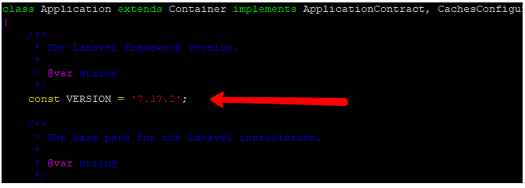

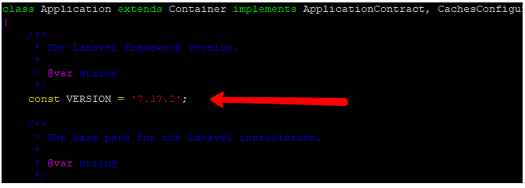

نحوه تشخیص نسخه فریمورک مورد استفاده

$ php artisan --version

- از طریق بررسی فایل به آدرس فایل

./vendor/laravel/framework/src/Illuminate/Foundation/Application.php

در پروژه laravel مربوطه

$ vim ./vendor/laravel/framework/src/Illuminate/Foundation/Application.php

نسخههای Laravel پایین تر از نسخه 8.4.2 و نسخههای Ignition پایین تر از نسخه 2.5.2 از نسخ آسیبپذیر است. آخرین وصله امنیتی به طور رسمی منتشر شده است. به مدیران مربوطه توصیه میشود که هرچه سریعتر فریمورک Laravel خود را به نسخه 8.4.3 و یا مولفه Façade Ignition خود را به نسخه بالاتر از 2.5.2 ارتقا دهند. همواره توصیه میشود که در حالت production قابلیت Debug mode غیرفعال باشد اما به منظور راهحل موقت (تا زمان نصب وصله امنیتی) اگر debug mode فعال است توصیه میشود که غیرفعال شود.

منبع:

https://nvd.nist.gov/vuln/detail/CVE-2021-3129