آسیبپذیری بحرانی در سیستم عامل اندروید

یک آسیبپذیری بحرانی در سیستمعامل اندروید منتشر شد که به مهاجم امکان دسترسی از راه دور به رسانهها و مکالمات صوتی قربانی را خواهد داد.

رمزگشاهای صوتی در تراشههای Qualcomm و MediaTek دارای سه آسیبپذیری امنیتی هستند که یک مورد از این آسیبپذیریها دارای شناسهی CVE-2021-30351 و شدت بحرانی (9.8 از 10.0) میباشد، دو مورد دیگر نیز با شناسههای CVE-2021-0674 و CVE-2021-0675 به ترتیب دارای شدتهای 5.5 و 7.8 گزارش شدهاند و در صورتی که کاربر جهت رفع این سه نقص امنیتی اقدام نکند، مهاجم به راحتی میتواند از راه دور به رسانهها و مکالمات صوتی تلفن همراه قربانی دسترسی داشته باشند.

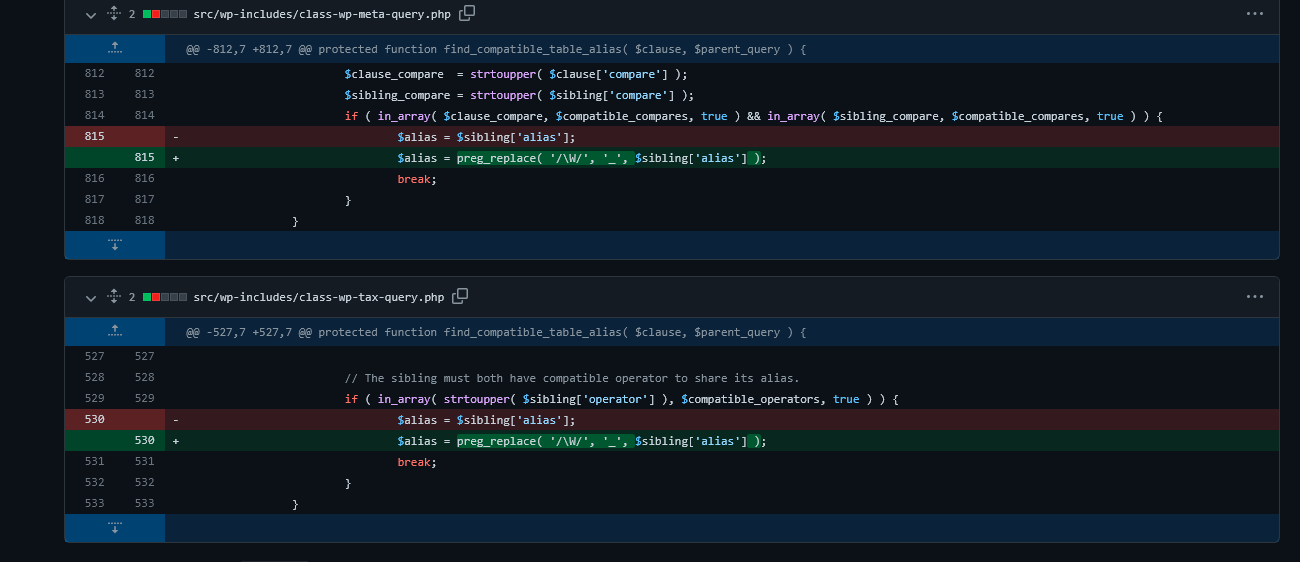

محققان امنیتی در Check Point اظهار داشتند که مهاجم با ارسال یک فایل صوتی ساختگی میتواند به اجرای کد از راه دور ( RCE) دسترسی پیدا کند. این آسیبپذیری درALAC (Apple Lossless Audio Codec)، _ فرمت صوتی که در سال 2004 توسط اپل معرفی شد_ کشف شده است.

بیش از یک دهه است که ALAC در بسیاری از دستگاهها و برنامههای غیر از برنامههای اپل بکار گرفته میشود. مانند:

• گوشیهای هوشمند مبتنی بر اندروید

• مبدلها و پخشکنندههای رسانهای لینوکس

• مبدلها و پخشکنندههای رسانهای ویندوز

MediaTek وQualcom هر دو، نقصهای ALAC را در ماه دسامبر 2021 برطرف کردند.

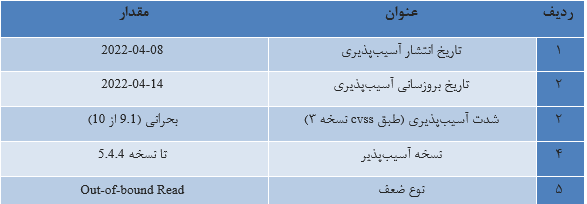

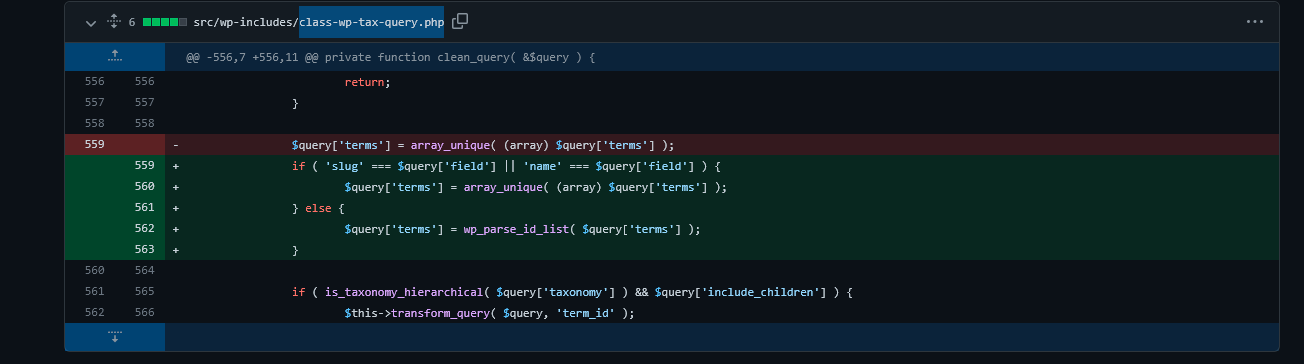

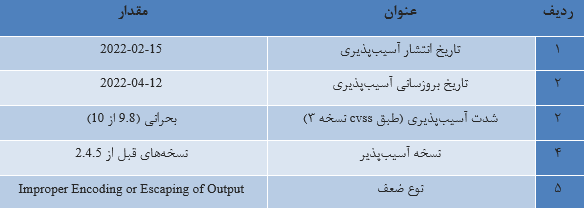

CVE-2021-30351: این آسیبپذیری با شدت بحرانی (CVSS:9.8) مربوط به دسترسیِ حافظه خارج از محدوده به دلیل اعتبارسنجی نادرست تعدادی فریمهایی که در به هنگام پخش موسیقی ارسال میشوند، میباشد.

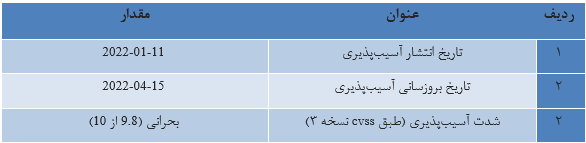

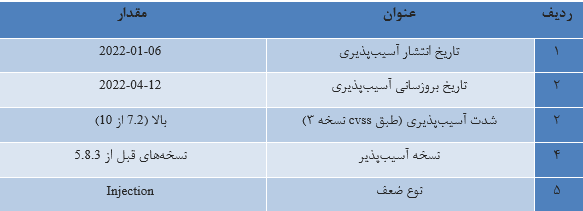

CVE-2021-0674: این آسیبپذیری با شدت متوسط (5.5 CVSS:)، مربوط به اعتبارسنجی نامناسب ورود در رمزگشای ALAC میباشد که منجر به افشای اطلاعات کاربر بدون هیچ گونه تعامل با وی خواهد شود.

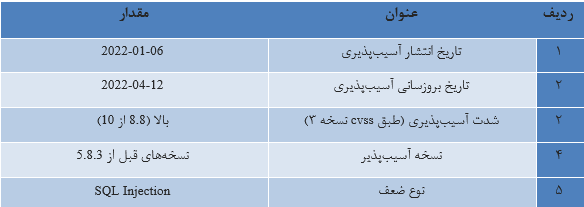

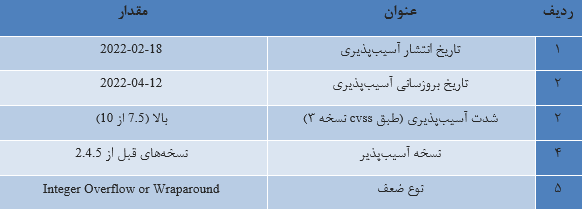

CVE-2021-0675: این آسیبپذیری با شدت بالا (7.8CVSS:) مربوط به افزایش امتیاز محلی در رمزگشای ALAC میباشد.

این آسیبپذیری دستگاههای با سیستمعامل اندروید را تحت تأثیر خود قرار میدهد و در صورت اجرای حمله از راه دور، موارد زیر در دستگاه اندروید تحت تأثیر قرار خواهند گرفت:

- نقض دادهها

- استقرار بدافزار

- اجرای بدافزار

- تغییر تنظیمات دستگاه

- دسترسی به میکروفون

- دسترسی به دوربین

- مدیریت حساب کاربری

کارشناسان امنیت سایبری شرکت CheckPoint جهت کاهش تأثیرات آسیبپذیریهای مذکور اقدامات زیر را به کاربران توصیه کردهاند:

- نصب آخرین بهروز رسانی منتشر شده

- استفاده از راه حلهای امنیتی قوی یا برنامه AV

- استفاده از از رمزهای عبور پیچیده

- فعال کردن احراز هویت چند عاملی

- عدم استفاده از از رمزهای عبور از قبل استفاده شده

- اجتناب از باز کردن فایلهای صوتی از منابع ناشناس و مشکوک