سیسکو برای رفع یک آسیبپذیری بحرانی با شناسهی CVE-2022-20695 و شدت بحرانی (10.0 از 10.0) در نرمافزار Wireless LAN Controller (WLC)، بهروزرسانی امنیتی منتشر نمود. این نقص امنیتی به مهاجمان اجازه میدهد از راه دور بتوانند از طریق رابط مدیریتیِ این نرمافزار، بدون استفاده از رمز عبور معتبر وارد دستگاههای هدف شوند. علت این آسیبپذیری، اجرای نادرست الگوریتم اعتبارسنجی رمز عبور است که مهاجم میتواند با استفاده از یک حساب کاربری ساختگی وارد دستگاه آسیبپذیر شده و از این نقص بهرهبرداری نماید. مهاجم با بهرهبرداری از این آسیبپذیری میتواند حق دسترسی مشابه با حق دسترسی Administrator به دست آورد که البته به اطلاعات حساب کاربریِ ساختگی بستگی دارد.

نکتهی حائز اهمیت آن است که این نقص با پیکربندی غیرپیشفرض در دستگاهها ایجاد میشود و برای قابل بهرهبرداری بودن باید این گزینه وجود داشته باشد.

اگر محصولات زیر از Cisco WLC Software نسخهی 8.10.151.0 یا 8.10.162.0 استفاده میکنند و "macfilter radius compatibility" آنها بر روی "Other" تنظیم شده است، توسط آسیبپذیری مذکور تحت تأثیر قرار میگیرند:

- 3504 Wireless Controller

- 5520 Wireless Controller

- 8540 Wireless Controller

- Mobility Express

- Virtual Wireless Controller (vWLC)

علاوه بر موارد فوق، کاربرانی که از نسخههای زیر استفاده میکنند و از طریق Software Center (Cisco.com) در دسترس نیستند نیز باید دستگاه خود را آسیبپذیر تلقی کنند:

- 8.10.151.4 to 8.10.151.10

- 8.10.162.1 to 8.10.162.14

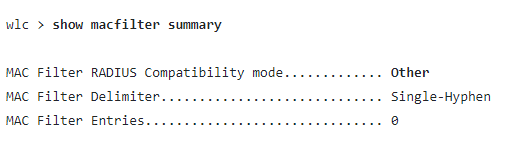

برای تشخیص آسیبپذیری بودن پیکربندی Cisco WLC، از دستور show macfilter summary CLI استفاده کنید.

اگر RADIUS compatibility mode برابر با "other" بود، همانطور که در تصویر زیر نشان داده شده است، دستگاه آسیبپذیر است:

به گفتهی سیسکو محصولات زیر تحت تأثیر این آسیبپذیری قرار ندارند:

- Catalyst 9800 Embedded Wireless Controller for Catalyst 9300, 9400, and 9500 Series Switches

- Catalyst 9800 Series Wireless Controllers

- Catalyst 9800 Wireless Controller for Cloud

- Embedded Wireless Controller on Catalyst Access Points

- Wireless LAN Controller (WLC) AireOS products not listed in the Vulnerable Products section

راهحلهای رفع این آسیبپذیری به صورت زیر است، که بر اساس نوع محیط باید یکی از آنها را انتخاب کنید:

گزینهی 1: Macfilters در محیط وجود ندارد.

کاربرانی که از macfilters استفاده نمیکنند، میتوانند با استفاده از دستور زیر macfilter radius compatibility mode را به مقدار پیشفرض بازنشانی کنند:

wlc > config macfilter radius-compat cisco

گزینهی دو: Macfilters در محیط وجود دارد.

کاربرانی که از macfilters استفاده میکنند و میتوانند پیکربندی radius server را برای مطابقت با سایر مُدهایِ سازگارِ ممکن، تغییر دهند، میتوانند با استفاده از دستورات زیر مقدار macfilter compatibility را به cisco و یا free تغییر دهند:

wlc > config macfilter radius-compat cisco wlc > config macfilter radius-compat free

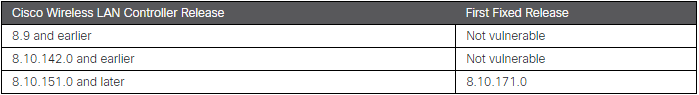

در جدول زیر نیز نسخههای آسیبپذیر و نسخههای اصلاحشدهی آنها آورده شده است که جهت رفع آسیبپذیری میتوانید بهروزرسانیهای منتشر شده را نصب نمایید.

منابع:

- 62