کتابخانه Expat (معروف به libexpat) یک پارسر XML است که با زبان C نوشته شده و در بسیاری از پروژههای بزرگی از قبیل Python، Perl، PHP، Apache HTTP Server، Mozilla و غیره بکارگرفته شده است.

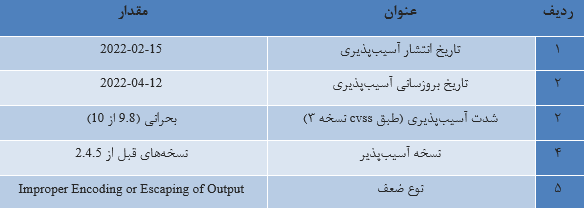

در نسخههای قبل از 2.4.5 کتابخانه libexpat یک آسیبپذیری بحرانی (9.8 از 10) وجود دارد. منشأ این آسیبپذیری تابعی با نام StoreRawNames است که عدم کنترل صحیح ورودی در این تابع، منجر به سرریز عدد صحیح میگردد که در نهایت امکان منع سرویس (DoS) و اجرای کد دلخواه مهاجم را میسر میسازد.

آسیبپذیری CVE-2022-25315 در کتابخانه Expat

برای رفع این آسیبپذیری نسخههای آسیبپذیر را به نسخه 2.4.5 ارتقاء دهید.

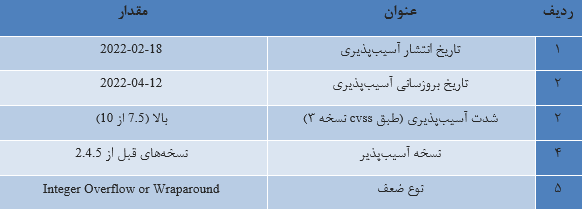

آسیبپذیری CVE-2022-25314 در کتابخانه Expat

در نسخههای قبل از 2.4.5 کتابخانه libexpat یک آسیبپذیری بحرانی (7.5 از 10) وجود دارد. منشأ این آسیبپذیری تابع copyString است که عدم کنترل صحیح ورودی برای پارامتر نام Encoding در این تابع، منجر به سرریز عدد صحیح میگردد که در نهایت امکان منع سرویس (DoS) را به مهاجم میدهد.

برای رفع این آسیبپذیری نسخههای آسیبپذیر را به نسخه 2.4.5 ارتقاء دهید.

آسیبپذیری CVE-2022-25235 در کتابخانه Expat

در نسخههای قبل از 2.4.5 کتابخانه libexpat یک آسیبپذیری بحرانی (9.8 از 10) وجود دارد. در صورتی که مهاجم دنبالهای از کاراکترهای دو بیتی و سه بیتی با انکودینگUTF-8 را به شکل غیر صحیح ارسال کند در این صورت فرآیند پردازش XML در فایل xmltok_impl.c به درستی صورت نمیگیرد و امکان اجرای کد دلخواه مهاجم را فراهم میسازد.

جهت بهرهبرداری از این آسیبپذیری مهاجم بایستی بصورت لوکال و محلی به شبکه دسترسی داشته باشد.

برای رفع این آسیبپذیری نسخههای آسیبپذیر را به نسخه 2.4.5 ارتقاء دهید.

منابع:

https://nvd.nist.gov/vuln/detail/CVE-2022-25315#range-7665295

https://nvd.nist.gov/vuln/detail/CVE-2022-25314

https://nvd.nist.gov/vuln/detail/CVE-2022-25235

- 364