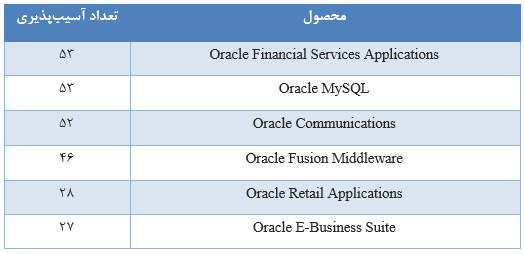

شرکت اوراکل در گزارش 3 ماهه اخیر خود، 402 مورد آسیبپذیری را که بیش از نیمی از آنها بدون نیاز به احراز هویت و از راه دور قابل بهرهبرداری هستند، رفع کرده است. از این میان دو مورد از آسیبپذیریها بر اساس استاندارد CVSS دارای بالاترین شدت اهمیت بوده و دارای امتیاز 10 از 10هستند.

در بهروزرسانی اکتبر، آسیبپذیریهای 27 محصول اوراکل رفع شده است که تعدادی از این محصولات مهم اوراکل که در معرض بیشترین آسیبپذیریها قرار دارند، در جدول 1 نمایش داده شده است. توصیه میشود، مشتریان محصولات اوراکل با مراجعه به مستندات مربوط به اصلاحیههای موجود اقدام به رفع آسیبپذیری نمایید.

شرکت اوراکل به صورت پیوسته در حال دریافت گزارشهایی مبنی بر تلاش برای بهرهبرداری از این آسیبپذیریها که بهروزرسانی آنها اخیرا ارائه شده، بوده است. در برخی موارد، به دلیل عدم اعمال بهروزرسانیها از طرف کاربر، اکسپلوست موفقیتآمیز از این آسیبپذیریها نیز گزارش شده است. بنابراین به شدت توصیه میشود که مشتریان از نسخه بهروز که پشتیبانی میشوند، استفاده کرده و بهروزرسانیها را هرچه سریعتر اعمال کند.

دو مورد از این آسیبپذیری ها که دارای شدت 10 هستند، بسیار خطرناک میباشند. اولین آسیبپذیری با شناسه CVE-2020-1953 است که بدون نیاز به احراز هویت و تعامل با کاربر میتواند از راه دور بهرهبرداری شود. این آسیبپذیری در المان Self Service Analytics از محصول Oracle Healthcare Foundation قرار دارد و نسخههای 7.1.1، 7.2.1، 7.2.0 و 7.3.0 را تحت تاثیر قرار میدهد.

دومین آسیبپذیری با شناسه CVE-2020-14871 در ماژول Pluggable authentication module از محصول Oracle Solaris است. این آسیبپذیری بدون نیاز به احراز هویت و دخالت کاربر میتواند از راه دور اجرا شود و این حمله بر اساس معیارهای استاندار CVSS یک حمله با پیچیدگی کم (low-complexity) محسوب میشود و نسخههای 10 و 11 را تحت تأثیر قرار میدهد.

لازم است توجه شود که 67 مورد از آسیبپذیریهای رفع شده در بهروزرسانی اخیر بر اساس CVSS امتیاز 9.8 را دارند.

برای حملاتی که مستلزم مجوز یا دسترسی به پکیج خاصی هستند، شرکت اوراکل توصیه میکند تا مجوزها و دسترسی کاربرانی که نیازی به این مجوزها ندارند، حذف گردد. این عمل به کاهش ریسک ناشی از حملات موفق کمک خواهد کرد. با این حال این دو رویکرد ممکن است در عملکرد برنامه خللی ایجاد کند پس اوراکل این رویکردها را به عنوان راهحل بلندمدت توصیه نمیکند.

توصیه میشود کاربران با توجه به خطرات ناشی از حملات به آسیبپذیریهای رفع شده، هرچه سریعتر اقدام به رفع آسیبپذیری سه ماه اخیر نمایند. بهروزرسانیهای سه ماهه قبلی در آوریل منجر به رفع 405 مورد آسیبپذیری در خط تولید شرکت گردیده است. چندین آسیبپذیری out-of-band نیز بهروزرسانی شده است؛ برای مثال، در ژوئن شرکت اوراکل هشداری مبنی بر آسیبپذیری بحرانی اجرای کد از راه در WebLogic Server اعلام کرده که به صورت گسترده بهرهبرداری شده است.

منابع:

https://threatpost.com/oracle-october-patch-update/160407/