آسیبپذیری در Jira Server و Jira Data Center

یک آسیبپذیری امنیتی با شناسه CVE-2023-42361 در محصولات Jira Server و Jira Data Center شرکت Atlassianشناسایی شده است. این آسیبپذیری یک نقص Local File Inclusion (LFI) در افزونه Better PDF Exporter در سرور Jira و مرکز داده Jira عنوان شده است. این افزونه با هزاران نصب از برجستهترین افزونهها در بازار Atlassian است. در Jira Server یا Jira Data Center، یک تصویر جعلی باعث ایجاد نقص در فرآیند اکسپورت کردن فایلهای PDF توسط افزونه Better PDF Exporter میشود. این نقص به کاربران غیرمجاز اجازه میدهد تا علاوه بر دسترسی به فایلهای دلخواه، تأثیرات دیگری نیز بر روی سیستم هدف بر جای بگذارند. همچنین، این آسیبپذیری ابزاری را برای مهاجم فراهم میکند تا برنامههای کاربردی وب را در شبکه داخلی شناسایی کند و منجر به حمله جعل درخواست سمت سرور یا Server-side request forgery (SSRF) شود.

آسیبپذیریLocal File Inclusion (LFI) به مهاجم این اجازه را میدهد که از طریق مرورگر، فایلهای خود را در سرور بارگذاری کند. نقص LFI زمانی به وجود میآید که وبسایت، ورودیها را به درستی اعتبارسنجی نکرده و در نتیجه مهاجم قادر است ورودی را دستکاری کند و کاراکترهای پیمایش مسیر را در آن قرار دهد.

از جمله تأثیرات مخرب این آسیبپذیری میتوان به موارد زیر اشاره کرد:

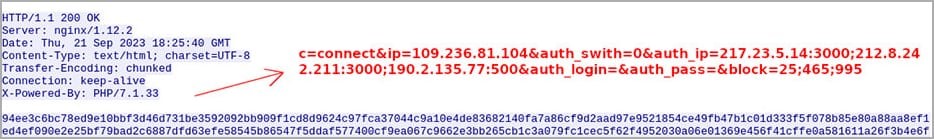

- حملات LFI و SSRF

- افزایش امتیازات سیستمی و سطوح دسترسی

- افشای اطلاعات حساس

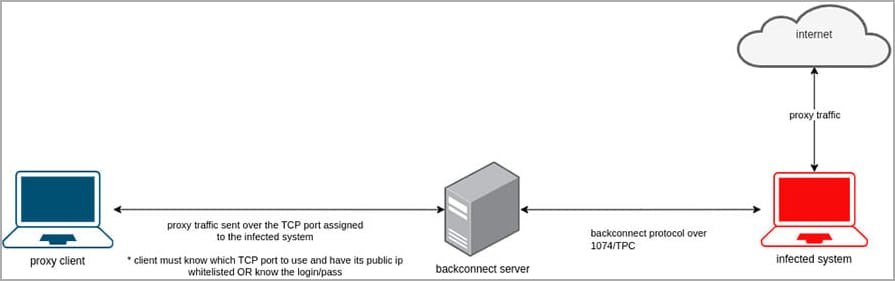

- دور زدن لیست سفید IP (IP whitelisting) و شناسایی شبکه

محصولات تحت تأثیر

این آسیبپذیری محصولات Atlassian شامل Jira Server و Jira Data Center نسخههای 10.3.0 و قبلتر را تحت تأثیر قرار میدهد.

توصیههای امنیتی

توصیه میشود کاربران در اسرع وقت نسبت به ارتقاء Jira Server و Jira Data Center به نسخه 11.0.0 یا نسخه جدیدتر اقدام نمایند.

منبع خبر:

[1] https://marketplace.atlassian.com/apps/5167/better-pdf-exporter-for-jira?tab=versions&hosting=datac…