افشای حمله سایبری به سرویس جهانی HTC

به دنبال انتشار اسکرین شاتهای گروه باجافزار ALPHV که دادههای سرقت شده را نشان میدهد، سرویس جهانیHTC ، یک شرکت مشاوره فناوری اطلاعات و کسب و کار، نقض امنیت سایبری را تایید کرده است. این شرکت، فناوری و راهحلهای تجاری را برای بخشهای مختلف از جمله مراقبتهای بهداشتی، خودروسازی، تولید و مالی ارائه میدهد.

در زمان انتشار این خبر، هنوز شرکت HTC به طور رسمی این حادثه را در وب سایت خود اعلام نکرده است، اما آنها حمله سایبری را از طریق یک توییت تأیید کردند و بر تحقیقات مداوم و تلاشهای خود برای محافظت از دادههای کاربران تأکید کردند.

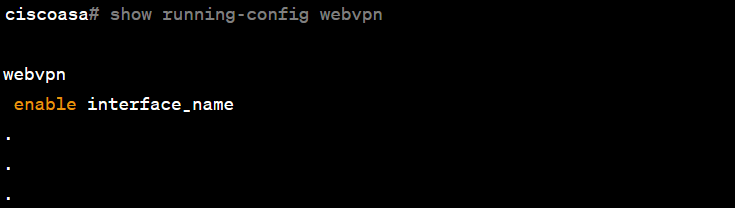

گروه باجافزار ALPHV (BlackCat) که نام HTC را در فهرست سایتهای تحت حمله خود اضافه کرده است، نشت دادههای حساس زیر را اعلام نموده است:

• گذرنامهها

• لیستهای تماس

• ایمیلها

• اسناد محرمانه

با این وجود هنوز هیچ جزئیاتی در مورد ماهیت حمله یا تعداد افراد آسیب دیده فاش نشده است.

چنین حملهای پس از آن صورت میگیرد که یکی از زیرمجموعههای وابسته به ALPHV/BlackCat ادعا کرد که به ارائهدهنده نرمافزار حسابداری Tipalti نفوذ کرده است. گروه Scattered Spider یکی دیگر از زیرمجموعههای ALPHV/BlackCat نیز اخیراً در حملهای که شامل رمزگذاری بیش از 100 هایپروایزر VMware ESXi بود، شرکت MGM Resorts را به خطر انداخت.

محصولات تحت تاثیر

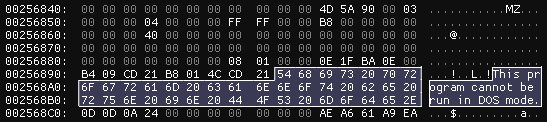

سرویس جهانی HTC در حمله اخیر مورد تهاجم قرار گرفته است. گمان میرود که HTC احتمالاً از طریق آسیبپذیری Citrix Bleed مورد حمله قرار گرفته است، به ویژه آنکه در واحد تجاری CareTech این شرکت، یک دستگاه حساس Citrix Netscaler وجود دارد.

توصیههای امنیتی

هنوز راه نفوذ و ابعاد حمله اخیر گروه ALPHV/BlackCat به شرکت HTC اعلام نشده است، اما حملات اخیر این گروه، اهمیت توجه به روشهای کاری آنها، جهت جلوگیری از حملات مشابه به سایر سازمانها را نشان میدهد.

منابع خبر:

[1] https://www.scmagazine.com/brief/cyberattack-disclosed-by-htc-global-services-following-alphv-black…

[2] https://beyondmachines.net/event_details/htc-global-services-reports-cyberattack-data-leaked-online…