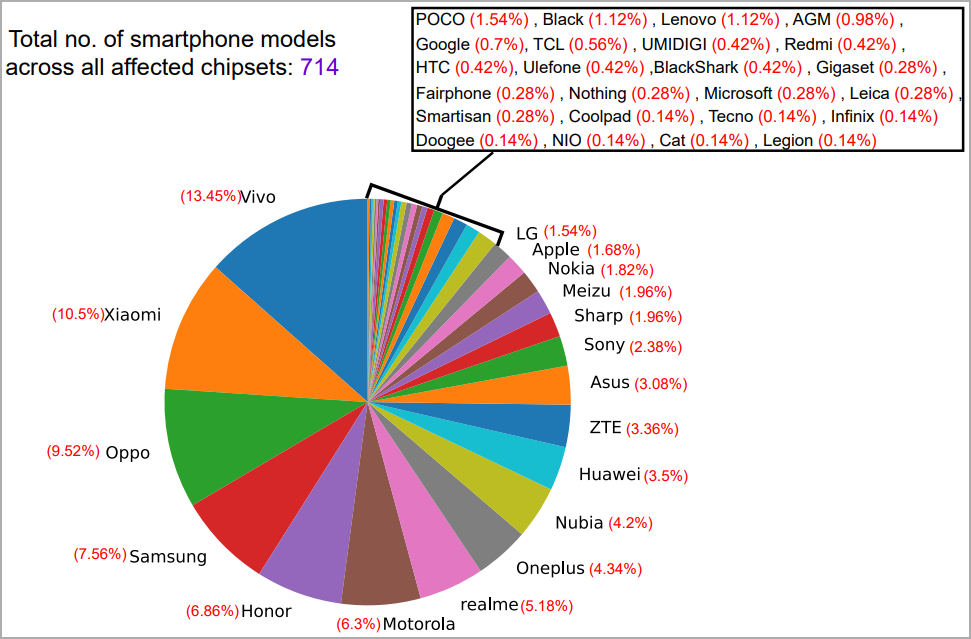

مجموعهای از آسیبپذیریهایی که اخیراً بر مودمهای 5G که توسط کوالکام و مدیاتک توسعه یافتهاند، شناسایی شدهاند که به آن «5Ghoul» میگویند، در مجموع 710 مدل گوشی هوشمند 5G وابسته به شرکتهای Google (اندروید) و اپل وجود دارد که علاوه بر این، روترها و مودمهای USB نیز تحت تأثیر این آسیبپذیریها قرار دارند.

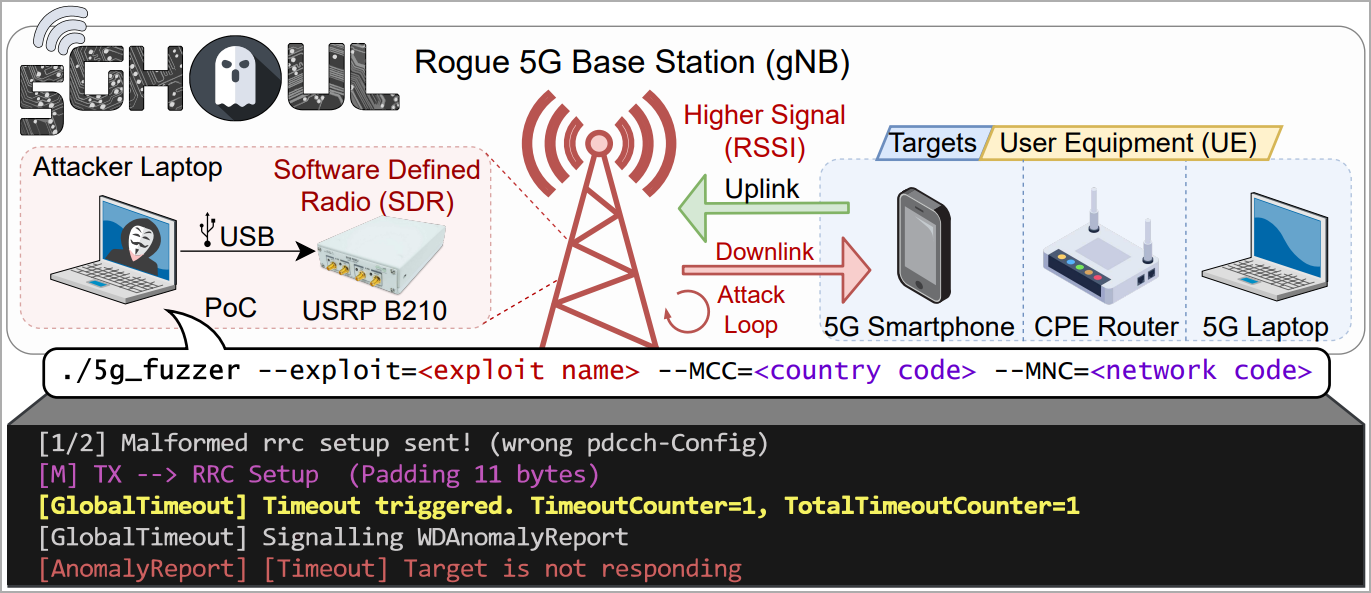

حملات 5Ghoul طیفی از تأثیرات را در پی داشته است که از وقفههای گذرا در سرویس تا کاهش قابل توجه در عملکرد شبکه را شامل میشود. طبق گفته محققان، مهاجم با شبیهسازی یک ایستگاه اصلی 5G میتواند به راحتی از این نقاط ضعف به صورت بیسیم بهرهبرداری کند. این امر حتی در شرایطی که مهاجمان جزئیاتی از سیم کارت هدف در اختیار ندارند صادق است، زیرا حمله قبل از مرحله احراز هویت شبکه (NAS) صورت میگیرد. برای انجام یک حمله، مهاجم فقط باید با استفاده از پارامترهای اتصال برج سلولی شناخته شده مانند SSB ARFCN، کد منطقه ردیابی، شناسه سلول فیزیکی، و نقطه A فرکانس، gNB معتبر را جعل کند.

شمای کلی از حمله 5Ghoul

ده آسیبپذیری 5Ghoul که تا 7 دسامبر 2023 به طور عمومی برای کوالکام و مدیاتک افشا شدهاند، عبارتند از:

• CVE-2023-33043: یک نقص را در مودمهای Qualcomm X55/X60 نشان میدهد که در آن دریافت یک PDU MAC/RLC نامعتبر میتواند منجر به انجام حمله منع سرویس (DoS) شود. مهاجمان، با استفاده از یک gNB در معرض خطر، میتوانند یک فریم MAC downlink معیوب را به تجهیزات کاربر 5G (UE) ارسال کنند که منجر به توقف کوتاه سیستم و راهاندازی مجدد مودم میشود.

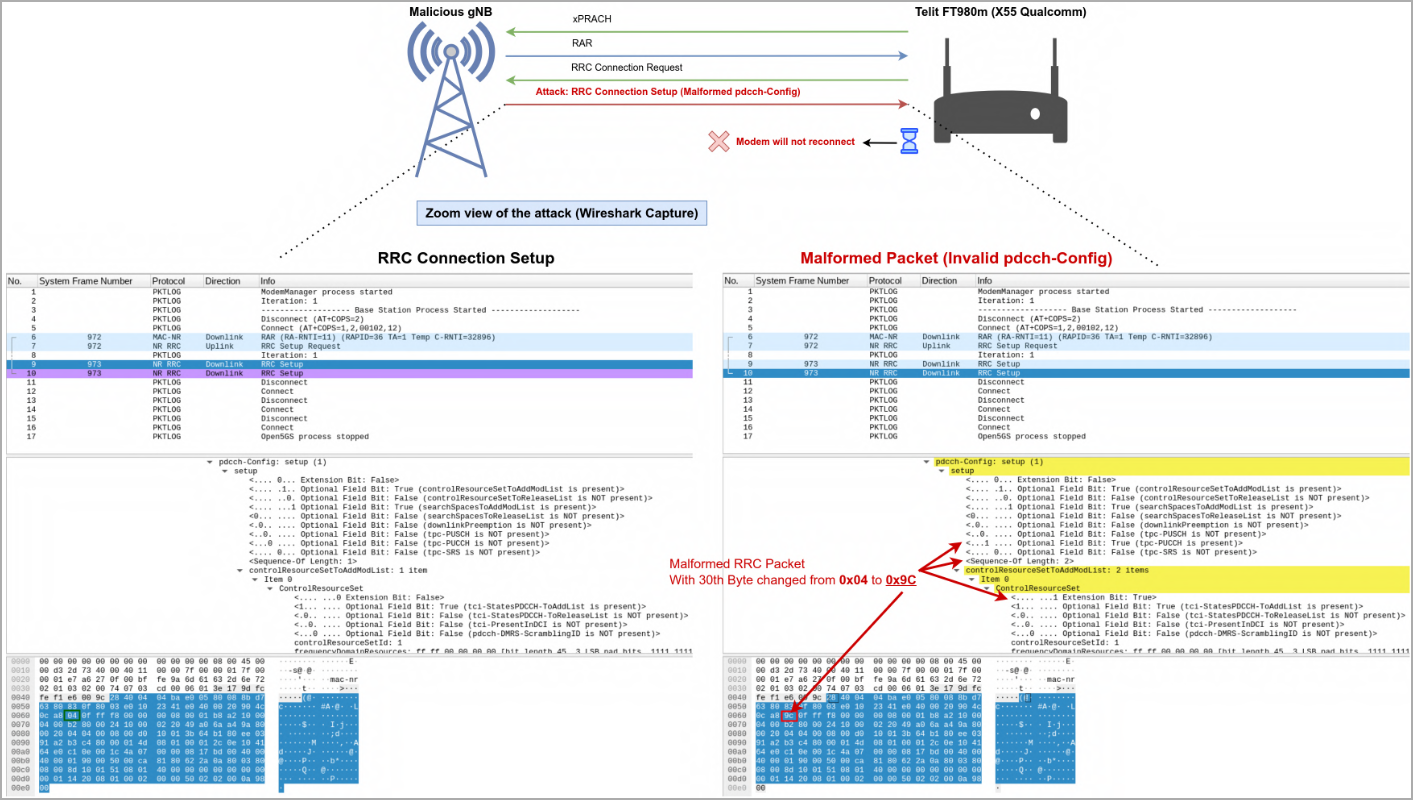

• CVE-2023-33044 و CVE-2023-33042 : این آسیبپذیری نیز منجر به انجام حمله منع سرویس (DoS) در مودمهای Qualcomm X55/X60 خواهد شد و مهاجم میتواند یک NAS PDU ناقص را به تجهیزات کاربر (UE) ارسال کند که منجر به خرابی مودم و راهاندازی مجدد آن می شود. در آسیبپذیری با شناسه CVE-2023-33042 مهاجم میتواند یک قاب RRC ناقص را در طول پروسه پیوست RRC ارسال کند، اتصال 5G را غیرفعال کند.

• CVE-2023-32842: تنظیم RRC نامعتبر spCellConfig باعث انجام حمله DoS در مودمهای MediaTek Dimensity 900/1200 میشود. این آسیبپذیری به دلیل راهاندازی اتصال RRC نادرست است که منجر به خرابی مودم و راهاندازی مجدد دستگاههای آسیبدیده میشود.

• CVE-2023-32844 : این شناسه در واقع یک آسیبپذیری در مودمهای MediaTek Dimensity 900/1200 مربوط به RRC (Radio Resource Control) نامعتبر PUCCH (Physical Uplink Control Channel) CSIReportConfig میباشد و به مهاجم امکان انجام حمله منع سرویس را میدهد.

• CVE-2023-20702: آسیبپذیری در مودمهای MediaTek Dimensity 900/1200 که امکان حمله DoS را از طریق یک توالی داده RLC نامعتبر فراهم خواهد کرد.

• CVE-2023-32846: پیکربندی فیزیکی CellGroup RRC کوتاه شده که منجر به حمله DoS در مودمهای مدیاتک Dimensity 900/1200 میشود. تنظیم ناقص اتصال RRC میتواند منجر به خرابی مودم شود.

• CVE-2023-32841: جستجوی RRC نامعتبر SpacesToAddModList باعث حمله DoS در مودمهای MediaTek Dimensity 900/1200 میشود. این نقص شامل راهاندازی اتصال RRC ناقص است که باعث خرابی مودم در دستگاههای آسیبدیده میشود.

• CVE-2023-32843: پیکربندی نادرست Uplink RRC باعث ایجاد حمله DoS در مودمهای MediaTek Dimensity 900/1200 میشود.

• CVE-2023-32845: پیکربندی RRC Uplink Null منجر به انجام حمله منع سرویس (DoS) در مودمهای MediaTek Dimensity 900/1200 میشود. یک تنظیم ناقص اتصال RRC با فیلدهای محموله RRC خاص که روی null تنظیم شده است، میتواند منجر به خرابی مودم شود.

CVE-2023-33042 نگرانیهای قابل توجهی را در پی دارد زیرا دارای قابلیت وادار کردن دستگاه به قطع اتصال از شبکه 5G و بازگشت به اتصال 4G است. این انتقال دستگاه را در معرض آسیبپذیریهای حوزه 4G قرار میدهد، در نتیجه طیف حملات احتمالی را که ممکن است با آن مواجه شود، افزایش میدهد.

حمله downgrade 5G به 4G

محصولات تحت تأثیر

برخی از محصولات آسیبپذیر شامل گوشیهای POCO، Black، Lenovo، AGM، Google، TCL، Redmi، HTC، Microsoft و Gigaset هستند که لیست کامل آن در تصویر زیر آورده شده است.

توصیههای امنیتی

Qualcomm and MediaTek هر دو برای این نقص امنیتی اقداماتی انجام دادهاند و آن را در اختیار تولیدکنندگان قرار دادهاند ولی به دلیل پیچیدگی عرضه نرمافزار، بهویژه در اندروید، مدتی طول میکشد تا این وصلههای امنیتی از طریق انتشار بهروزرسانیها به دست کاربران برسد؛ اما اگر نگران نقصهای 5Ghool هستید، عملیترین رویکرد آن است که از استفاده از فناوری 5G تا زمانی که وصلههای امنیتی آن منتشر نشود، خودداری کنید. نشانههای حمله 5Ghoul شامل از دست دادن اتصالات 5G، عدم توانایی در اتصال مجدد تا زمانی که دستگاه راهاندازی مجدد نشود و افت مداوم به 4G با وجود در دسترس بودن شبکه 5G در منطقه است.

منبع خبر:

https://www.bleepingcomputer.com/news/security/new-5ghoul-attack-impacts-5g-phones-with-qualcomm-me…;

- 83