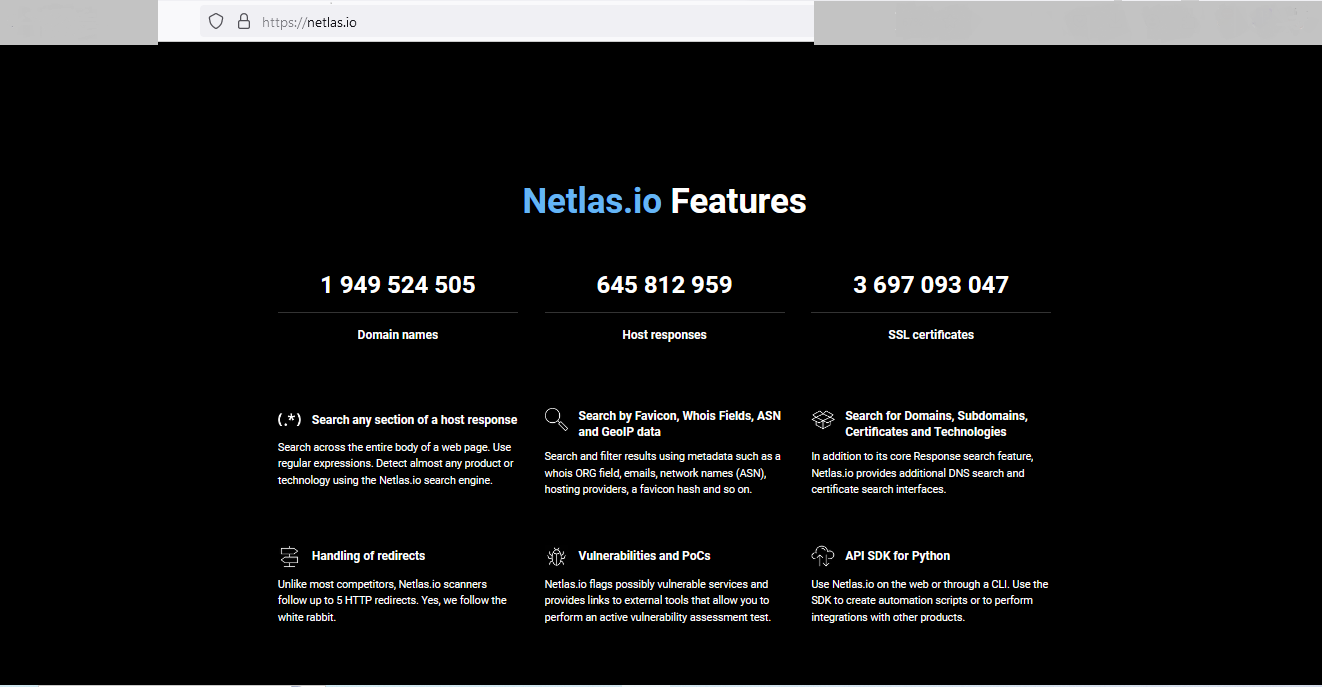

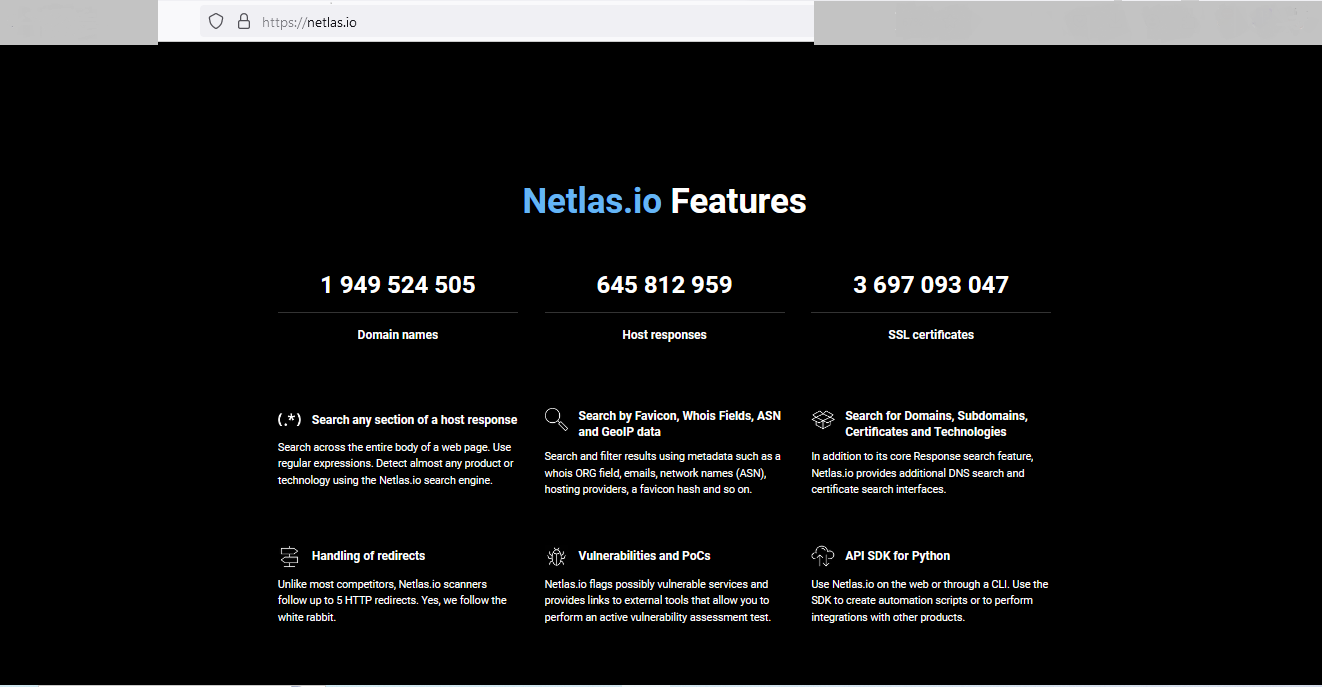

به موازات تکامل و پیشرفت تهدیدات سایبری، سازمانها، صنایع و افراد باید استراتژیهای دفاعی خود را تطبیق و ارتقا دهند. یکی از ابزارهای قدرتمندی که در سالهای اخیر پدیدار شده است، OSINT مخفف عبارت هوش منبع باز یا (Open Source intelligence) است. زمانی که OSINT به درستی مورد استفاده قرار گیرد، میتواند دید ارزشمندی در مورد تهدیدات و آسیبپذیریها ارائه دهد و اثربخشی تلاشهای حوزه امنیت سایبری را افزایش دهد. استفاده درست از ابزار OSINT در سازمان میتواند امنیت سایبری را با کمک به گردآوری اطلاعات مربوط به شرکت، کارمندان، داراییهای فناوری اطلاعات و سایر دادههای محرمانه یا حساس که میتواند توسط مهاجم مورد بهرهبرداری قرار گیرد، بهبود بخشد. گردآوری این اطلاعات و پنهان کردن یا حذف آنها میتواند در کاهش حملات سایبری نقش مهمی داشته باشد. افرادی که به طور منظم عملیات OSINT را انجام میدهند بسته به نیاز خود از مجموعهای از ابزارها استفاده میکنند. Netlas.io یک اسکنر اینترنتی (آنلاین) و یک موتور جستجو است که هر آدرس IPv4 و هر نام دامنه شناخته شده را با استفاده از پروتکلهایی مانند HTTP، FTP، SMTP، POP3، IMAP، SMB/CIFS، SSH، Telnet، SQL و غیره اسکن میکند. دادههای جمعآوری شده با اطلاعات اضافی دیگر تلفیق شده و در موتور جستجوی آن موجود است. همچنین مجموعه دادههایی را برای DNS registry، IP Whois، Domain Whois وگواهینامههای SSL ارائه میدهد.

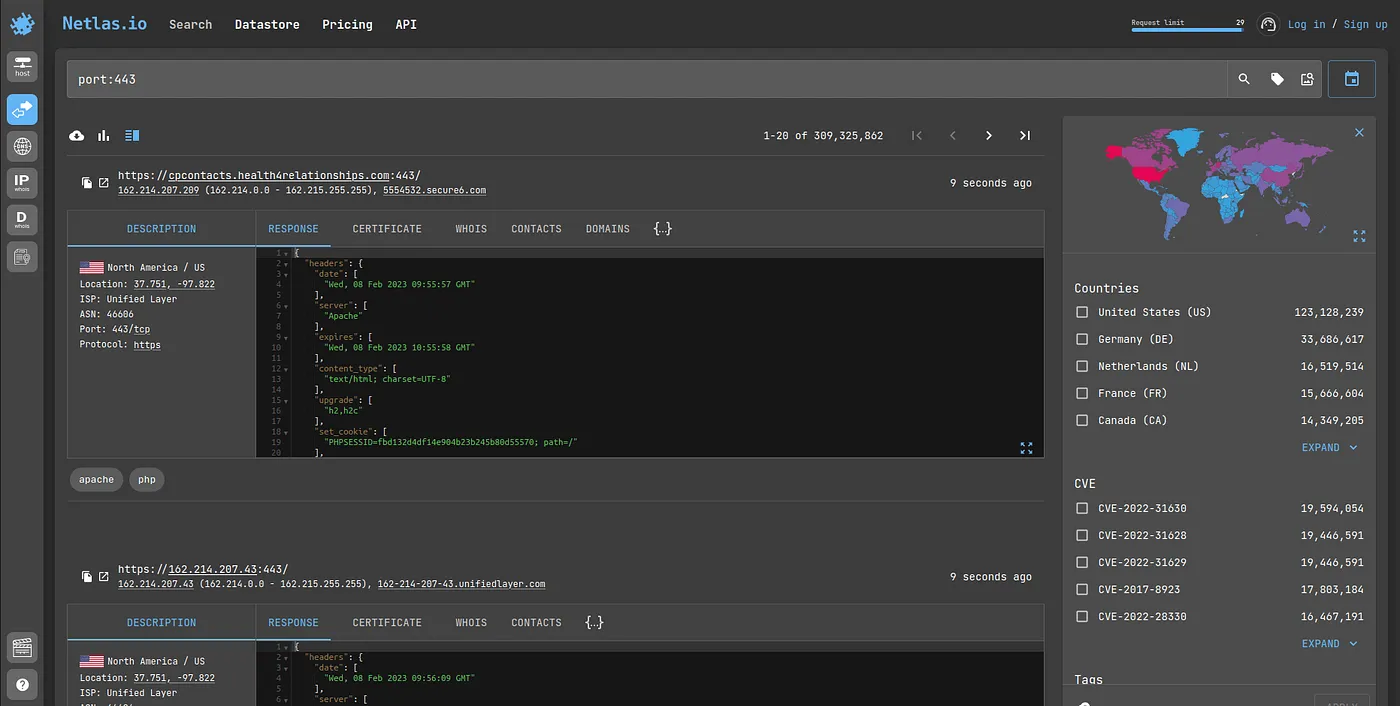

شکل 1. داشبورد Netlas

شکل 2. برخی اطلاعات وبسایت https://netlas.io

Netlas کارایی و قابلیتهای فراوانی دارد که در ادامه به برخی از آنها اشاره میشود:

• جمع آوری اطلاعات IP/دامنه

• مدیریت سطح حمله

• بررسی وبسایتها و برنامههای کاربردی وب، دستگاههای IoT و داراییهای آنلاین

• تستهای نفوذ و bug bounty (برای شناسایی)

• شناسایی دامنههای shadow IT و فیشینگ

در ادامه برخی از ویژگیهای Netlas از جمله Subdomain Enumeration بررسی میشود. همچنین نحوه پیدا کردن انواع دوربینهای آنلاین نشان داده میشود.

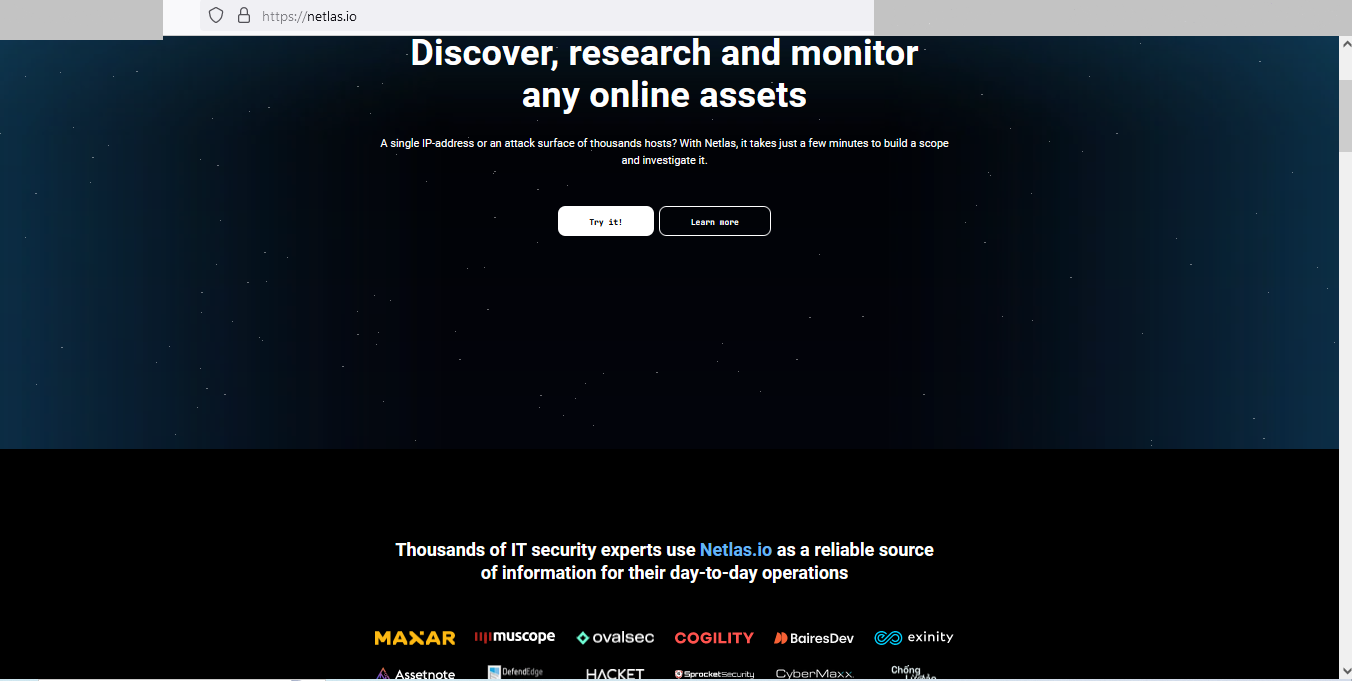

برای استفاده از Netlas، تنها کاری که باید انجام داد این است که به آدرس https://netlas.io مراجعه و روی Try It کلیک کرده و به صورت رایگان ثبتنام کرد.

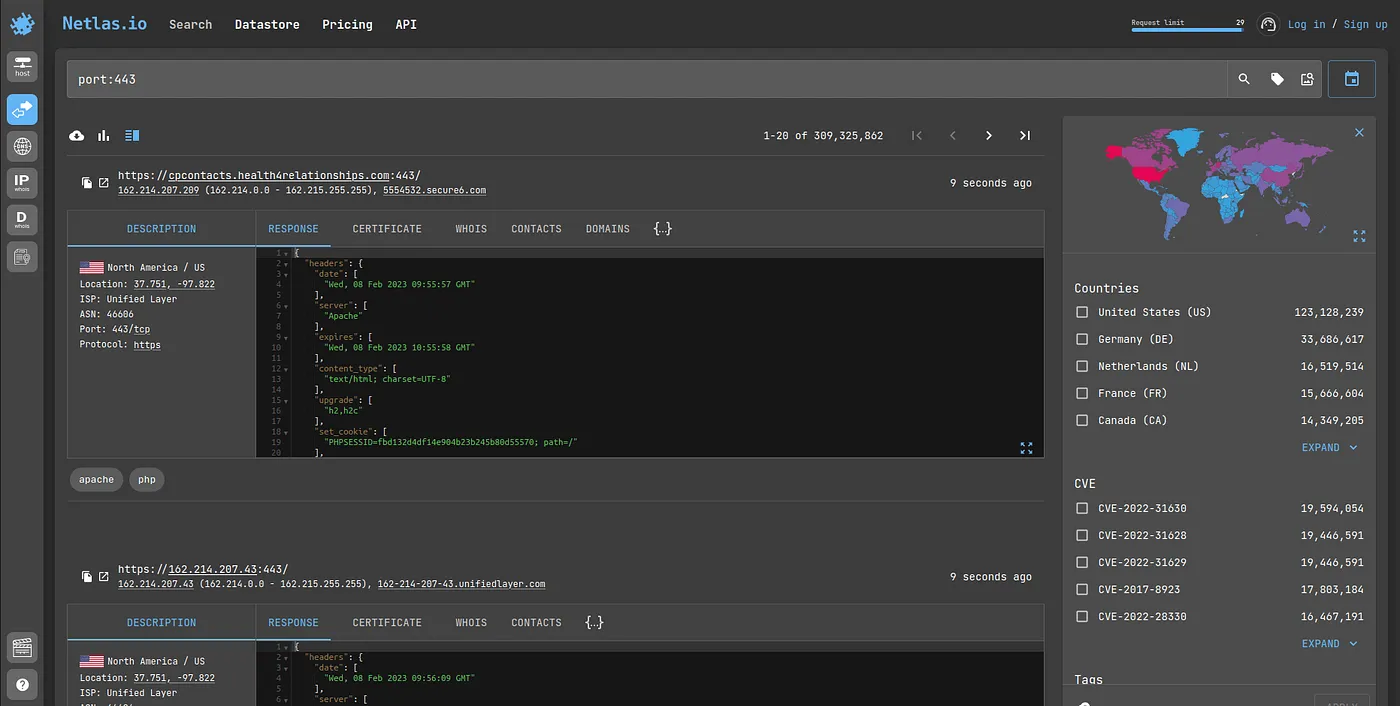

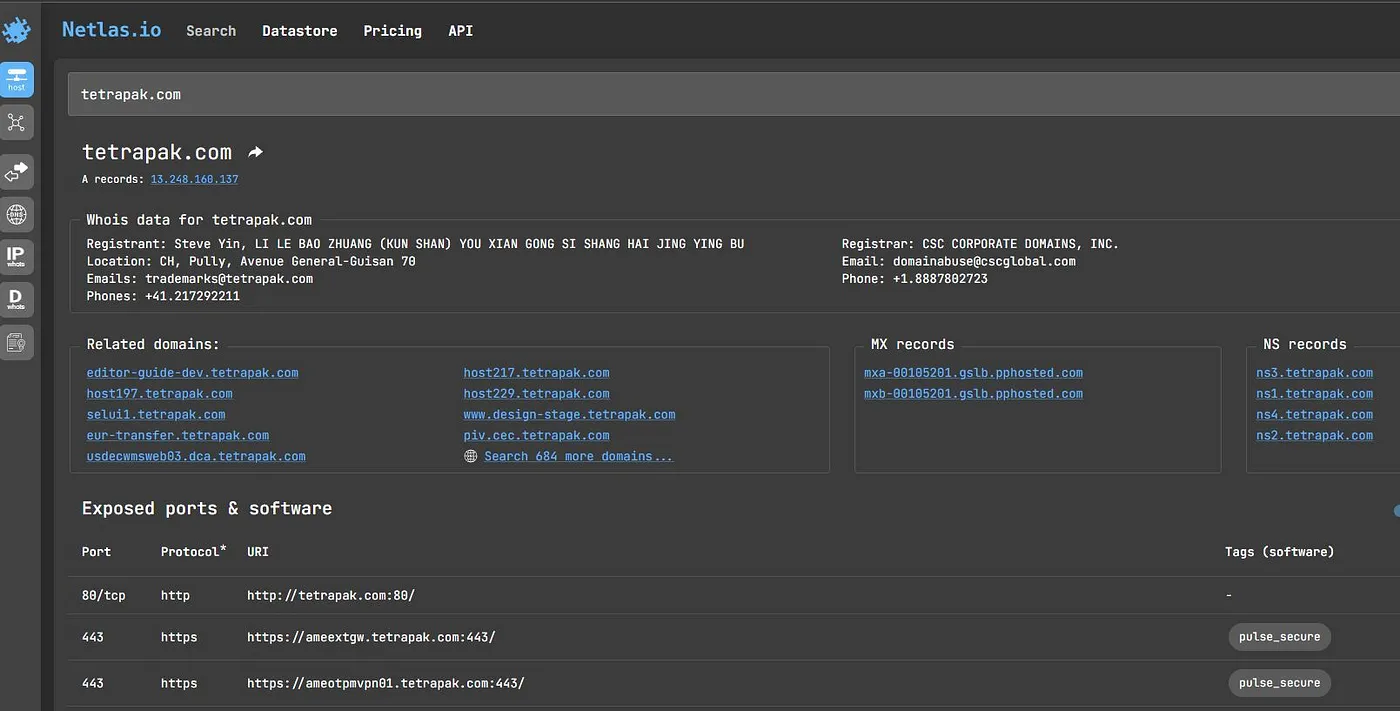

شکل 3. صفحه اصلی Netlas

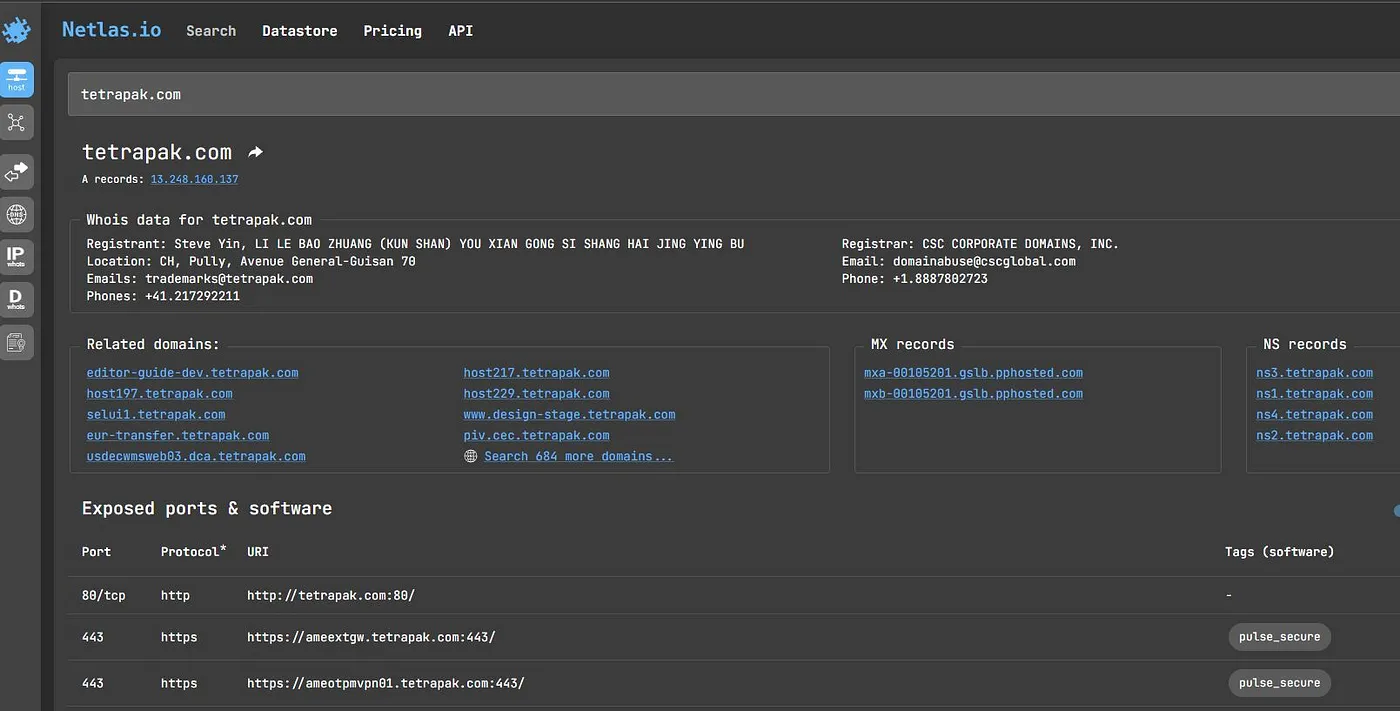

پس از ورود به سیستم، میتوان آدرس IP، موقعیت مکانی و اطلاعات Whois خود را دید. در همان نوار جستجو، میتوان هر آدرس IP یا دامنه را جستجو کرد و Netlas تمام اطلاعات مربوط به آن را ارائه میدهد. با Netlas میتوان اطلاعات بیشتری مانند آدرس IP، اطلاعات Whois، مکان، ایمیلها، شمارهها، دامنههای مرتبط، Name Server Records و MX(Mail Exchange Records) را پیدا کرد. همچنین تمام پورتها و سرویسهای موجود را که در حال اجراست، عمدتا https، و در صورت وجود CVE آسیببپذیری آن سرویس را مشاهده کرد. همچنین یک فیلتر برچسب (Tag) وجود دارد که Pulse Secure را نشان میدهد.(Pulse Secure نرمافزاری است که دسترسی ایمن و تأیید شده را برای کاربران از راه دور و تلفن همراه از هر دستگاه دارای وب، به منابع شرکت فراهم میکند).

شکل 4. جستجوی IP/domain

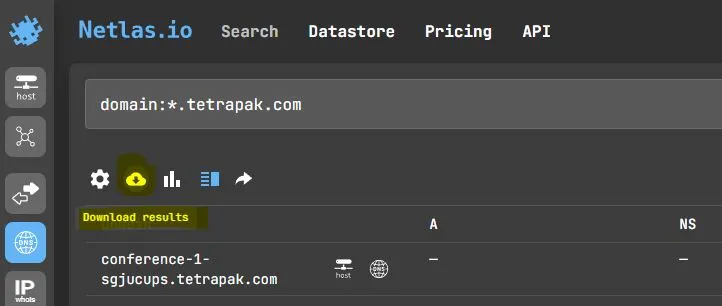

مثال مورد استفاده در این بخش، سایت tetrapak.com میباشد.

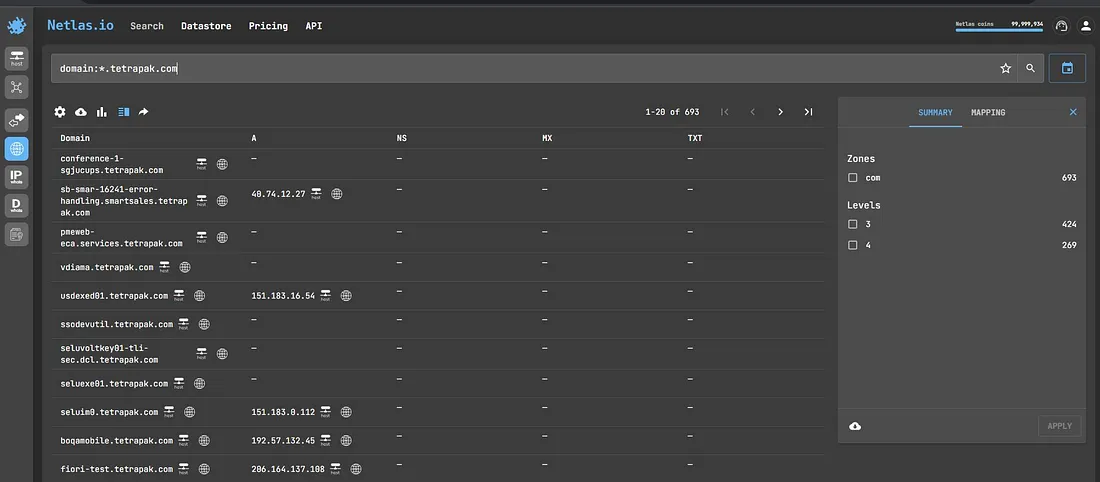

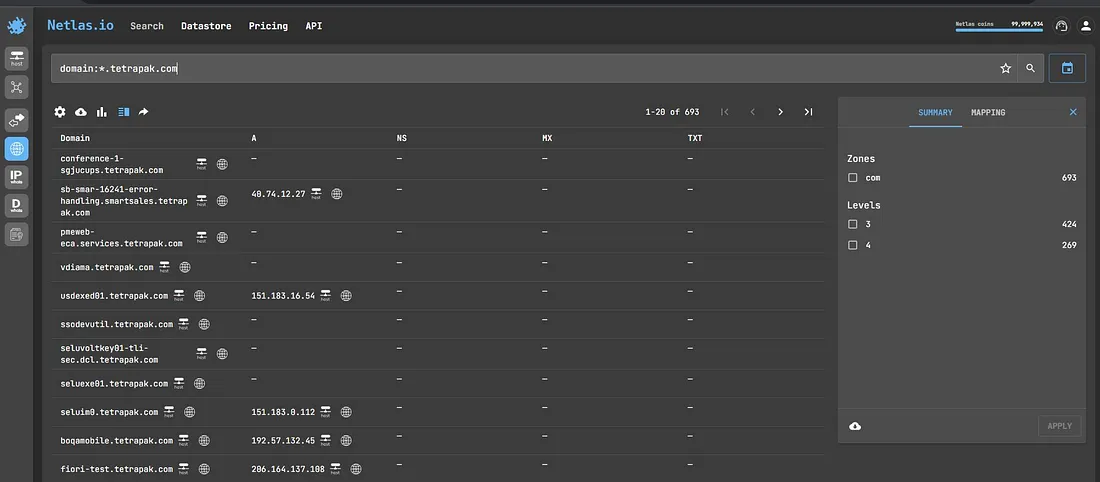

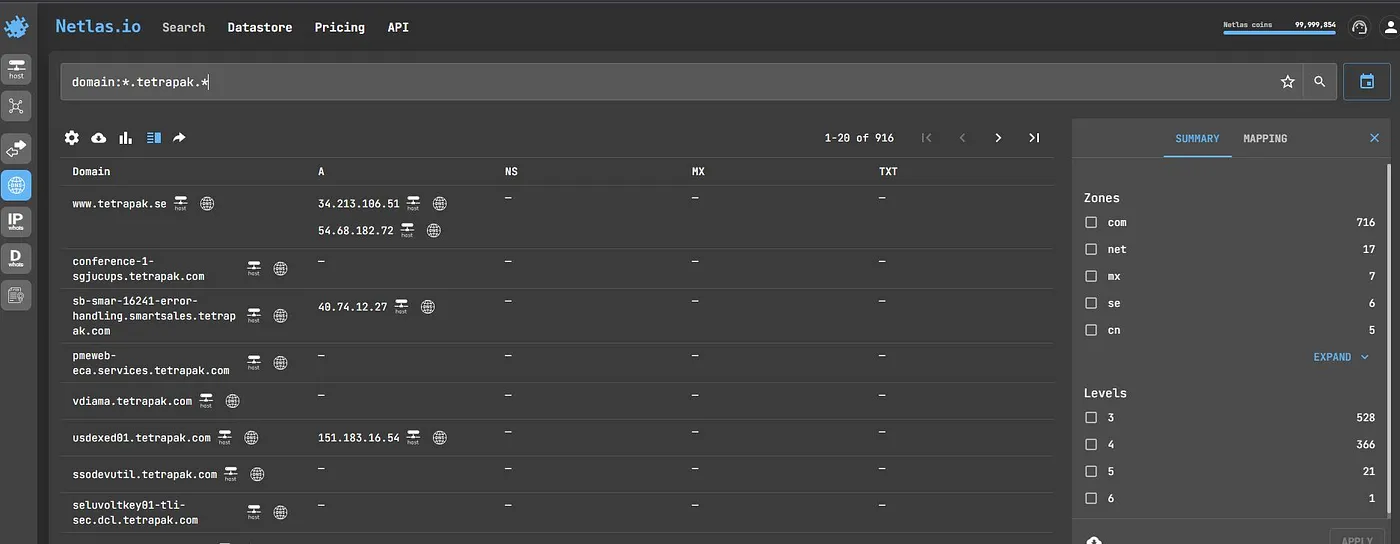

جستجوی DNS سومین گزینهای است که در سمت چپ ابزار آنلاین Netlas قرار دارد. Netlas فهرستی از مثالهای مفید برای یافتن اطلاعات مورد نیاز در مورد یک دامنه در اختیار ما قرار میدهد. شکل 5 جزئیات بیشتری مانند فهرست زیر دامنهها، آدرسهای IP برای زیر دامنهها، Name Server (NS)، Mail Server Exchange (MX) و TXT را نشان میدهد. همچنین در سمت راست تصویر فیلترهایی مانند Zones & Levels وجود دارد که میتوان از آنها برای محدود کردن نتایج خود استفاده کرد.

شکل 5. جستجوی DNS و زیردامنه

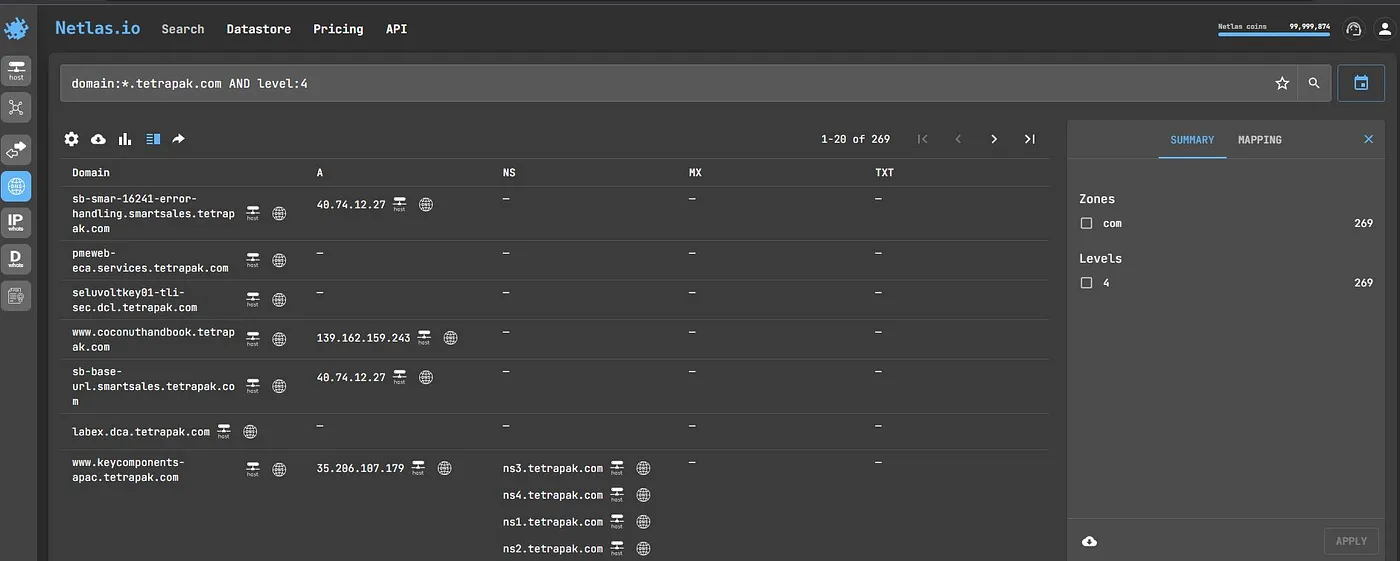

دستور زیر مثالی برای استفاده از فیلتر است:

domain:*.tetrapak.com AND level:4

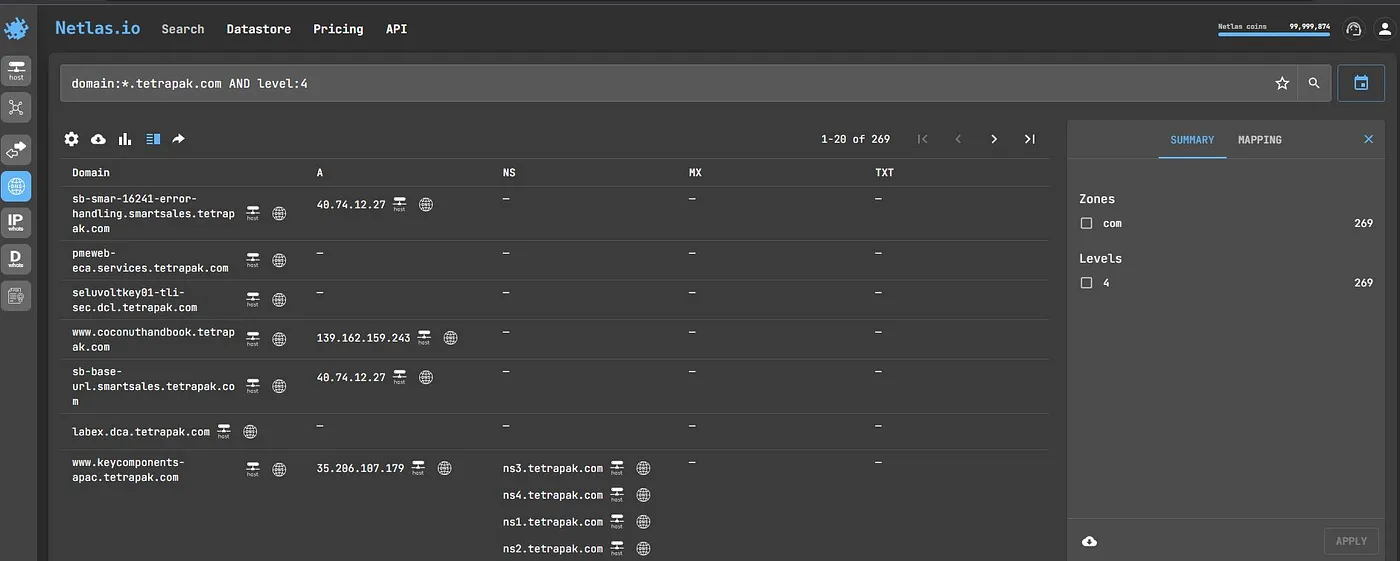

شکل 6. خروجی دستور domain:*.tetrapak.com AND level:4

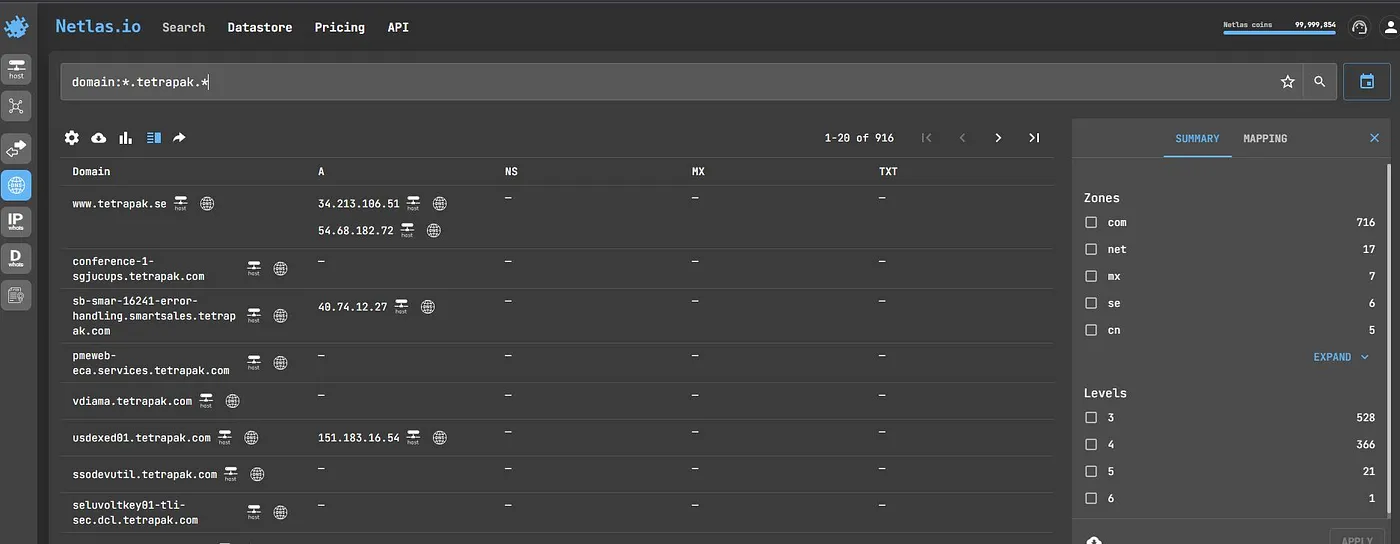

مثال برای یافتن دامنه های سطح بالا (TLD:

domain:*.tetrapak.*

شکل 7. خروجی دستور domain:*.tetrapak.*

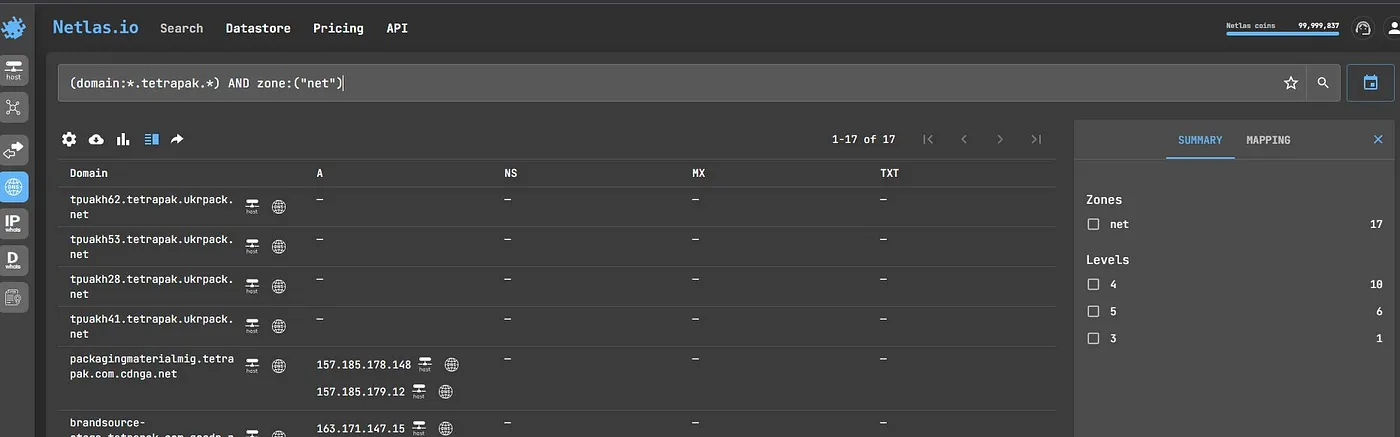

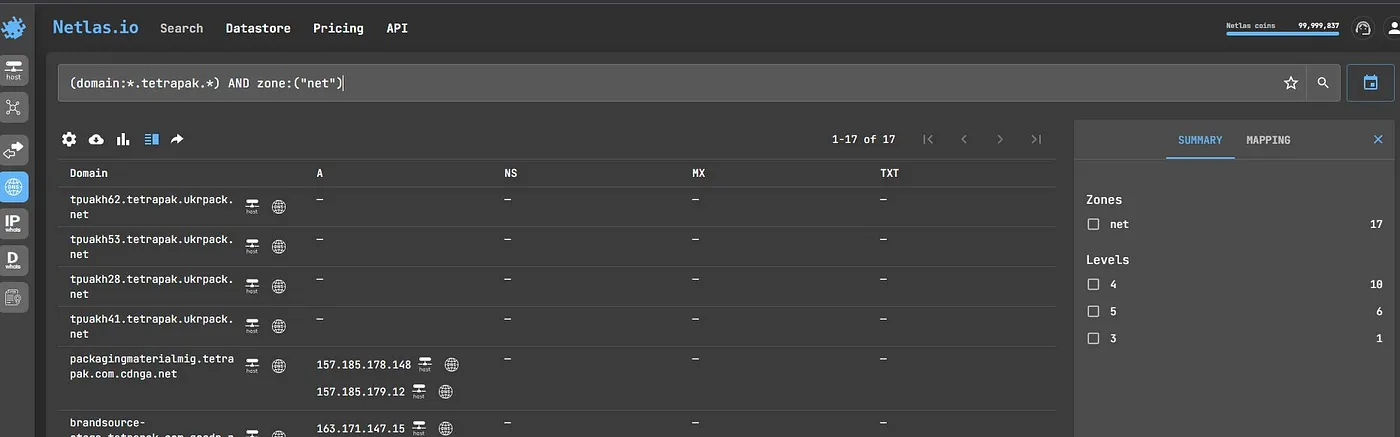

مثال جهت یافتن زیر دامنه های .net

(domain:*.tetrapak.*) AND zone:(“net”)

شکل 8. نتیجه جستجوی زیر دامنههای .net

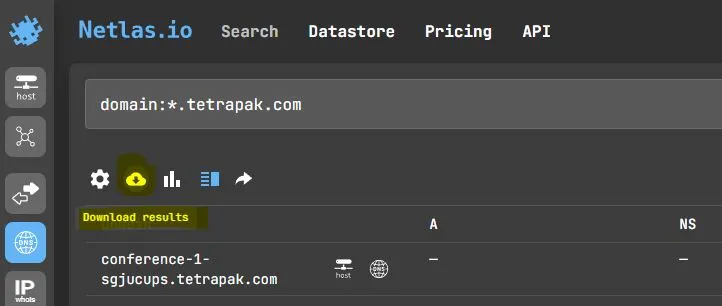

همچنین میتوان نتایج بررسی در Netlas را ذخیره نمود.

شکل 9. ذخیره نتایج

در صورت ذخیره نتایج با فرمت Json، جهت آنالیز آن میتوان از سایت زیر استفاده نمود:

https://jsonformatter.org/json-viewer

یا از دستور cat و grep در kali استفاده کرد.

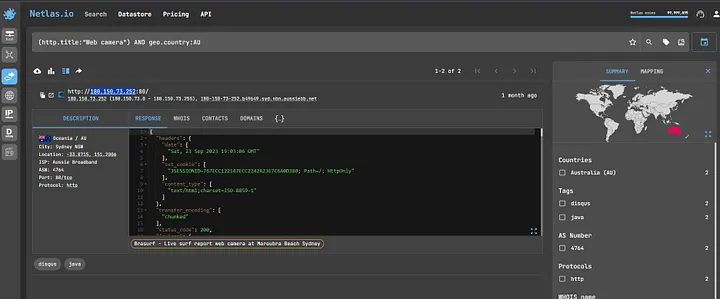

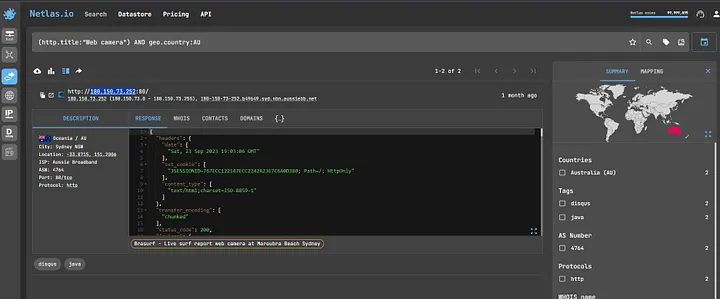

با استفاده از ابزار Netlas میتوان گروه خاصی از خدمات یا دستگاهها مانند IP cameras، دستگاههای اینترنت اشیا، پایگاههای اطلاعاتی، سرورهای وب و غیره را جستجو کرد.

مثال جهت جستجوی دوربینهای آنلاین:

search (http.title:”Web camera”)

شکل 10. جستجوی دوربینهای آنلاین

دستور شکل 10، همه وب سایتهایی را که کلمه " Web camera" در عنوان http خود دارند، جستجو میکند. (همچنین میتوان از برچسب geo.country:AU استفاده کرد تا نتایج را بر اساس کشور (به عنوان مثال: کشور استرالیا (AU) ) فیلتر کند.). سپس میتوان با استفاده از رمز عبور پیشفرض و یا bruteforce به دوربین دسترسی پیدا کرد.

دستور زیر جهت جستجو وبکم یک سازنده خاص به نام dlink است.

tag.dlink_webcam:*

بنابراین Netlas ابزاری مفید برای یافتن دوربینهای آنلاین است. همچنین میتوان با استفاده از درخواستهای خاص، دوربینهای سازندههای خاصی را که دارای آسیبپذیری میانافزار هستند یا رمزهای عبور پیشفرض دارند، جستجو کرد.

Netlas را میتوان با tines، Subfinder، Maltego، Amass، Uncover ادغام کرد. همچنین میتوان آن را با Nuclei خودکار کرد. Netlas دارای یک Chrome Extension اختصاصی است.

Netlas ابزاری کاملا رایگان است و چندین طرح premium با قیمت مناسب ارائه میدهد که میتوان بر اساس نیاز کاری خود از آنها استفاده کرد. طرحها بر اساس محدودیت درخواست، دانلود و نتیجه متمایز میشوند. نسخه رایگان Community به شما این امکان را میدهد تا روزانه 50 درخواست را به پلتفرم به صورت رایگان ارسال کنید. همچنین دارای یک نسخه Enterprise برای سازمانهایی است که به دسترسی نامحدود با تمام ویژگیها و دادههای Netlas.io نیاز دارند که بهترین راهحل را برای تیمهای امنیت سایبری ارائه میدهد.

منابع خبر:

[1] https://netlas.medium.com

[2] https://github.com/netlas-io

[3] https://github.com/netlas-io/netlas-cookbook