کشف آسیبپذیری در Outlook email service

جزئیات فنی دو آسیبپذیری امنیتی وصلهشده در سرویس ایمیل Outlook منتشر شده است. این آسیبپذیریها میتوانند توسط مهاجمان برای اجرای کد از راه دور در سرویس ایمیل Outlook بدون نیاز به تعامل با کاربر مورد بهرهبرداری قرار گیرند.

این آسیبپذیریهای امنیتی که مایکروسافت آنها را رفع کرده است، عبارتند از:

- CVE-2023-35384 (امتیاز CVSS: 5.4): این آسیبپذیری امکان دور زدن ویژگی امنیتی پلتفرمهای HTML ویندوز را فراهم میکند.

- CVE-2023-36710 (امتیاز CVSS: 7.8): این آسیبپذیری امکان اجرای کد از راه دور در هسته Windows Media Foundation را فراهم میکند.

همچنین شرکت مایکروسافت در ماه مارس 2023 یک آسیبپذیری امنیتی مهم در Outlook را وصله کرد. این آسیبپذیری به مهاجمان اجازه میداد تا با دور زدن ویژگی امنیتی پلتفرمهای HTML ویندوز، کد دلخواه خود را از راه دور در Outlook اجرا کنند. مهاجم میتواند از این آسیبپذیری جهت دسترسی غیرمجاز به حسابهای قربانیان در سرورهای Exchange بهرهبرداری کند.

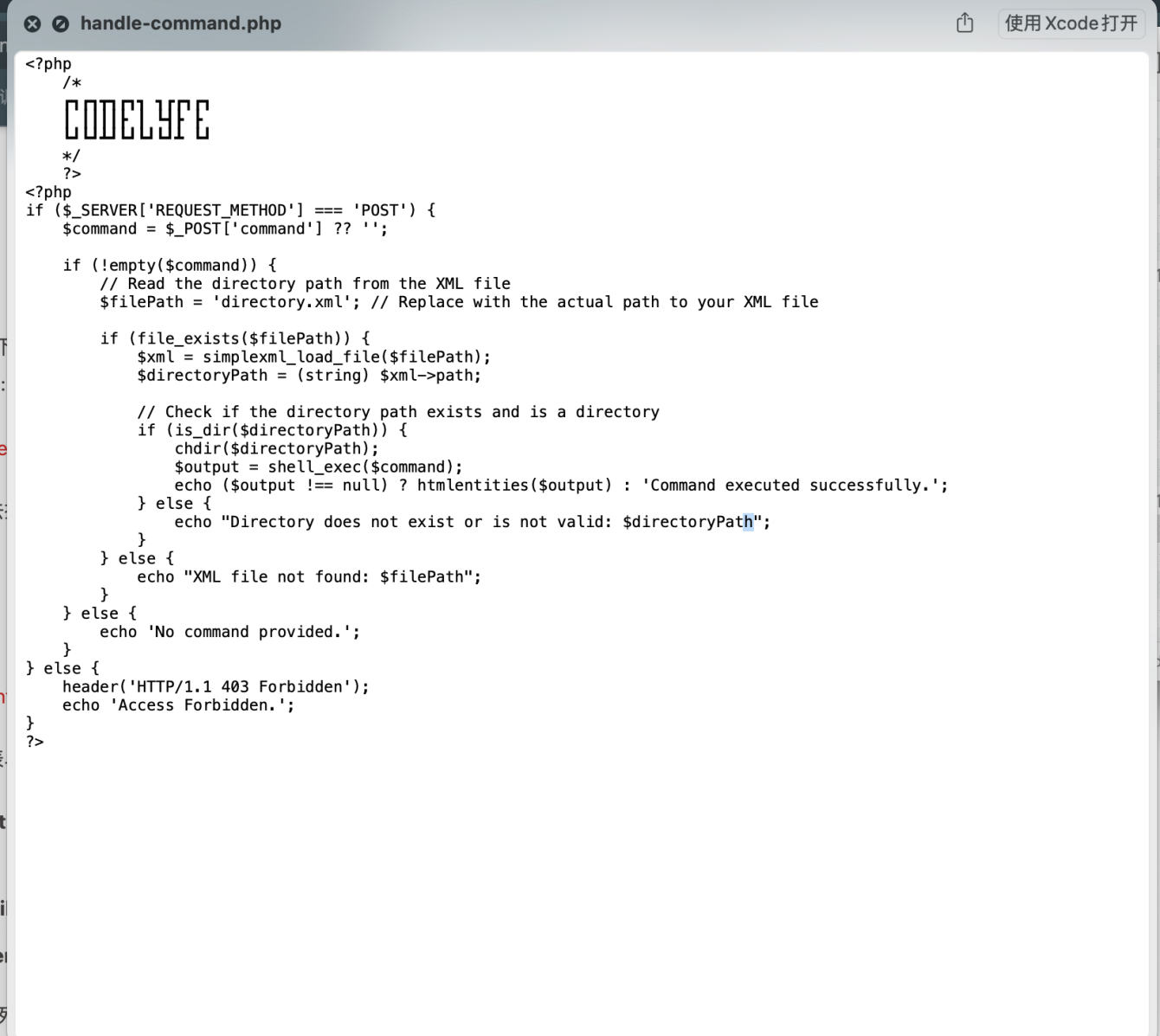

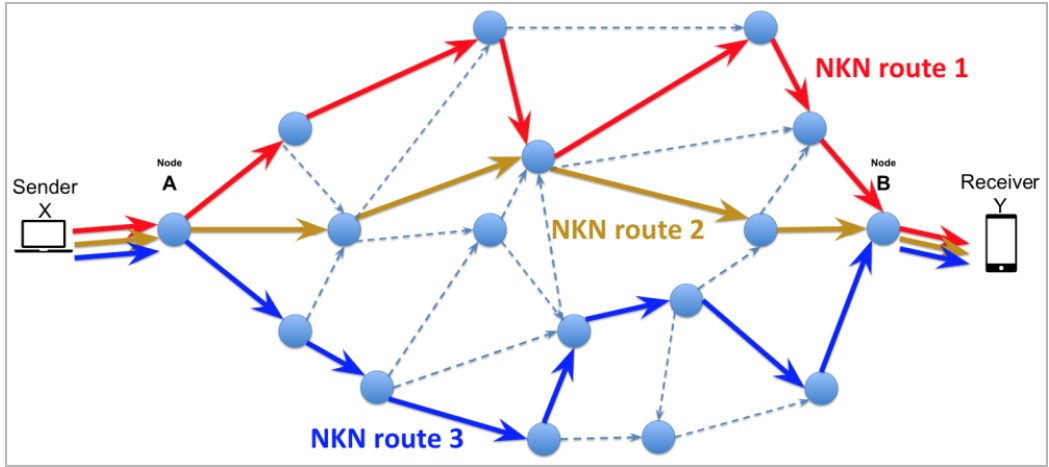

بهرهبرداری از آسیبپذیری با شناسه CVE-2023-35384 نیز مانند CVE-2023-29324 میتواند برای اجرای کد از راه دور در Outlook بدون نیاز به تعامل کاربر صورت پذیرد. این امر با ارسال یک ایمیل به قربانی از طریق یک پیوند یا پیوست آلوده انجام میشود. هنگامی که قربانی روی پیوند یا پیوست کلیک میکند، اکسپلویت اجرا میشود و کد مخرب را در Outlook بارگذاری میکند.

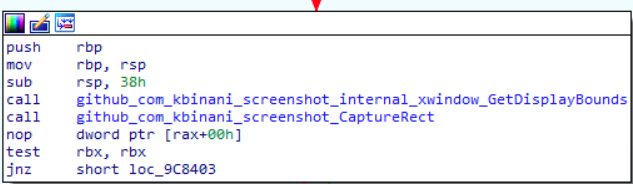

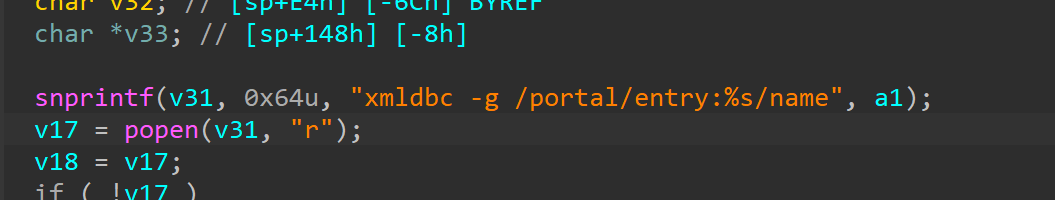

بهرهبرداری آسیبپذیری با شناسه CVE-2023-36710 نیز میتواند جهت اجرای کد از راهدور در Outlook بدون نیاز به تعامل کاربر صورت پذیرد. این امر با ارسال یک ایمیل حاوی فایل صوتی آلوده برای قربانی انجام میشود.

توصیههای امنیتی

جهت محافظت در برابر این نقص امنیتی به کاربران توصیه میشود اقدامات زیر را اعمال نمایند:

• سازمانها جهت مسدود کردن اتصالات SMB خروجی به آدرسهای IP عمومی راه دور باید از microsegmentation استفاده کنند.

• سازمانها باید NTLM را غیرفعال کنند یا کاربران را به گروه امنیتی کاربران محافظت شده اضافه کنند.

این اقدامات میتواند به جلوگیری از بهرهبرداری از آسیبپذیریهای امنیتی در SMB و کاهش خطر سرقت دادهها، دسترسی غیرمجاز به حسابها یا اجرای کد مخرب کمک کند.

منبعخبری:

https://thehackernews.com/2023/12/beware-experts-reveal-new-details-on.html

- بیشتر بخوانید...

- 111