شناسایی یک بدافزار جدید اندرویدی با نام Xamalicious

اخیراً یک بدافزار جدید اندرویدی به نام Xamalicious کشف شده است که حدود 338،300 دستگاه را از طریق برنامههای مخرب در فروشگاه رسمی اندروید یعنی Google Play آلوده کرده است. شرکت McAfee همچنین 14 اپلیکیشن آلوده را در Google Play شناسایی کرده است، که سه مورد از آنها هر کدام بیش از 100،000 نصب داشتهاند. هرچند که این اپلیکیشنها از Google Play حذف شدهاند، اما کاربرانی که آنها را از میانه سال 2020 نصب کردهاند، ممکن است هنوز هم برنامه مخرب فعالی از Xamalicious در گوشیهای خود داشته باشند که نیازمند اسکن و پاکسازی دستی است.

اپلیکیشنهای آلوده به Xamalicious عبارتند از:

• Essential Horoscope for Android با بیش از 100،000 نصب

• 3D Skin Editor for PE Minecraft با بیش از 100،000 نصب

• Logo Maker Pro با بیش از 100،000 نصب

• Auto Click Repeater با 10،000 نصب

• Count Easy Calorie Calculator با 10،000 نصب

• Dots: One Line Connector با 10،000 نصب

• Sound Volume Extender با 5،000 نصب

همچنین یک مجموعه جداگانه شامل 12 اپلیکیشن مخرب آلوده به Xamalicious وجود دارد که آمار دانلود آنها در دسترس نیست. این اپلیکیشنها از طریق فروشگاههای غیررسمی اپلیکیشن به صورت فایلهای APK قابل دانلود، کاربران را آلوده میکنند.

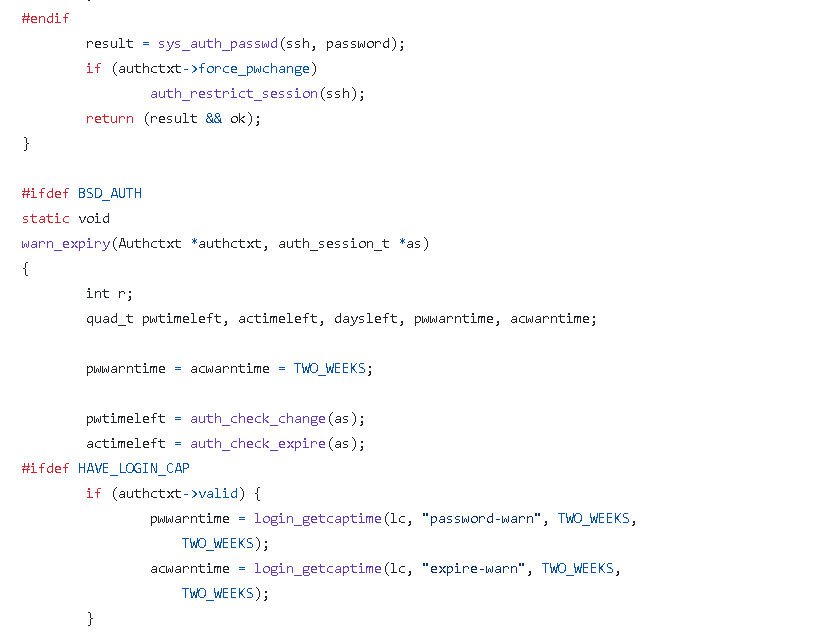

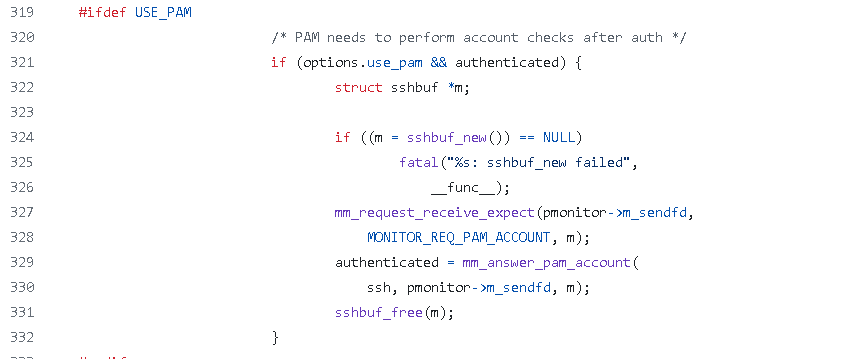

Xamalicious یک بدافزار اندرویدی مبتنی بر NET. است که به صورت جاسازی شده (به شکل 'Core.dll' و 'GoogleService.dll' ) در داخل برنامههای توسعه یافته با استفاده از چارچوب منبع باز Xamarin، قرار دارد که تجزیه و تحلیل کد آن را دشوارتر میکند.

این بدافزار پس از نفوذ به دستگاه آسیبدیده، سرویس دسترسی (Accessibility Service) را درخواست میدهد. این مجوز به این بدافزار اجازه انجام عملیات اختصاصی مانند مخفی کردن عناصر صفحه نمایش و اختصاص مجوزهای اضافی به خود را میدهد. همچنین، این دسترسی بالا به بدافزار این امکان را میدهد که فعالیتهای مخرب متنوعی را در دستگاه آلوده انجام دهد.

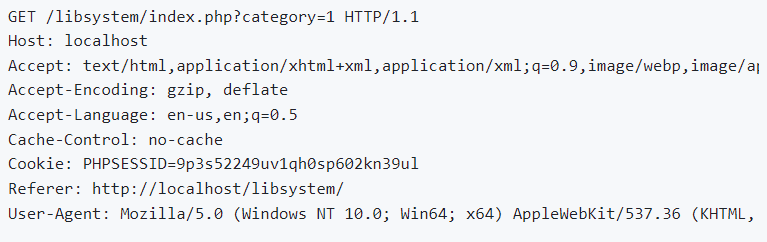

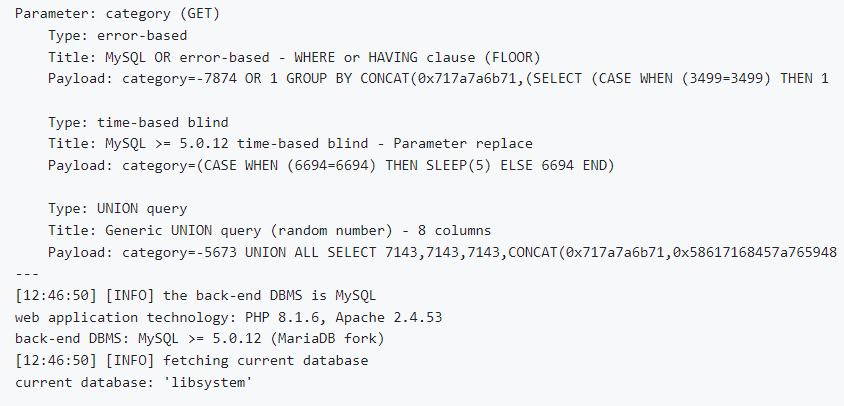

در مرحله بعد، Xamalicious با سرور C2 (فرمان و کنترل) ارتباط برقرار کرده و در صورت تطابق با پیشنیازهای جغرافیایی، شبکه، تنظیمات دستگاه و وضعیت روت، دستورالعمل (DLL) مرحله دوم به نام 'cache.bin' را از سرور دریافت میکند.

بدافزار Xamalicious توانایی اجرای دستورات زیر را دارد:

• DevInfo : جمعآوری اطلاعات دستگاه و سختافزار، شامل شناسه Android، برند، پردازنده، مدل، نسخه سیستمعامل، زبان، وضعیت گزینههای توسعهدهنده، جزئیات SIM و firmware.

• GeoInfo : تعیین مکان جغرافیایی دستگاه با استفاده از آدرس IP، جمعآوری نام ISP، سازمان، خدمات و یک امتیاز برای شناسایی کاربران غیرمجاز.

• EmuInfo : فهرست adbProperties برای اطمینان از اینکه مشتری یک دستگاه واقعی یا یک شبیهساز است؛ بررسی پردازنده، حافظه، سنسورها، پیکربندی USB و وضعیت ADB.

• RootInfo : شناسایی اینکه دستگاه روت شده است یا خیر با استفاده از روشهای مختلف و ارائه وضعیت روت.

• Packages : لیست کلیه برنامههای سیستمی و شخصیسازی شده نصب شده در دستگاه با استفاده از دستورات سیستم.

• Accessibility : گزارش وضعیت مجوزهای خدمات دسترسی.

• GetURL : درخواست پیلود مرحله دوم از سرور C2 با ارائه شناسه Android و دریافت وضعیت و احتمالاً یک DLL جمعآوریشده.

همچنین McAfee ارتباطاتی بین Xamalicious و یک اپلیکیشن مخرب تبلیغاتی به نام 'Cash Magnet' پیدا کرده است، که به صورت خودکار با کلیک بر روی تبلیغات، نرمافزارهای تبلیغاتی را در دستگاه قربانی نصب کرده و درآمدی برای اپراتورهایش ایجاد میکند.

بنابراین، احتمالاً Xamalicious هم عملیات مخرب در تبلیغات را روی دستگاههای آلوده انجام میدهد که میتواند کارایی پردازنده و پهنای باند شبکه را کاهش دهد.

هرچند Google Play از آپلود بدافزار مصون نیست، اما تلاشهایی جهت شناسایی و حذف تهدیدات جدیدی که در فروشگاه اپلیکیشن ظاهر میشوند، انجام میشود، که این امر در پلتفرمهای غیررسمی و کمتر نظارت شده اتفاق نمیافتد.

توصیههای امنیتی

کاربران اندروید باید از دانلود اپلیکیشنها از منابع ناشناخته خودداری کنند، خود را به اپلیکیشنهای ضروری محدود کنند، قبل از نصب، نظرات کاربران را به دقت بخوانند، و یک بررسی کلی از توسعهدهنده/ناشر اپلیکیشن انجام دهند تا آلودگی به بدافزارها در دستگاههای تلفن همراه خود را به حداقل برسانند.

منبع خبر:

[1] https://www.bleepingcomputer.com/news/security/new-xamalicious-android-malware-installed-330k-times…