در حین پیادهسازی بخش Open Authorization مربوط به برنامه Expo.io یک آسیبپذیری بحرانی امنیتی افشا شده است. این آسیبپذیری با شناسه CVE-2023-28131 پیگیری شده و در سیستم امتیازدهی CVSS دارای درجه شدت 9.6 است. یک عامل تهدید میتواند از این نقص در پلتفرمهای مختلفی مانند فیسبوک، گوگل یا توییتر، برای انجام اقدامات خودسرانه از طرف کاربر در معرض خطر، سوءاستفاده کند.

Expo نیز شبیه به Electron، یک پلتفرم منبع باز برای توسعه برنامههای بومی در سطح جهانی است. این پلتفرم بر روی اندروید، iOS و وب اجرا میشود. شایان ذکر است که برای موفقیت آمیز بودن حمله، سایتها و برنامههایی که از Expo استفاده میکنند، باید تنظیمات AuthSession Proxy برای تک ورود (SSO) را با استفاده از ارائهدهنده شخص ثالثی مانند Google و Facebook پیکربندی کرده باشند.

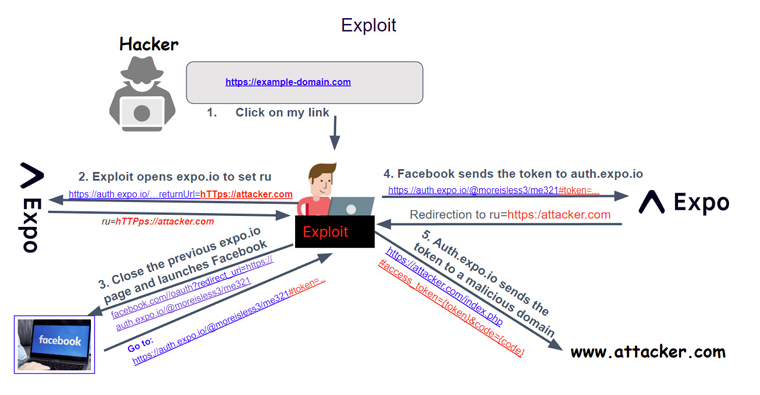

به عبارت دیگر، از این آسیبپذیری میتوان برای ارسال توکن مخفی مرتبط با ارائهدهنده ورود (مانند فیسبوک) به یک دامنه تحت کنترل عامل استفاده کرد. همچنین برای به دست گرفتن کنترل حساب قربانی میتوان از این آسیبپذیری بهره گرفت. این کار، با فریب دادن کاربر مورد نظر برای کلیک بر روی یک لینک ساختگی خاص انجام میشود و به کمک ابزاری مانند ایمیل، پیامهای SMS یا یک وبسایت مشکوک، صورت میگیرد.

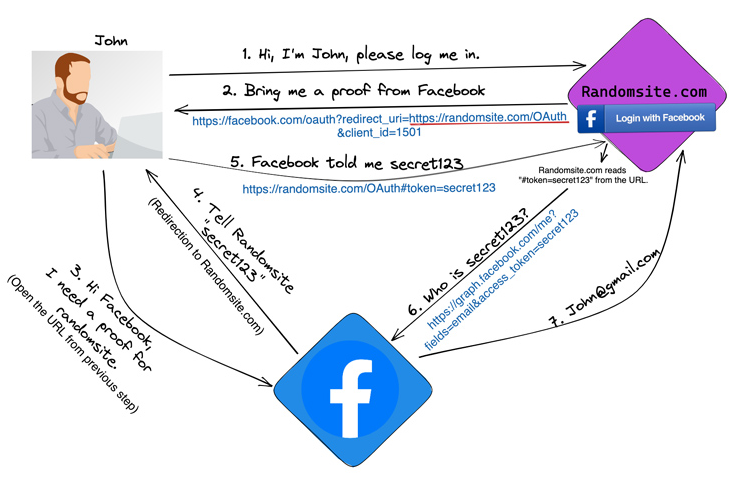

Expo اعلام کرد که پس از افشای معتبر آسیبپذیری، در عرض چند ساعت یک اصلاح بسیار فوری را منتشرکرده است. همچنین توصیه میشود که کاربران برای فعال کردن ویژگیهای SSO، به جای استفاده از پروکسیهای AuthSession API، مستقیما از طرحهای ثبت URL لینک عمیق با ارائهدهندگان احراز هویت شخص ثالث که در شکل زیرمثالی از آن آمده است، استفاده کنند.

جیمز آید از Expo عنوان کرد که: «این آسیبپذیری به مهاجم بالقوه این امکان را میدهد که کاربر را فریب دهد تا بر روی یک لینک مخرب کلیک کند. سپس کاربر به ارائهدهنده احراز هویت شخص ثالث وارد میشود و به این ترتیب سهواً اعتبارات احراز هویت شخص ثالث خود را فاش مینماید. این مشکل به این خاطر است که قبل از اینکه کاربر صراحتاً تأیید کند که به URL بازخوانی اعتماد دارد یا خیر، auth.expo.io این URL بازخوانی برنامه را ذخیره میکند.»

این افشاء به دنبال کشف مشکلات مشابهی با OAuth در سایتهای Booking.com و Kayak.com اتفاق افتاد. این مشکلات میتوانستند برای کنترل حساب کاربران، مشاهده کامل اطلاعات شخصی یا اطلاعات کارت بانکی آنها و انجام اقدامات از جانب قربانی مورد استفاده قرار گیرند.

این یافتهها، هفتهها پس از آن به دست آمد که شرکت امنیت سایبری سوئیسی Sonar یک نقص پیمایش مسیر و تزریق SQL در سیستم مدیریت محتوای سازمانی Pimcore را با کد (CVE-2023-28438) شرح داد. با استفاده از این نقص یک مهاجم میتواند با مجوزهای وب سرور، با اجرای کد PHP دلخواه روی سرور، سوء استفادههایی را انجام دهد.

Sonar، یک آسیبپذیری اسکریپت بینسایتی ذخیرهشده و تایید نشده را افشا کرد که بر نسخههای LibreNMS 22.10.0 و قبل از آن تأثیر میگذارد. این آسیبپذیری میتواند با فعال کردن پروتکل ساده مدیریت شبکه (SNMP) برای اجرای کد از راه دور مورد سوء استفاده قرار گیرد.

- 238