آسیبپذیری بحرانی دور زدن فرآیند احراز هویت در افزونه وردپرس POST SMTP

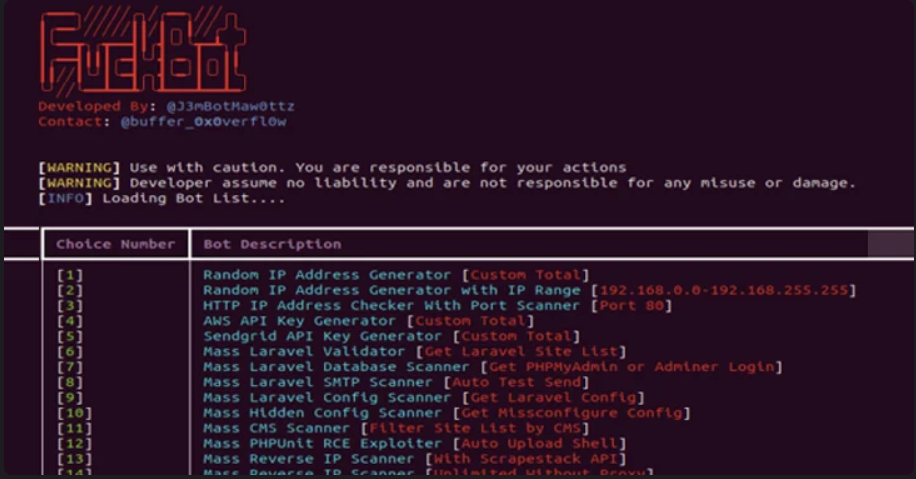

یک آسیبپذیری بحرانی با شناسه CVE-2023-6875 و شدت 9.8 در افزونه وردپرس POST SMTP با بیش از 300 هزار نصب فعال کشف شده است که به مهاجمان اجازه میدهد کلید API استفاده شده جهت احراز هویت در این افزونه را مجدد تنظیم نمایند. بهرهبرداری از این آسیبپذیری مهاجمان را قادر میسازد تا فایلهای لاگ را مشاهده کرده و ایمیلهای مربوط به بازیابی کلمه عبور را مشاهده کنند.

پس از کشف این آسیبپذیری یک نقص امنیتی دیگر از نوع Unauthenticated XSS نیز در این افزونه کشف شده است که دارای شناسه CVE-2023-7027 و شدت بالا بوده و به مهاجمان اجازه میدهد بدون احراز هویت اسکریپتهای دلخواه را در برخی صفحات تزریق نمایند؛ هفته گذشته نیز یک آسیبپذیری Reflected XSS با شناسه CVE-2023-6621 در این افزونه شناسایی شده بود اما بهرهبرداری از آن نیاز به دسترسی Admin دارد.

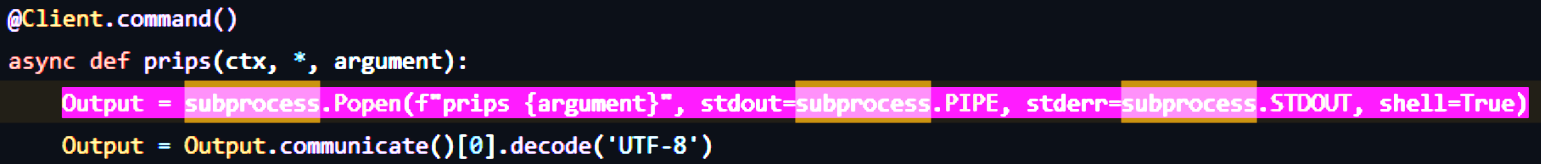

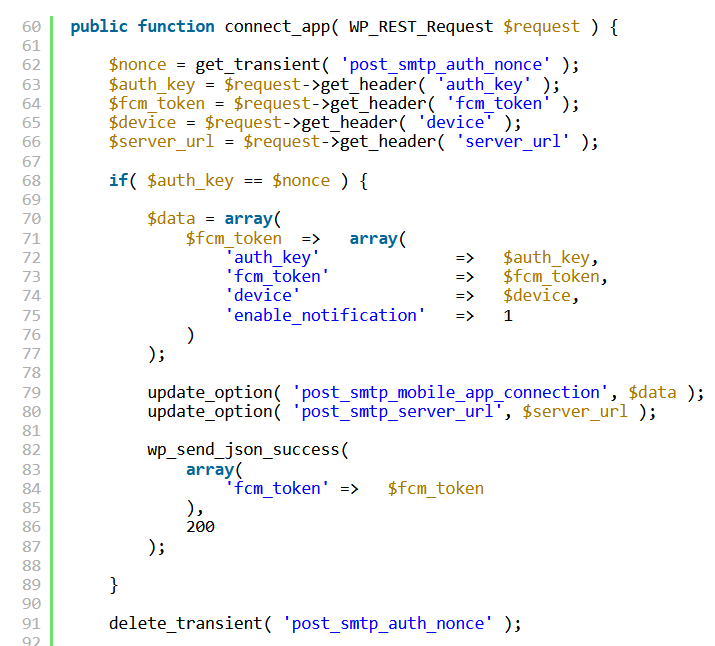

آسیبپذیری با شناسه CVE-2023-6875 در واقع از نوع Type Juggling میباشد. این افزونه کمک میکند که بتوان یک SMTP mailer را در وبسایت وردپرسی پیکربندی کرد و جایگزینی برای تابع پیشفرض ایمیل در وردپرس میباشد. یک اپلیکیشن موبایل میتواند از طریق یک کلید احراز هویت ایجاد شده به این افزونه متصل شود. با بررسی کد منبع افزونه مشاهده میشود که تابع connect_app() در کلاس Post_SMTP_Mobile_Rest_API برای ذخیره تنظیمات برنامه موبایل استفاده میشود:

برای تنظیم مقدار توکن FCM نیاز به دانستن یک مقدار nonce میباشد که به صورت تصادفی تولید شده است. اما این افزونه توکن احراز هویت را در تمام موارد حذف میکند. یعنی پس از ارسال یک درخواست، مقدار nonce همیشه خالی است. بنابراین مهاجم میتواند در درخواست بعدی مقدار توکن FCM را تنظیم نماید و یک مقدار خالی برای کلید احراز هویت ارائه دهد که به صورت true ارزیابی میشود. پس از اتصال موفق میتوان تمام ایمیلها را مشاهده کرد که این امر شامل ایمیلهای مربوط به بازیابی کلمه عبور میباشد، پس با درخواست بازیابی کلمه عبور مهاجم میتواند کنترل کامل وبسایت را در دست بگیرد و فایلهای دلخواه خود را همانند مدیر سایت بارگذاری نماید.

نسخههای تحت تأثیر

نسخه 2.8.7 و قبلتر افزونه وردپرس POST SMTP تحت تأثیر این آسیبپذیری قرار میگیرند.

توصیههای امنیتی

آخرین نسخه منتشر شده این افزونه 2.8.9 میباشد و آسیبپذیریهای مذکور در نسخه 2.8.8 برطرف شدهاند. توصیه میشود دراسرع وقت نسبت به نصب آخرین بهروزرسانی اقدام نمایید.

منابع خبر:

[1] https://nvd.nist.gov/vuln/detail/CVE-2023-6875

[2]https://www.wordfence.com/blog/2024/01/type-juggling-leads-to-two-vulnerabilities-in-post-smtp-mail…