در کمپینهای اخیر، مهاجمان عمدتاً از شبکههای اجتماعی مانند توییتر و دیسکورد جهت توزیع صفحات فیشینگ با موضوع ارزهای دیجیتال استفاده کردهاند که در نهایت منجر به ارائه بدافزار CLINKSINK شده است. بدافزار CLINKSINK از نوع Draider میباشد و برای سرقت اطلاعات حساس از قربانیان طراحی شده است. دادههایی که معمولاً توسط CLINKSINK استخراج می شوند عبارتند از:

- اطلاعات شخصی مانند نام، آدرس، شماره تلفن و شماره کارت اعتباری

- رمزهای عبور و اطلاعات ورود به سیستم

- اطلاعات مالی مانند شماره حساب بانکی و اطلاعات کارت اعتباری

- اطلاعات حساس مانند اسناد دولتی یا پزشکی

- آدرس کیف پول ارزهای دیجیتال

- کلیدهای خصوصی کیف پول

- کلمات بازیابی کیف پول

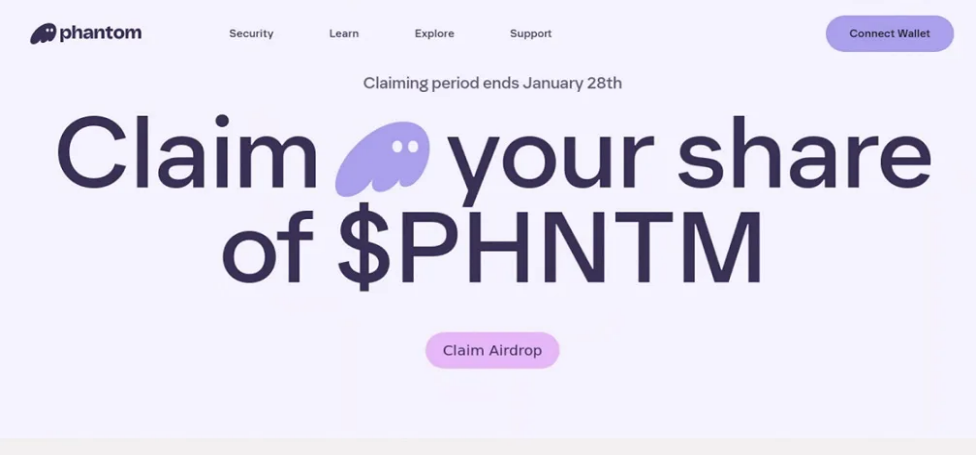

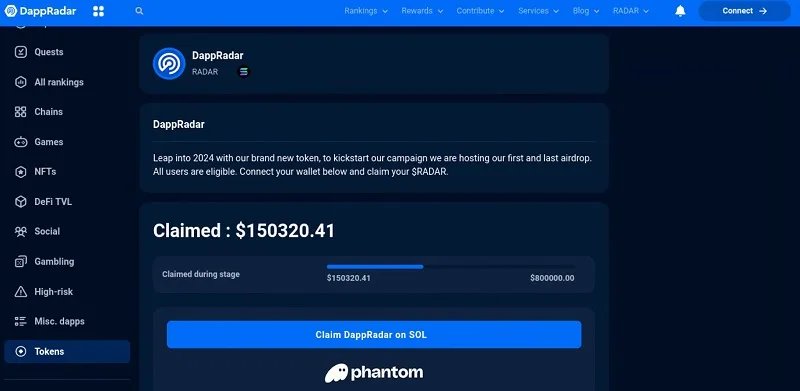

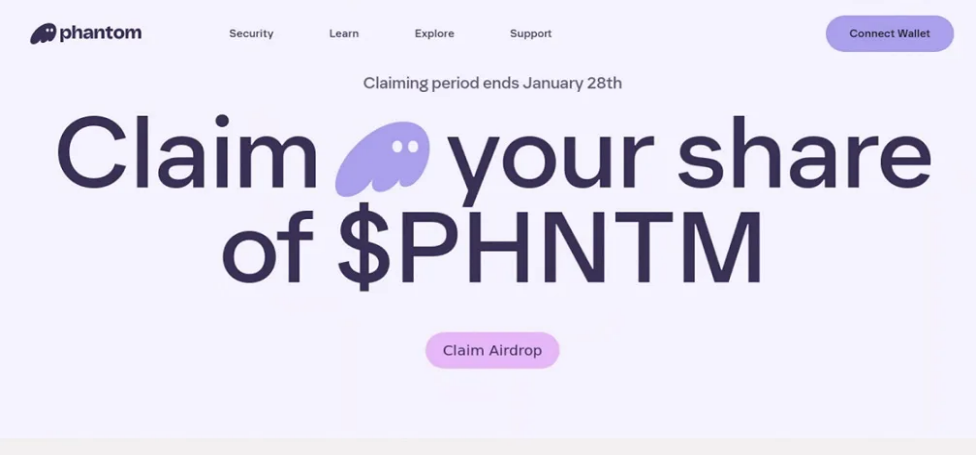

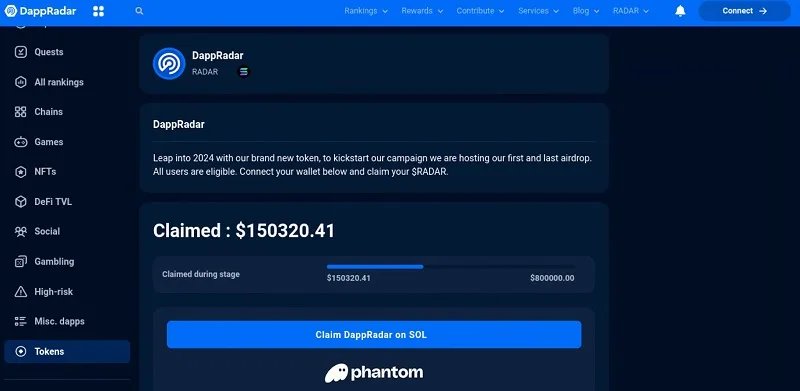

این بدافزار عمدتاً از طریق صفحات فیشینگ با موضوع ارزهای دیجیتال توزیع میشود. دامنهها و صفحات فیشینگ مشاهدهشده، عمدتاً از جعل طرحهای AirDrop منابع قانونی ارزهای دیجیتال مانند پلتفرمهای Phantom، DappRadar و BONK استفاده میکنند. در تصاویر زیر نمونههایی از این صفحات فیشینگ مشاهده میشود که حاوی کد جاوااسکریپت بدافزار CLINKSINK میباشند که امکان اتصال به کیف پول قربانی و سرقت ارزهای آن را فراهم میکنند.

شکل 1 صفحه فیشینگ BONK

شکل 2 صفحه فیشینگ PHNTM

شکل 3 صفحه فیشینگ DappRadar

قربانی پس از ورود به سایتهای فیشینگ از طریق لینکهای توزیع شده در شبکههای اجتماعی، کیف پول را برای دریافت توکن به این سایتها متصل میکند. پس از اتصال، از قربانی خواسته میشود تا یک تراکنش را امضا و تأیید کند. این کار منجر به سرقت ارزهای دیجیتال از کیف قربانی میشود.

آنالیز اولیه CLINKSINK

فایل CLINKSINK تجزیه و تحلیل شده (MD5 hash 8650e83da50bd726f77311b729905c0d) توسط یک کد جاوااسکریپت مبهم شده است. در بارگذاری صفحه، نمونه ابتدا بررسی میکند که آیا قربانی کیفپول دسکتاپ فانتوم را نصب کرده است یا خیر. در حالی که برخی از انواع شناسایی شده CLINKSINK چندین کیف پول ارزهای دیجیتال را هدف قرار میدهند، این نوع فقط فانتوم را هدف قرار میدهد. اگر این بررسی مثبت باشد، نمونه یک درخواست POST به یک URL در دامنه ontoothers[.]com میدهد که حاوی یک عبارت بسیار توهینآمیز است.

درخواست POST ارسال شده، به شرح زیر است، اما محققان به دلیل محتوای بدآموزی آن را حذف کردهاند:

<REDACTED>: null696969

کلید رمزگذاری که برای رمزگذاری درخواست استفاده میشود، به صورت هاردکد شده است:

3i4gthiwkeoqgjnhkiq3owrjgowejrgkomjwekiorfgmjikoewqrjmgij3ritgjfhi3qwrenjgikerdfg

سرور با پیکربندی و شناسه گروه تلگرامی که با AES رمزگذاری شده، پاسخ میدهد که در ادامه آمده است. اگر پاسخ رمزگشایی شود، یک متغیر cool وجود دارد که شناسه گروه تلگرامی است. متغیر دوم که حاوی پیکربندی است، از الفاظ رکیک استفاده شده است. این پیکربندی حاوی کیف پول Solana شریک (affiliate) و اپراتور، درصد تقسیم وجوه سرقتی و تعدادی پیکربندی برای کنترل رفتار بدافزار است:

cool: -1002032238930

<REDACTED>: {"receiver":"B4y9s5E8rb79RH4BoQRTqQBPKxpEFxdkL1y3E5A9XYCK","min_value_assets":10,"min_v

alue_connect":10,"button":{"connect":"Sign Up / Sign In with

Phantom.","desktop_required":"Desktop required","connecting":"Connecting...","connected":"Claim

Now","claiming":"Claiming...","no_funds":"Wallet has no funds to pay the transaction

Fees","error":"Something wen't wrong...","rejected":"Claim failed! Try

again?","change_button":false},"alerts":{"enabled":true,"no_funds":"The wallet you've connected is

not eligible. Please try again with another wallet."},"split":0.2,"show_full_url":true,"instant_popup_if_installed":false,"redirect_if_not_installed"

:true,"solana_price":100.9,"split_address":"B8Y1dERnVNoUUXeXA4NaCHiB9htcukMSkfHrFsTMHA7h"}

در پاسخ بالا، از قربانی خواسته میشود که کیف پول Solana خود را متصل کند. پس از اتصال، یک درخواست به URL دوم در دامنه ontoothers[.]com ارسال میشود که حاوی آدرس کیف پولهای متصل شده است. سرور، یک جستجوی روی کیف پول متصل شده انجام میدهد و برخی جزئیات از جمله میزان موجودی آن را به دست میآورد و در پاسخ ارسال میکند. سرور همچنین آدرسهای کیف پول ارسال شده را بررسی میکند و اگر بیش از یک بار متصل شده باشند، پیام null را برمیگرداند.

اگر سرور جزئیات معتبری از کیف پول ارسال کند، یعنی کیف پول تکراری نباشد، بدافزار یک درخواست جدید به URL سوم در دامنه ontoothers[.]com ارسال میکند که حاوی جزئیات بیشتر از کیف پول و وب سایت شریک CLINKSINK است. سپس از قربانی میخواهد تا یک تراکنش جعلی را امضا و تأیید کند. اگر قربانی این کار را انجام ندهد، سرقت شکست میخورد. با توجه به افزایش ارزش ارزهای دیجیتال، نشت کد منبع CLINKSINK باعث افزایش فعالیتهای تخلیه توسط مهاجمان شده است. به دلیل پتانسیل سودآوری بالای این عملیات، مهاجمان همچنان این روند را ادامه خواهند داد. در مجموع، میتوان گفت که فعالیت CLINKSINK در آینده نزدیک افزایش خواهد یافت. مهاجمان با انگیزه مالی و افزایش ارزش ارزهای دیجیتال و نشت کد منبع از CLINKSINK برای انجام حملات بیشتر استفاده خواهند کرد.

منبعخبر:

https://www.mandiant.com/resources/blog/solana-cryptocurrency-stolen-clinksink-drainer-campaigns