به تازگی محققان امنیتی موفق به کشف یک آسیبپذیری بحرانی به شناسه CVE-2024-21663 و شدت CVSS=9.9 در Discord-Recon bot شدهاند. این بات توسط محققان تست نفوذ در حوزهی ارزیابی و کشف آسیببپذیریهای مربوط به برنامههای کاربردی وب مورد استفاده قرار میگیرد. در حقیقت از این بات در مرحله reconnaissance استفاده میشود تا بتوانند مراحل پویش و جمعآوری اطلاعات را به صورت خودکار انجام دهند. مهاجمان با بهرهبرداری از این آسیبپذیری میتوانند دستورات سیستمی خود را از راه دور بر روی سرور اجرا کنند. به عبارت بهتر، مهاجمان قادر به پیادهسازی حمله RCE هستند. در فرآیند این حمله، مهاجم نیازی به داشتن سطح دسترسی ادمین بر روی سرور قربانی ندارد. دلیل به وجود آمدن این آسیبپذیری آن است که هیچ گونه ارزیابی و صحتسنجی بر روی ورودی دریافت شده از کاربر در دستور prips در این بات صورت نمیگیرد. این موارد به مهاجم امکان میدهد تا با استفاده از ";" در مقدار ورودی خود بعد از مقدار اصلی قادر به اجرای دستورات سیستمی باشد. در این بات از دستور prips برای ایجاد IP از رنج IP هدف مورد نظر استفاده میشود. در ادامه مراحل مربوط به اجرای این آسیبپذیری آورده شده است.

• مهاجم با اجرای دستور زیر در این بات میتواند از این آسیبپذیری بهره برداری کند.

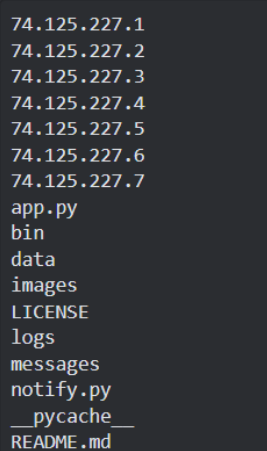

prips 74.125.227.0/29;ls

• با اجرای این دستور مهاجم قادر است خروجی دستور ls را نیز دریافت کند.

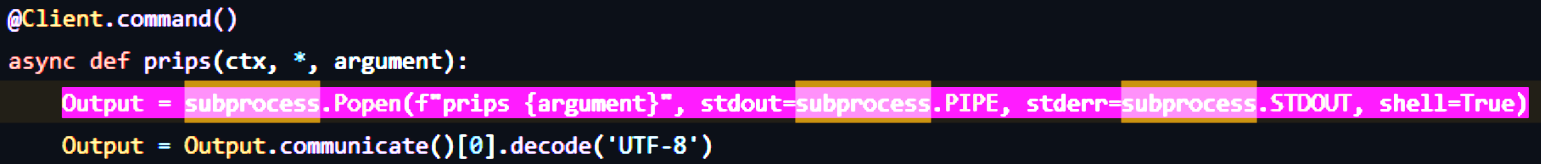

همانطور که در تصویر زیر مشخص است، دستور دوم (ls) که توسط مهاجم وارد شده است، بدون هیچگونه ارزیابی از طریق دستور prips به subprocess و تابع Popen ارسال میگردد. و این در حالی است که این تابع قابلیت اجرای دستورات سیستمی را دارد.

محصولات آسیبپذیر

تمام کاربرانی که از نسخه های قبل تر از 0.0.8 و نسخه 0.0.8-beta این بات استفاده میکنند در معرض این آسیبپذیری قرار دارند.

توصیههای امنیتی

به گفته تیم امنیتی، لازم است کاربران، نسخه مورد استفاده خود را به نسخه 0.0.8 بهروزرسانی کنند.

منابع خبر:

[1] https://nvd.nist.gov/vuln/detail/CVE-2024-21663

[2] https://www.cve.org/CVERecord?id=CVE-2024-21663

[3]https://github.com/DEMON1A/Discord-Recon/commit/f9cb0f67177f5e2f1022295ca8e641e47837ec7a

- 38