باج افزار خرگوش بد (BadRabbit)، سومین نسخه از باج افزارهای مهم و پر نشر در چند سال گذشته است. این باج افزار ادامه مسیر NotPetya و WannaCry را پیش برده و بیش از ۱۳ درصد از کد باج افزار NotPetya را با خود به طور مشترک به همراه دارد.

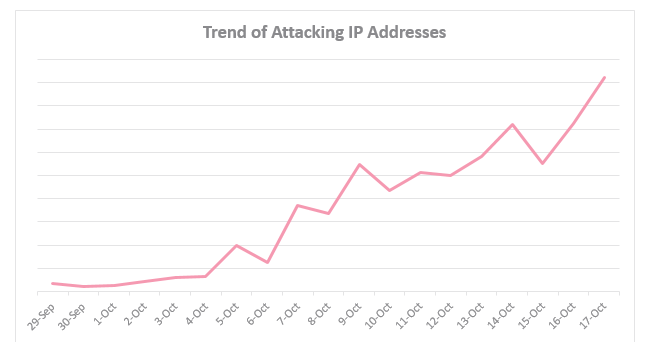

طبق اطلاعات موجود این باج افزار تا به این لحظه چندین سازمان رسانه ایی روسی را آلوده کرده است.نام خبرگزاری Interfax و Fontanka.ru در بین قربانیان تایید شده ی این باج افزار است .فرودگاه بین المللی Odessa نیز یک حمله سایبری به سیستم اطلاعات خود را گزارش داده است ،اگرچه این موضوع که حمله همان باج افزار باشد هنوز مشخص نیست.

همچنین در چند ساعت گذشته، شرکتهای امنیتی Kaspersky و Avast، چندین مورد حمله به اوکراین و امریکا را گزارش کرده اند. لذا احتمال حمله بینالمللی از طریق این باج افزار بسیار بالااست.

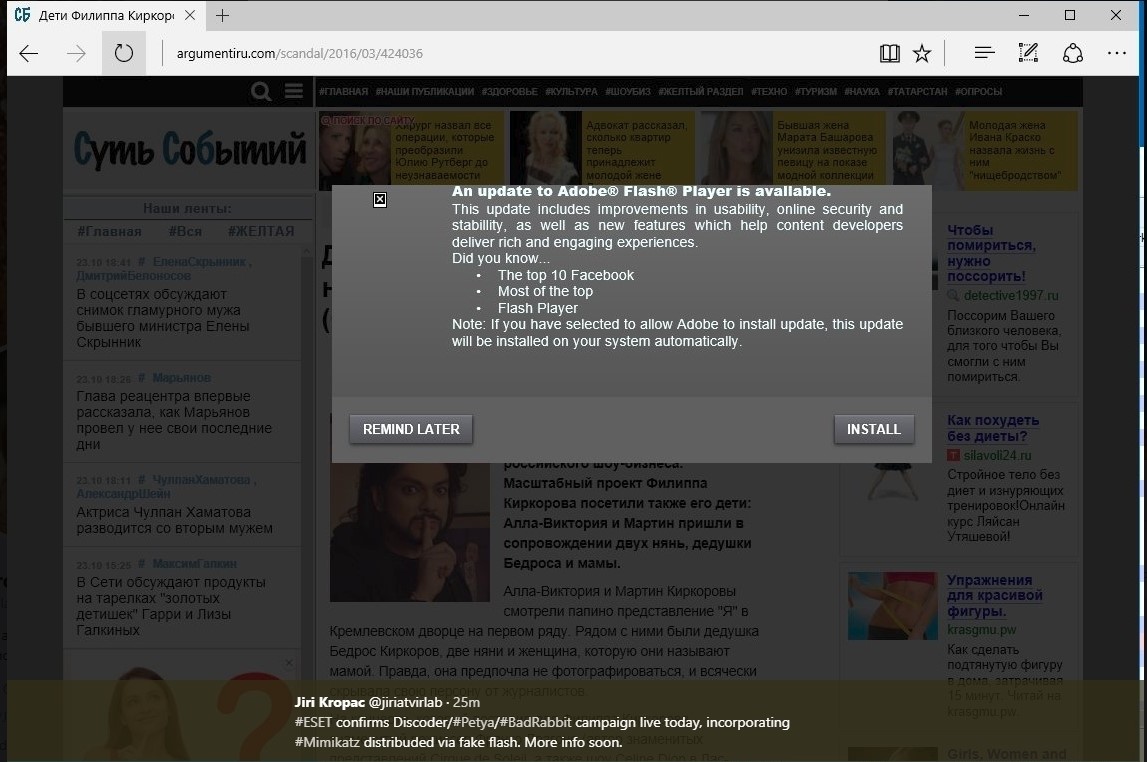

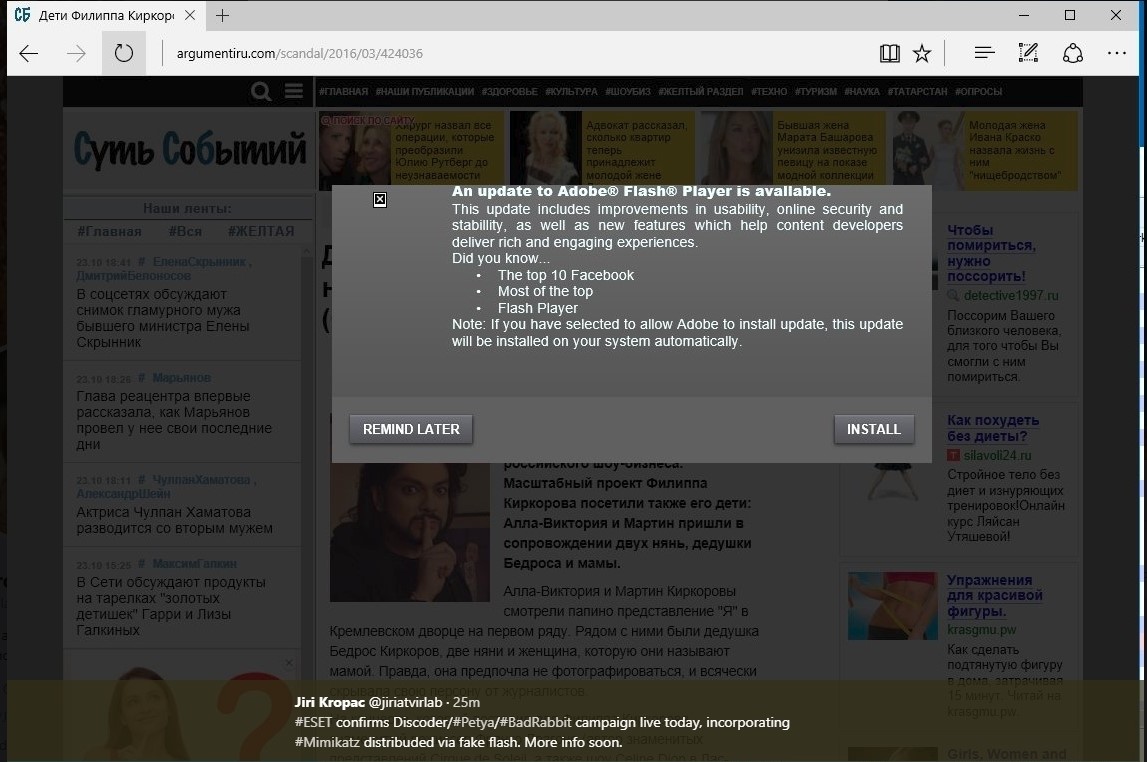

همچنین شرکت ESET، اعلام کرد که بیش از ۶۵ درصد قربانیان در کشور روسیه قرار دارند. پس از آن، اوکراین با ۱۲.۲ درصد، بلغارستان با ۲.۱۰ درصد، ترکیه با ۶.۴ درصد و در نهایت ژاپن با ۳.۸ درصد قرار دارد. در این گزارش آمده است که باج افزار BadRabbit خود را به عنوان یک بروز رسانی فلش به قربانی معرفی میکند. این شرکت در طی یک پست در وبلاگ رسمی خود، مرتبط بودن این باج افزار با باج افزار های خانواده Petya را نیز تایید نمود.

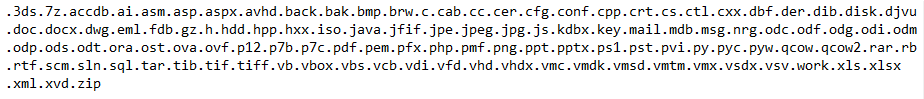

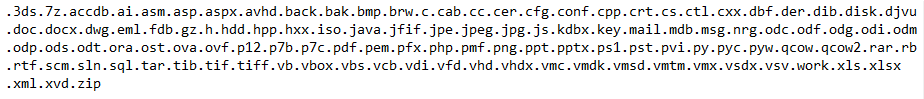

شرکت مکآفی، لیست پسوندهای فایل که توسط این باج افزار آلوده میشوند را، در یک پست در Pastebin معرفی کرد:

مجرمان پشت حمله ی خرگوش بد درخواست 0.05 بیت کوین را بعنوان باج کرده اند (که در حال حاضر چیزی حدود 280 دلار است). آدرس های بیت کوین مورد استفاده در پرداخت به این حمله کنندگان به شرح زیر است:

1GxXGMoz7HAVwRDZd7ezkKipY4DHLUqzmM

17GhezAiRhgB8DGArZXBkrZBFTGCC9SQ2Z

لازم به ذکر است در زمان نوشتن این گزارش، فقط یک تراکنش ورودی از این آدرسها ذخیره شده است. دلیل تعداد بسیار پایین تراکنشهای بیت کوین نسبت به تعداد آلوده شدگان به این باج افزار، این است که به قربانیان حمله چند روز فرصت پرداخت داده شده است. فلذا انتظار میرود تعداد تراکنشهای این ۲ شماره حساب بیتکوین، روز به روز بیشتر شود.

جزئیات این حمله و مکانیسم انتشار باج افزار هنوز مشخص نشده است و باید مورد بررسی قرار بگیرد همچنین امکان بازگشت فایل های آلوده توسط badRabbit (خواه از طریق پرداخت باج و یا دستکاری در کد های باج افزار) هنوز مشخص نشده است.شرکت کسپرسکی اعلام کرده است که مشغول بررسی این حمله هستند و به محض مشخص شدن جزئیات آن را منتشر خواهند کرد.

محصولا شرکت کسپراسکی، مکآفی، Windows Defender، آواست و Bitdefender، این باج افزار را با نام های مختلف تشخصی داده و از آلوده شدن رایانه جلوگیری میکنند.

راه های پیشنهادی برای جلوگیری از آلودگی:

1.مسیر اجرایی فایل های زیر را مسدود کنید (Block the execution of files). همچنین همه دسترسی ها( از جمله دسترسی های ارث برده شده) را به این دو فایل قطع کنید.

c:\windows\infpub.dat

c:\Windows\cscc.dat

2. در صورت امکان سرویس WMI را برای جلوگیری از انتشار در شبکه غیر فعال کنید.

3. از اطلاعات نسخه پشتیبان تهیه نمایید.

4. باج را پرداخت نکنید.