هشدار در خصوص آسیبپذیریهای موجود در VMware

شرکت VMware بهروزرسانیهایی را به منظور وصله دو آسیبپذیری اخیر موجود در محصولات خود منتشر کرده است. توصیه میشود هرچه سریعتر نسبت به بهروزرسانی محصولات آسیبپذیر اقدام شود. اعمال وصلهها، بهطور کامل آسیبپذیریها را رفع میکند.

این آسیبپذیریها محصولات زیر را تحت تاثیر خود قرار میدهند:

- VMware Carbon Black App Control (AppC)

- VMware Tools for Windows

- VMware Remote Console for Windows (VMRC for Windows)

- VMware App Volumes

هیچگونه اقداماتی جهت کاهش مخاطرات این آسیبپذیریها توصیه نشده است.

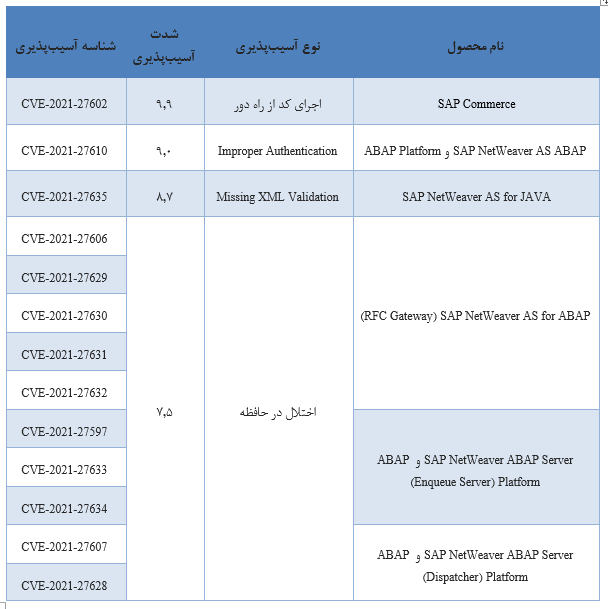

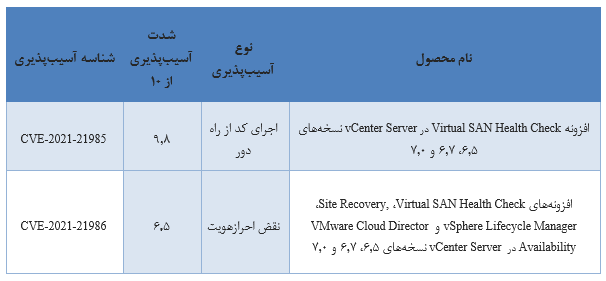

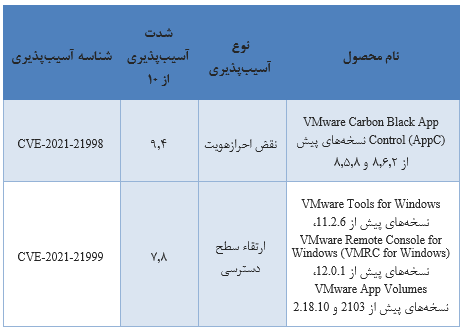

آسیبپذیریهای مذکور، دارای شدت بحرانی و بالا هستند. با توجه به شدت این آسیبپذیریها، بهرهبرداری موفقیتآمیز از آنها منجر به افزایش سطح دسترسی و نقض احرازهویت خواهد شد. در واقع مهاجم با دسترسی به شبکه و بهرهبرداری از آسیبپذیری CVE-2021-21998 میتواند دسترسیهای مدیر سیستم را بدون انجام احرازهویت بهدست آورد. همچنین میتواند با قرار دادن یک فایل مخرب (که به نام openssl.cnf تغییر نام یافته است) در یک دایرکتوری خاص و بهرهبرداری از آسیبپذیری CVE-2021-21999، کد دلخواه خود را با دسترسیهای بالا اجرا نماید. در جدول زیر اطلاعات مختصری از آسیبپذیریهای مورد بحث آورده شده است.

منابع:

https://www.vmware.com/security/advisories/VMSA-2021-0012.html

https://www.vmware.com/security/advisories/VMSA-2021-0013.html