گزارش آسیب پذیری های WebLogic server

وجود چندین آسیبپذیری در سرویسدهنده WebLogic Oracle که به مهاجم احراز هویتنشده این امکان را میدهد تا با دسترسی به شبکه قربانی از این آسیب پذیری ها سوءاستفاده نماید. بهره برداری موفق از این آسیبپذیری ها به مهاجم این امکان را میدهد تا کنترل سرویس دهنده WebLogic را در دست گرفته و به اطلاعات موجود در سرویسدهنده دسترسی کامل داشته باشد. دسترسی مهاجم به شبکه قربانی میتواند از طریق سه پروتکل ارتباطی http, T3, IIOP صورت پذیرد.

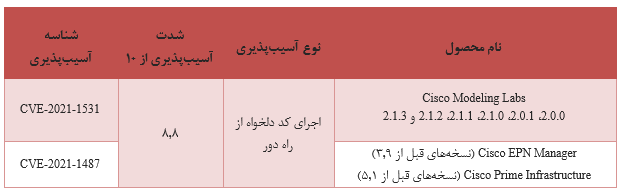

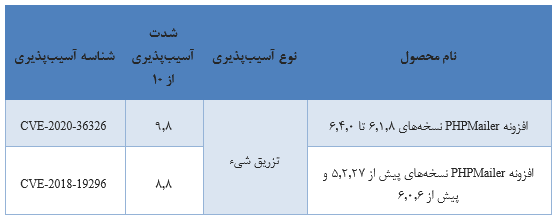

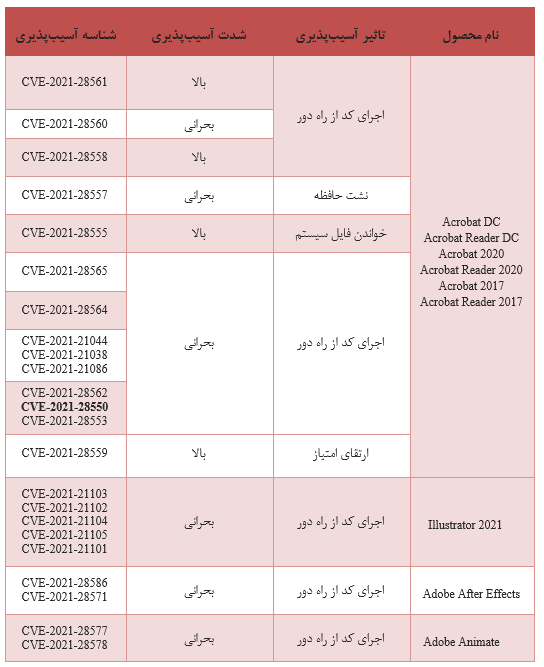

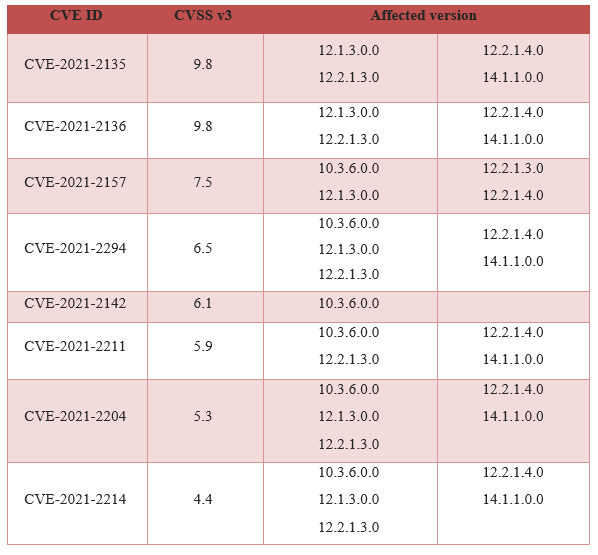

لیست آسیب پذیری ها به همراه نسخه آسیب پذیر و شدت خطر

به مدیران و مسئولان مربوطه اکیدا توصیه می شود تا سرویس دهنده Oracle WebLogic را توسط وصله های امنیتی منتشر شده وصله نموده و سرویس دهنده خود را به آخرین نسخه به روز نمایند.

منبع: