شرکت VMware بهروزرسانیهایی را به منظور وصله دو آسیبپذیری CVE-2021-21985 و CVE-2021-21986 در محصولات خود منتشر کرده است. توصیه میشود هرچه سریعتر نسبت به بهروزرسانی محصولات آسیبپذیر اقدام شود. اعمال وصلهها، بهطور کامل آسیبپذیریها را رفع میکند.

این آسیبپذیریها محصولات زیر را تحت تاثیر خود قرار میدهند:

- VMware vCenter Server (vCenter Server)

- VMware Cloud Foundation (Cloud Foundation)

در صورتی که امکان بهروزرسانی محصولات آسیبپذیر وجود ندارد، اقدامات زیر جهت کاهش مخاطرات آسیبپذیریهای مذکور توصیه میگردد:

- راهاندازی مجدد سرویسها

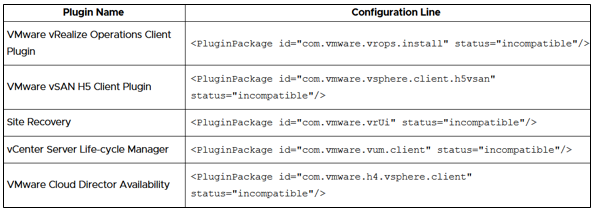

- افزونهها باید روی حالت incompatible تنظیم شوند. غیرفعال کردن یک افزونه از داخل UI مانع از بهرهبرداری نمیشود.

- افزونههای غیرفعال شده باید پس از اعمال بهروزرسانیها مجدداً فعال شوند.

- محدود کردن دسترسی به رابطهای مدیریتی سرور vCenter با استفاده از کنترلهای دسترسی محیطی شبکه

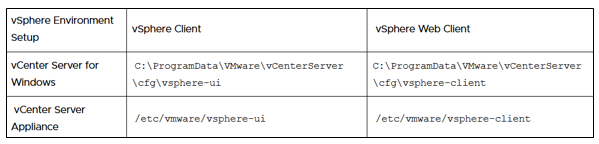

برای فعال یا غیر فعال کردن افزونهها در vSphere Client یا vSphere Web Client ، باید فایل پیکربندی compatibility-matrix.xml که در یکی از دایرکتوریهای زیر قرار دارد، ویرایش شود.

شکل 1: آدرس دایرکتوری مربوط به فایل compatibility-matrix.xml

خطوط زیر باید جهت غیرفعال کردن افزونهها به فایل compatibility-matrix.xml اضافه شوند:

شکل 2: نحوه غیرفعال کردن افزونههای آسیبپذیر

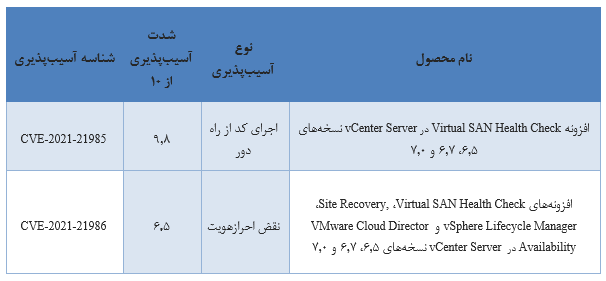

آسیبپذیریهای مذکور، دارای شدت متوسط و بحرانی هستند. با توجه به شدت این آسیبپذیریها، بهرهبرداری از آنها منجر به اجرای کد از راه دور و نقض احرازهویت خواهد شد. مهاجم با دسترسی به پورت 443 در شبکه میتواند از آسیبپذیری CVE-2021-21985 برای اجرای دستورات با امتیازات بالا در سیستمعاملی که میزبان سرور vCenter است، بهرهبرداری کند. همچنین میتواند با دسترسی به پورت 443 در شبکه در سرور vCenter و بهرهبرداری از آسیبپذیری CVE-2021-21986، اقداماتی را با افزونههای تحت تأثیر آسیبپذیری، بدون انجام عمل احراز هویت انجام دهد. در جدول زیر اطلاعات مختصری از آسیبپذیریهای مورد بحث آورده شده است.

منابع:

https://blogs.vmware.com/vsphere/2021/05/vmsa-2021-0010.html

https://www.vmware.com/security/advisories/VMSA-2021-0010.html

https://kb.vmware.com/s/article/83829

- 17