آسیبپذیری CVE-2022-21907در سیستم͏ عامل͏ های Windows و Windows Server

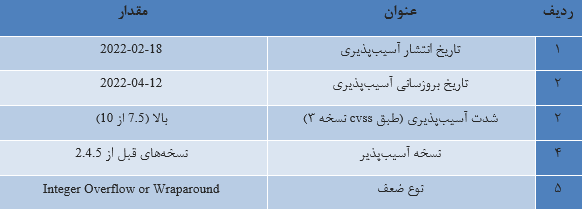

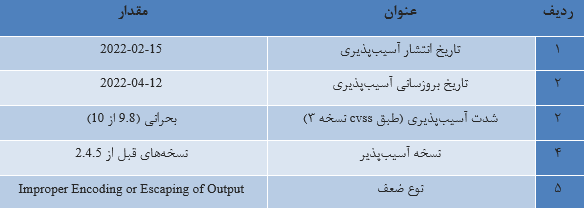

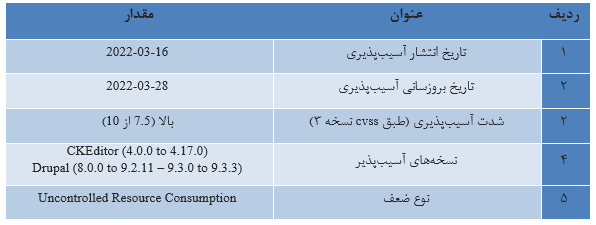

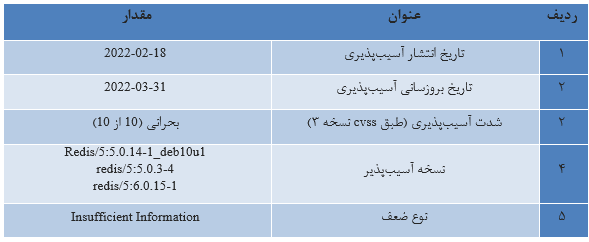

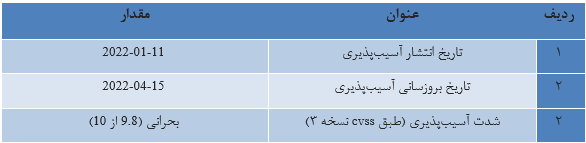

مدیریت درخواستهای http در سیستمعاملهای ویندوزی از طریق درایور http.sys صورت میگیرد که بعنوان یکی از درایورهای سطح کرنل در وب سرور IIS بکارگرفته میشود. پشته درخواستهای پروتکل http که در داخل این درایور پیادهسازیشده است یک آسیبپذیری بحرانی (9.8 از10) دارد. منع سرویسدهی (DoS) و کرششدن سیستمعامل از نتایج بهرهبرداری موفق مهاجمان از این آسیبپذیری است. درصورتی که مهاجم در یک درخواست http، پیلود مشخصی را با پارامتر هیدر Accept-Encoding به سرور آسیبپذیر ارسال کند به دلیل آزادسازی مضاعف در پشته http.sys، منجر به کرششدن سیستمعامل میگردد.

نسخههای آسیبپذیر سیستمعامل ویندوز به شرح لیست ذیل میباشند.

Windows

• 10 Version 1809 for 32-bit Systems

• 10 Version 1809 for x64-based Systems

• 10 Version 1809 for ARM64-based Systems

• 10 Version 21H1 for 32-bit Systems

• 10 Version 21H1 for x64-based System

• 10 Version 21H1 for ARM64-based Systems

• 10 Version 20H2 for 32-bit Systems

• 10 Version 20H2 for x64-based Systems

• 10 Version 20H2 for ARM64-based Systems

• 10 Version 21H2 for 32-bit Systems

• 10 Version 21H2 for x64-based Systems

• 10 Version 21H2 for ARM64-based Systems

• 11 for x64-based Systems

• 11 for ARM64-based Systems

Windows Server

1. 2019

2. 2019 (Core installation)

3. 2022

4. 2022 (Server Core installation)

5. version 20H2 (Server Core Installation)

از لیست سیستمعاملهای ذکرشده درصورتی که شرایط ذیل در آنها صدق نماید، امکان بهرهبرداری از این آسیبپذیری توسط مهاجمان فراهم میگردد.

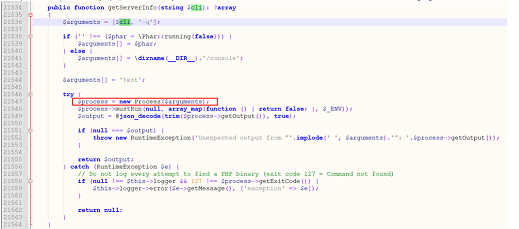

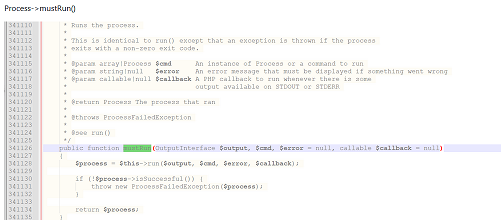

1) سرویسهایی از قبیل IIS یا برنامههایی که تحت ASP.NET core توسعه یافتهاند و از درایور http.sys استفاده میکنند، در سیستمعامل در حال اجرا باشد.

2) ویژگی Trailer Support از طریق مقدار رجیستری EnableTrailerSupport در مسیر رجیستری زیر فعال بوده و حاوی یک مقدار غیر صفر باشد.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\HTTP\Parameters

جهت برطرفسازی و رفع آسیبپذیری در سیستمعاملهای ذکرشده که شروط بالا در آنها صدق میکند بایستی سیستمعامل با اصلاحیه منتشرشده توسط مایکروسافت بهروزرسانی گردد.

- بیشتر بخوانید...

- 162