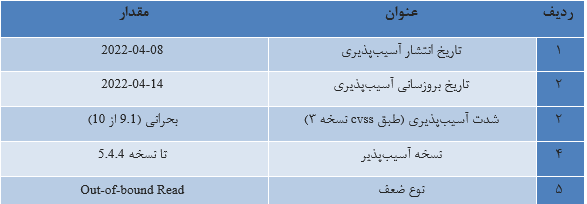

این آسیبپذیری در فریمورک Spring کشف شده است که بر محصولات سیسکو و اپلیکیشنهای Spring MVC و Spring WebFlux که در حال اجرا بر روی 9+ JDK هستند، تأثیر میگذارد. شرکت سیسکو در حال بررسی خط تولید خود است تا مشخص کند دقیقا کدام یک از محصولاتش ممکن است تحت تأثیر این آسیبپذیری قرار گیرند. این آسیبپذیری با شناسه دارای شدت CVE-2022-22965 بحرانی (9.8CVSS:) میباشد و با توجه به تحقیقات صورت گرفته توسط شرکت سیسکو، محصولاتی که در حال حاضر نسبت به این نقص امنیتی آسیبپذیر نیستند، ممکن است پس انجام از بررسیهای بیشتر، آنها نیز آسیبپذیر شوند.

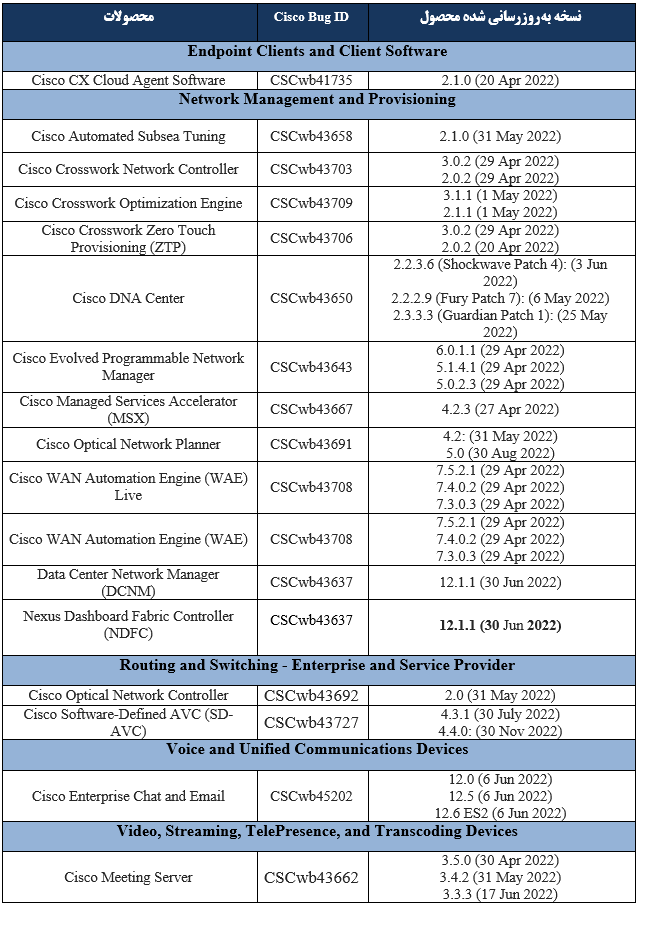

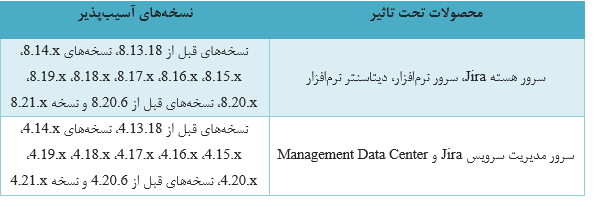

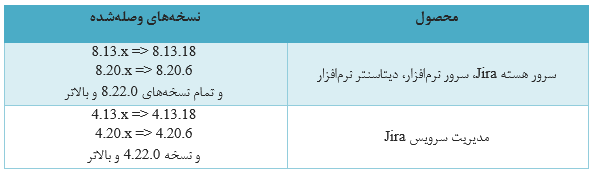

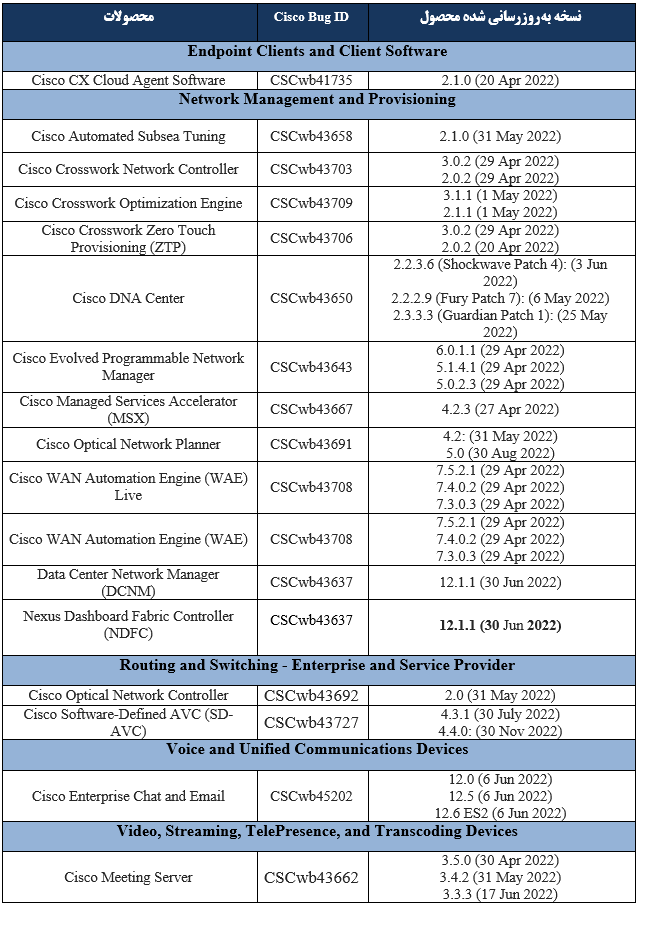

در جدول زیر، محصولات تحت تأثیر این آسیبپذیری و نسخهی بهروزرسانی شده آن، آورده شده است.

شرکت سیسکو تایید کرده است که این آسیبپذیری محصولات زیر را تحت تاثیر قرار نمیدهد:

Cisco Continuous Deployment and Automation Framework

Cisco Prime Cable Provisioning

Cisco SocialMiner

Cisco Webex App, formerly Cisco Webex Teams

Cisco Webex Meetings Server

Cisco Wide Area Application Services (WAAS)

Cisco Adaptive Security Appliance (ASA) Software

Cisco Firepower Device Manager (FDM)

Cisco Firepower Management Center (FMC) Software

Cisco Firepower Management Center (FMC)

Cisco Firepower System Software

Cisco Identity Services Engine (ISE)

Cisco Secure Email Gateway, formerly Email Security Appliance (ESA)

Cisco Secure Email and Web Manager, formerly Cisco Content Security Management Appliance (SMA)

Cisco Secure Network Analytics, formerly Cisco Stealthwatch

Cisco Security Manager

Cisco Umbrella Active Directory (AD) Connector

Cisco Umbrella Roaming Clients

Cisco Umbrella Virtual Appliance

Cisco Application Policy Infrastructure Controller (APIC)

Cisco Business Process Automation

Cisco CloudCenter Action Orchestrator

Cisco CloudCenter Cost Optimizer

Cisco CloudCenter Suite Admin

Cisco CloudCenter Workload Manager

Cisco CloudCenter

Cisco Collaboration Audit and Assessments

Cisco Common Services Platform Collector (CSPC)

Cisco Connected Mobile Experiences

Cisco Connected Pharma

Cisco Crosswork Change Automation

Cisco Crosswork Data Gateway

Cisco Crosswork Network Automation

Cisco Crosswork Situation Manager

Cisco Elastic Services Controller (ESC)

Cisco Extensible Network Controller (XNC)

Cisco Intelligent Node (iNode) Manager

Cisco IoT Field Network Director, formerly Cisco Connected Grid Network Management System

Cisco NCS 2000 Shelf Virtualization Orchestrator (SVO)

Cisco Network Change and Configuration Management

Cisco Network Insights for Data Center

Cisco Nexus Dashboard Data Broker, formerly Cisco Nexus Data Broker

Cisco Nexus Dashboard, formerly Cisco Application Services Engine

Cisco Nexus Insights

Cisco Policy Suite for Mobile

Cisco Policy Suite

Cisco Prime Performance Manager

Cisco Smart PHY

Cisco ThousandEyes Endpoint Agent

Cisco ThousandEyes Enterprise Agent

Cisco Virtual Topology System - Virtual Topology Controller (VTC) VM

Cisco ACI HTML5 vCenter Plug-in

Cisco ASR 5000 Series Routers

Cisco Enterprise NFV Infrastructure Software (NFVIS)

Cisco GGSN Gateway GPRS Support Node

Cisco IOx Fog Director

Cisco IP Services Gateway (IPSG)

Cisco MME Mobility Management Entity

Cisco Mobility Unified Reporting and Analytics System

Cisco Network Convergence System 2000 Series

Cisco ONS 15454 Series Multiservice Provisioning Platforms

Cisco PDSN/HA Packet Data Serving Node and Home Agent

Cisco PGW Packet Data Network Gateway

Cisco SD-WAN vManage

Cisco System Architecture Evolution Gateway (SAEGW)

Cisco Ultra Packet Core

Cisco Ultra Services Platform

Cisco Business Dashboard

Cisco HyperFlex

Cisco BroadWorks

Cisco Cloud Connect

Cisco Emergency Responder

Cisco Unified Attendant Console Advanced

Cisco Unified Attendant Console Business Edition

Cisco Unified Attendant Console Department Edition

Cisco Unified Attendant Console Enterprise Edition

Cisco Unified Attendant Console Premium Edition

Cisco Unified Communications Manager IM & Presence Service

Cisco Unified Communications Manager Session Management Edition

Cisco Unified Communications Manager

Cisco Unified Contact Center Express

Cisco Unified Customer Voice Portal

Cisco Unified Intelligence Center

Cisco Unity Connection

Cisco Virtualized Voice Browser

Cisco Expressway Series

Cisco TelePresence Integrator C Series

Cisco TelePresence MX Series

Cisco TelePresence Management Suite Provisioning Extensions

Cisco TelePresence Management Suite

Cisco TelePresence Precision Cameras

Cisco TelePresence Profile Series

Cisco TelePresence SX Series

Cisco TelePresence System EX Series

Cisco TelePresence Video Communication Server (VCS)

Cisco Touch

Cisco Video Surveillance Operations Manager

Cisco Vision Dynamic Signage Director

Cisco Webex Board Series

Cisco Webex Desk Series

Cisco Webex Room Navigator

Cisco Webex Room Series

Cisco Ultra Cloud Core - Access and Mobility Management Function

Cisco Ultra Cloud Core - Network Repository Function

Cisco Ultra Cloud Core - Policy Control Function

Cisco Ultra Cloud Core - Redundancy Configuration Manager

Cisco Ultra Cloud Core - Session Management Function

Cisco Ultra Cloud Core - Subscriber Microservices Infrastructure

شرکت سیسکو به کاربرانش توصیه کرد تا هر چه سریعتر بهروزرسانیهای منتشر شده را بر روی دستگاه خود نصب کنند

منبع:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-java-spring-rce-Zx9GUc67